- تماس با ما

- ۰۲۱۸۸۸۰۴۹۶۱

- ۰۲۱۹۱۳۰۰۴۷۶

- info@arka.ir

شناخت و انتخاب راه حلهای پیشگیری از نشت اطلاعات و دادهها Data Loss Prevention(DLP)

تولید اعداد تصادفی در اینترنت اشیا

23/08/2021همکاری مشترک در زمینه دفاع سایبری

30/08/2021شناخت و انتخاب راه حلهای پیشگیری از نشت اطلاعات و دادهها

آشنایی با Data Loss Prevention(DLP)

شفاف سازی این حوزه

پیشگیری از نشت داده ها یکی از پرحاشیه ترین و درعین حال کمتر شناخته شده ترین ابزارهای موجود در راهکارهای امنیتی است. با وجود تعدادی نام مختلف و حتی رویکردهایی در زمینه این فناوری، درک ارزش نهایی ابزارها و اینکه کدام محصولات با کدام محیط بیشتر مناسب هستند، دشوار است. این گزارش زمینه لازم را در درک DLP ارائه می دهد تا به شما در شناخت این فناوری، دانستن اینکه در محصول به دنبال چه چیزی باشید و بهترین مطابقت با سازمان خود را پیدا کنید، ارائه می دهد.

DLP یک فناوری بالغ است که ارزش قابل توجهی را برای سازمان هایی که به آن احتیاج دارند، با وجود محصولاتی که ممکن است به اندازه سایر حوزه های فناوری اطلاعات بالغ نباشند، ارائه می دهد. بازار در حال حاضر تحت سلطه استارتاپ ها است، اما فروشندگان بزرگ معمولاً از طریق خرید وارد عمل شده اند مانند Safetica و Zecurion.

اولین مشکل در شناخت DLP این است که دریابید در واقع در مورد چه چیزی صحبت می کنیم. نامهای زیر همه برای توصیف یک بازار استفاده می شوند:

- پیشگیری/حفاظت از فقدان داده ها

- پیشگیری/حفاظت از نشت داده ها

- پیشگیری/حفاظت از فقدان اطلاعات

- جلوگیری/حفاظت از نشت اطلاعات

- پیشگیری از Data exfiltration/extrusion

- نظارت و فیلتر محتوا

- نظارت و حفاظت از محتوا

DLP رایج ترین عبارت به نظر می رسد، ما برای سادگی از این نام در این گزارش استفاده می کنیم.

تعریف DLP

در مورد آنچه در واقع راه حل DLP را به خطر می اندازد، اجماع وجود ندارد. برخی از افراد رمزگذاری یا کنترل پورت USB را در نظر می گیرند، در حالی که دیگران خود را محدود به مجموعه محصولات کامل می کنند. Securosis ، DLP را به صورت زیر تعریف می کند:

محصولاتی که بر اساس سیاست های مرکزی، داده ها را در زمان استراحت (داده های ایستا)، حرکت و استفاده، از طریق تجزیه و تحلیل محتوای عمیق، شناسایی، نظارت و محافظت می کنند.

بنابراین ویژگیهای اصلی تعیین کننده عبارتند از:

- تجزیه و تحلیل محتوای عمیق

- مدیریت سیاست مرکزی

- پوشش محتوای گسترده در چندین سیستم عامل و مکان

راه حل های DLP هم از داده های حساس محافظت می کند و هم بینشی در مورد استفاده از محتوا در شرکت ارائه می دهد. تعداد کمی از شرکت ها داده ها را فراتر از آنکه عمومی هستند و سایر موارد طبقه بندی می کنند. DLP به سازمانها کمک می کند تا داده های خود را بهتر بشناسند و توانایی آنها را برای طبقه بندی و مدیریت محتوا بهبود می بخشد.

محصولات Point ممکن است برخی از قابلیت های DLP را ارائه دهند، اما از نظر پوشش (فقط شبکه یا فقط نقطه پایانی) یا قابلیت های تحلیل محتوا محدودتر هستند. این گزارش روی مجموعه های جامع DLP تمرکز می کند، اما برخی از سازمان ها ممکن است دریابند که یک راه حل نقطه ای می تواند نیازهای آنها را برآورده کند.

ویژگی های DLP در مقابل راه حل های DLP

بازار DLP همچنین بین DLP به عنوان یک ویژگی و DLP به عنوان یک راه حل تقسیم شده است. تعدادی از محصولات، به ویژه راه حل های امنیتی ایمیل، عملکردهای اولیه DLP را ارائه می دهند، اما راه حل های کامل DLP نیستند. تفاوت این است:

- راه حل های DLP هم از داده های حساس محافظت می کند و هم بینشی در مورد استفاده از محتوا در شرکت ارائه می دهد. Few A DLP Product شامل مدیریت متمرکز، ایجاد خط مشی و گردش کار است که به نظارت و حفاظت از محتوا و داده ها اختصاص یافته است. رابط کاربری و عملکرد به حل مشکلات تجاری و فنی حفاظت از محتوا از طریق آگاهی از محتوا اختصاص یافته است.

- ویژگی های DLP شامل برخی از قابلیت های تشخیص و اجرای محصولات DLP است، اما به وظیفه حفاظت از محتوا و داده ها اختصاص داده نشده است.

این تمایز مهم است زیرا محصولات DLP یک مشکل تجاری خاص را حل می کند که ممکن است توسط واحد تجاری یا مدیر مسئول سایر عملکردهای امنیتی مدیریت شود یا نشود. ما اغلب کاربران غیر فنی مانند مدیران قانونی که مسئول حفاظت از محتوا هستند را می بینیم. حتی منابع انسانی غالباً در تنظیم هشدارهای DLP دخیل هستند. برخی از سازمانها دریافتند که سیاستهای DLP خود بسیار حساس هستند که یا باید توسط مدیران واحدهای کسب و کار خارج از امنیت مدیریت شوند، یا ممکن است برای یک راه حل اختصاصی بحث شود. از آنجا که DLP به یک مشکل تجاری واضح اختصاص داده شده است (از محتوای من محافظت کنید) که از سایر مشکلات امنیتی متمایز است (از رایانه شخصی من محافظت کنید یا از شبکه من محافظت کنید) اکثر شما باید به دنبال راه حل های اختصاصی DLP باشید.

این بدان معنا نیست که DLP به عنوان یک ویژگی، راه حل مناسبی برای شما نخواهد بود، به ویژه در سازمان های کوچکتر. همچنین به این معنا نیست که تا زمانی که مدیریت DLP جداگانه و اختصاص داده شده به DLP باشد، مجموعه ای شامل DLP نخرید. با ورود فروشندگان بزرگ به این حوزه، تعداد بیشتری مجموعهی مکمل خواهیم دید و اغلب ادغام و انجام تجزیه و تحلیل یا اجرای DLP در محصول دیگر منطقی است، اما ایجاد سیاست، مدیریت و گردش کار اصلی باید به مشکل DLP اختصاص داده شود و از سایر عملکردهای امنیتی جدا شود.

آخرین نکته ای که باید در مورد DLP به خاطر بسپارید این است که در برابر فرایندهای بد کسب و کار (به عنوان مثال مبادله پرونده های پزشکی رمزگذاری نشده با شرکت بیمه شما) و اشتباهات بسیار موثر دیگر است. در حالی که DLP حفاظت در برابر فعالیت های مخرب ارائه می دهد.

آگاهی از محتوا

محتوا در مقابل زمینه

ما باید محتوا را از زمینه متمایز کنیم. یکی از ویژگی های تعیین کننده راه حل های DLP آگاهی از محتوا است. این توانایی محصولات برای تجزیه و تحلیل محتوای عمیق با استفاده از تکنیک های مختلف است و با تجزیه و تحلیل زمینه بسیار متفاوت است. ساده ترین کار این است که به محتوا به عنوان یک نامه و زمینه به عنوان پاکت و محیط اطراف آن فکر کنید.

زمینه شامل مواردی مانند منبع، مقصد، اندازه، گیرندگان، فرستنده، اطلاعات سرصفحه، فراداده، زمان، قالب و هر چیز دیگری کوتاه تر از محتوای خود نامه است. زمینه بسیار مفید است و هر راه حل DLP باید شامل تجزیه و تحلیل زمینه به عنوان بخشی از یک راه حل کلی باشد.

یک نسخه پیشرفته تر از تجزیه و تحلیل زمینه، تجزیه و تحلیل زمینه کسب و کار است که شامل تجزیه و تحلیل عمیق تر محتوا، محیط آن در زمان تجزیه و تحلیل و استفاده از محتوا در آن زمان است.

آگاهی از محتوا شامل مشاهده داخل کانتینرها و تجزیه و تحلیل خود محتوا است. مزیت آگاهی از محتوا این است که در حالی که از زمینه استفاده می کنیم، محدودیتی برای آن نداریم. اگر می خواهم از یک قطعه داده حساس محافظت کنم، می خواهم از آن در همه جا محافظت کنم – نه فقط در کانتینرهای حساس. من از داده ها محافظت می کنم، نه از پاکت نامه، بنابراین باز کردن نامه، خواندن آن و تصمیم گیری در مورد نحوه برخورد با آن بسیار منطقی تر است. این کار دشوارتر و زمان برتر از تجزیه و تحلیل زمینه ای اساسی است و ویژگی تعیین کننده راه حل های DLP است.

تجزیه و تحلیل محتوا

اولین قدم در تجزیه و تحلیل محتوا، گرفتن پاکت نامه و باز کردن آن است. سپس باید موتور تحلیل، زمینه را تجزیه و تحلیل کند (ما برای تجزیه و تحلیل به آن نیاز داریم) و به آن بپردازیم. برای یک ایمیل متنی ساده این کار آسان است، اما وقتی می خواهید داخل فایل های باینری را ببینید کمی پیچیده تر می شود. همه راه حل های DLP این مشکل را با استفاده از کرک فایل حل می کنند. کرک فایل، فناوری مورد استفاده برای خواندن و شناخت فایل است، حتی اگر محتوا چند سطح پایین تر باشد. به عنوان مثال، خواندن یک صفحه گسترده Excel که در یک فایل Word فشرده شده است. محصول باید فایل را از حالت فشرده خارج کرده، سند Word را بخواند، آن را تجزیه و تحلیل کند، داده های Excel را بیابد، آن را بخواند و تجزیه و تحلیل کند. موقعیت های دیگر بسیار پیچیده تر می شوند، مانند pdf تعبیه شده در یک فایل CAD. بسیاری از محصولات موجود در بازار امروزه از حدود 300 نوع فایل، محتوای جاسازی شده، چندین زبان، مجموعه کاراکترهای دو بایت برای زبان های آسیایی و برداشتن متن ساده از انواع فایل های ناشناس پشتیبانی می کنند. تعدادی از آنها از موتورهای محتوای Autonomy یا Verity برای کمک به شکستن فایل استفاده می کنند، اما همه ابزارها علاوه بر موتور محتوای تعبیه شده، دارای قابلیت اختصاصی بسیار کمی هستند. اگر از رمزگذاری سازمانی با کلیدهای بازیابی استفاده شود، برخی از ابزارها از تجزیه و تحلیل داده های رمزگذاری شده پشتیبانی می کنند و اکثر ابزارها می توانند رمزگذاری استاندارد را شناسایی کرده و از آن به عنوان یک قانون برای مسدود کردن/قرنطینه محتوا استفاده کنند.

تکنیک های تحلیل محتوا

پس از دسترسی به محتوا، هفت تکنیک اصلی تجزیه و تحلیل برای یافتن نقض سیاست ها مورد استفاده قرار می گیرد که هریک دارای نقاط قوت و ضعف خاص خود هستند.

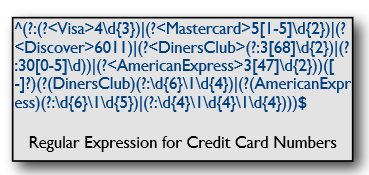

- عبارات مبتنی بر قانون/نظم: این رایج ترین تکنیک تجزیه و تحلیل موجود در محصولات DLP و سایر ابزارهای دارای ویژگی DLP است. این محتوا را برای قوانین خاصی تجزیه و تحلیل می کند – مانند شماره های 16 رقمی که الزامات کارت اعتباری را برآورده می کند، کدهای صورتحساب پزشکی یا سایر تحلیل های متنی. اکثر راه حل های DLP عبارات معمولی را با قوانین تجزیه و تحلیل اضافی خود تقویت می کنند (به عنوان مثال، نامی در مجاورت آدرس نزدیک شماره کارت اعتباری)

برای چه کاری بهتر است: به عنوان یک فیلتر گذر اول، یا برای تشخیص قطعاتی از داده های ساختار یافته که به راحتی قابل شناسایی هستند مانند شماره کارت اعتباری، شماره های تأمین اجتماعی و کدها/سوابق مراقبت های بهداشتی

نقاط قوت: قوانین به سرعت پردازش می شوند و به راحتی قابل پیکربندی هستند. اکثر محصولات با مجموعه قوانین اولیه ارسال می شوند. این فناوری به خوبی شناخته شده است و به راحتی می توان آن را در انواع محصولات وارد کرد.

نقاط ضعف: مستعد نرخ مثبت کاذب بالا هستند. حفاظت بسیار کمی از محتوای بدون ساختار مانند مالکیت معنوی حساس ارائه می دهد.

- اثر انگشت پایگاه داده: گاهی اوقات تطبیق دقیق داده ها نامیده می شود. این تکنیک یا یک پایگاه داده یا داده های زنده (از طریق اتصال ODBC) ) را از یک پایگاه داده می گیرد و فقط به دنبال مطابقت دقیق است. به عنوان مثال، شما می توانید یک خط مشی ایجاد کنید که فقط شماره کارت اعتباری را در پایگاه مشتری خود جستجو کنید، بنابراین کارکنان خود را که به صورت آنلاین خرید می کنند نادیده بگیرید. ابزارهای پیشرفته تر به دنبال ترکیب اطلاعاتی هستند، مانند ترکیب جادویی نام یا نام اولیه، با نام خانوادگی، با کارت اعتباری یا شماره تأمین اجتماعی، که باعث افشای کالیفرنیا SB 1386 می شود.

برای چه چیزی بهتر است: داده های ساختار یافته از پایگاه های داده

نقاط قوت: مثبت کاذب بسیار کم (نزدیک به 0). به شما این امکان را می دهد تا از داده های حساس مشتری محافظت کنید در حالی که دیگر داده های مشابه کارکنان (مانند کارت های اعتباری شخصی آنها برای سفارشات آنلاین) را نادیده می گیرید.

نقاط ضعف: اتصالات زنده می توانند بر عملکرد پایگاه داده تأثیر بگذارند. پایگاه داده های بزرگ بر عملکرد محصول تأثیر می گذارد.

- تطبیق دقیق فایل: با استفاده از این تکنیک شما یک هش از یک فایل تهیه می کنید و برای هر پرونده ای که با آن اثر انگشت دقیق مطابقت دارد نظارت می کنید. از آنجا که محتویات فایل خود تحلیل نمی شود برخی این را یک تکنیک تجزیه و تحلیل زمینه ای در نظر میگیرند.

برای چه چیزی بهتر است: فایلهای رسانه ای و سایر فایلهای دوتایی در جایی که تحلیل متنی لزوماً امکان پذیر نیست.

نقاط قوت: روی هر نوع فایل کار می کند، مثبت کاذب کم با مقدار هش به اندازه کافی بزرگ.

نقاط ضعف: برای محتوای ویرایش شده، مانند اسناد استاندارد اداری و فایلهای رسانه ای ویرایش شده، بی ارزش است.

- تطبیق جزئی سند: این تکنیک به دنبال مطابقت کامل یا جزئی با محتوای محافظت شده است. بنابراین می توانید برای محافظت از یک سند حساس خط مشی ایجاد کنید و راه حل DLP یا متن کامل سند یا حتی گزیده هایی به اندازه چند جمله را جستجو خواهد کرد. به عنوان مثال، می توانید یک طرح تجاری برای محصول جدید بارگذاری کنید و اگر کارمندی یک پاراگراف را در یک پیام فوری قرار داد، راه حل DLP به شما هشدار می دهد.

اکثر راه حل ها بر اساس تکنیکی معروف به هش دوره ای (cyclical hashing) است که در آن شما قسمتی از محتوا را هش می کنید، تعدادی کاراکتر از پیش تعیین شده را offset می کنید، سپس یک هش دیگر می گیرید و ادامه می دهید تا سند به طور کامل به عنوان یک سری همپوشانی بارگیری شود. مقادیر هش محتوای خروجی از طریق همان تکنیک هش اجرا می شود و مقادیر هش مقایسه می شود. بسیاری از محصولات از هش چرخه ای به عنوان پایه استفاده می کنند، سپس تجزیه و تحلیل زبانی پیشرفته تری را اضافه می کنند.

برای چه چیزی بهتر است: محافظت از اسناد حساس یا محتوای مشابه با متن مانند فایل های (CAD با برچسب های متن ) و کد منبع. محتوای بدون ساختار که حساس است.

نقاط قوت: قابلیت محافظت از داده های بدون ساختار. به طور کلی مثبت کاذب پایین است (برخی از فروشندگان مثبت کاذب صفر می گویند، اما هر جمله/متن رایج در یک سند محافظت شده می تواند هشدارها را فعال کند). به تطبیق کامل اسناد بزرگ تکیه نمی کند. می تواند نقض خط مشی را حتی در یک مقایسه هش جزئی پیدا کند.

نقاط ضعف: محدودیت های عملکرد در کل حجم محتویات قابل محافظت. عبارات/کلمات رایج در یک سند محافظت شده ممکن است باعث ایجاد مثبت کاذب شود. باید دقیقاً بدانید از چه اسنادی می خواهید محافظت کنید. (رمزگذاری ROT 1 برای فرار کافی است).

- تجزیه و تحلیل آماری: استفاده از یادگیری ماشینی، تجزیه و تحلیل بیضی و سایر تکنیکهای آماری برای تجزیه و تحلیل مجموعه ای از محتوا و یافتن نقض خط مشی در محتواهایی که به محتوای محافظت شده شباهت دارد. این دسته شامل طیف گسترده ای از تکنیک های آماری است که در اجرا و اثربخشی بسیار متفاوت است. برخی از تکنیکها بسیار شبیه به آنهایی است که برای مسدود کردن هرزنامه ها استفاده می شود.

برای چه چیزی بهتر است: محتوای بدون ساختار که در آن یک تکنیک قطعی، مانند تطبیق جزئی اسناد، بی تأثیر است. به عنوان مثال، مخزن طرح های مهندسی که بارگیری آنها برای تطبیق جزئی اسناد به دلیل نوسان زیاد یا حجم زیاد غیرممکن است.

نقاط قوت: می تواند با محتویات مبهم تری کار کند که ممکن است نتوانید اسناد دقیق را برای مطابقت جدا کنید. می تواند سیاست هایی مانند “هشدار در مورد موارد خروجی شبیه اسناد موجود در این فهرست” را اعمال کند.

- مفهومی/واژه نامه: این تکنیک از ترکیبی از فرهنگ لغت ها، قوانین و تجزیه و تحلیلهای دیگر برای محافظت از محتویات مبهم که شبیه یک “ایده” است استفاده می کند. آوردن مثال آسان تر است – سیاستی که در مورد ترافیک هشدار می دهد که شبیه معاملات داخلی است، که از عبارات کلیدی، تعداد کلمات و موقعیت ها برای یافتن تخلف استفاده می کند. مثالهای دیگر عبارتند از: آزار جنسی، راه اندازی یک تجارت خصوصی از طریق اکانت کار، و جستجوی شغل.

برای چه چیزی بهتر است: ایده های کاملاً بدون ساختار که با طبقه بندی ساده بر اساس تطبیق اسناد، پایگاه های داده یا سایر منابع ثبت شده مخالف هستند.

نقاط قوت: همه سیاست ها یا محتویات شرکت را نمی توان با استفاده از مثال های خاص توصیف کرد. تجزیه و تحلیل مفهومی می تواند نقض خط مشی را که به طور شفاف تعریف شده است، پیدا کند که سایر تکنیک ها حتی نمی توانند برای نظارت به آن فکر کنند.

نقاط ضعف: در اکثر موارد اینها توسط کاربر قابل تعریف نیستند و مجموعه قوانین باید توسط فروشنده DLP با تلاش قابل توجهی (هزینه بیشتر) ایجاد شود. به دلیل سست بودن قوانین، این تکنیک بسیار مستعد مثبت کاذب و منفی کاذب است.

- دسته ها: دسته های از پیش ساخته شده با قوانین و فرهنگ لغت برای انواع رایج دادههای حساس، مانند شماره کارت اعتباری/حفاظت از PCI ، HIPAA و غیره.

برای چه چیزی بهتر است: هر چیزی که به طور مرتب متناسب با یک دسته ارائه شده باشد. معمولاً توصیف محتوای مربوط به حریم خصوصی، مقررات یا دستورالعمل های خاص صنعت آسان است.

برای چه چیزی بهتر است: هر چیزی که به طور مرتب متناسب با یک دسته ارائه شده باشد. معمولاً توصیف محتوای مربوط به حریم خصوصی، مقررات یا دستورالعمل های خاص صنعت آسان است.

نقاط قوت: پیکربندی بسیار ساده است. صرفه جویی قابل توجهی در زمان ایجاد خط مشی های طبقه بندی می توانند پایه و اساس سیاست های پیشرفته تر و خاص سازمانی باشند. برای بسیاری از سازمانها، دسته ها می توانند درصد زیادی از نیازهای حفاظت از داده های خود را برآورده کنند.

نقاط ضعف: یک اندازه مناسب همه ممکن است کار نکند. فقط برای قوانین و محتوا به راحتی طبقه بندی می شود.

این 7 تکنیک پایه و اساس اکثر محصولات DLP موجود در بازار است. همه محصولات شامل همه تکنیک ها نیستند و می تواند تفاوت های قابل توجهی بین پیاده سازی ها وجود داشته باشد. اکثر محصولات همچنین می توانند تکنیک های زنجیره ای داشته باشند- ایجاد سیاست های پیچیده از ترکیب محتوا و تکنیک های تجزیه و تحلیل زمینه ای.

معماری فنی

حفاظت از داده های در حال حرکت، در حالت ایستا و هنگام انتقال

هدف DLP محافظت از محتوا در طول چرخه عمر آن است. از نظر DLP، این شامل سه جنبه اصلی است:

- Data At Rest شامل اسکن فضای ذخیره سازی و سایر مخازن محتوا برای شناسایی مکان محتوای حساس است. ما این را کشف محتوا می نامیم. به عنوان مثال، می توانید از یک محصول DLP برای اسکن سرورهای خود و شناسایی اسناد با شماره کارت اعتباری استفاده کنید. اگر سرور مجوز این نوع داده ها را ندارد، فایل می تواند رمزگذاری یا حذف گردد، یا هشدار به صاحب فایل ارسال شود.

- Data In Motion ترافیک شبکه (بصورت غیرفعال یا درون خطی از طریق پراکسی) را تشخیص می دهد تا محتوای ارسال شده در کانالهای ارتباطی خاص را شناسایی کند. به عنوان مثال، این شامل ایمیل ها، پیام های فوری و ترافیک وب برای قطعات کد منبع حساس است. بسته به نوع ترافیک، ابزارهای در حال حرکت اغلب می توانند بر اساس خط مشی های مرکزی مسدود شوند.

- داده های در حال انتقال معمولاً توسط راه حل های نقطه پایانی که داده ها را هنگام تعامل کاربر با آنها نظارت می کند، آدرس دهی می شوند. به عنوان مثال، آنها می توانند هنگام تلاش برای انتقال سند حساس به درایو USB و مسدود کردن آن (برخلاف مسدود کردن استفاده از درایو USB به طور کامل)، شناسایی کنند. داده های موجود در ابزارهای کاربردی همچنین می توانند مواردی مانند کپی و پیست کردن یا استفاده از داده های حساس در یک برنامه تأیید نشده را تشخیص دهند (مانند کسی که سعی می کند داده ها را رمزگذاری کند تا به سرعت از سنسورها عبور کند).

داده های در حال حرکت

بسیاری از سازمانها ابتدا با محصولات مبتنی بر شبکه که حفاظت وسیعی از سیستم های مدیریت شده و بدون مدیریت را ارائه می دهند، وارد دنیای DLP می شوند. به طور معمول شروع به کار با محصولات شبکه آسان تر است تا به سرعت پوشش گسترده ای را به دست آورید. محصولات اولیه به نظارت و هشدار اولیه محدود می شدند، اما همه محصولات فعلی شامل قابلیت های پیشرفته برای ادغام با زیرساخت های شبکه موجود و ارائه کنترل های محافظتی و نه فقط کارآگاهی هستند.

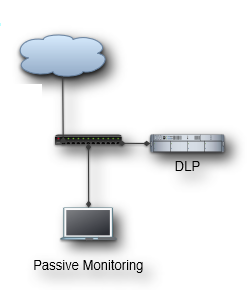

مانیتور شبکه

در قلب اکثر راه حل های DLP یک مانیتور شبکه منفعل نهفته است. مولفه ی نظارت شبکه معمولاً در یا نزدیک دروازه بر روی یک درگاه SPAN ) یا مشابه آن ) مستقر می شود. این برنامه ضبط کامل بسته، بازسازی جلسه و تجزیه و تحلیل محتوا را بلادرنگ انجام می دهد. عملکرد پیچیده تر و ظریف تر از چیزی است که فروشندگان معمولاً در مورد آن صحبت میکنند. اول، در مورد انتظارات مشتری، اکثر مشتریان ادعا می کنند که به عملکرد اترنت گیگابیتی کامل نیاز دارند، اما این سطح عملکرد غیر ضروری است، مگر در شرایط بسیار غیرعادی، زیرا تعداد کمی از سازمانها واقعاً از سطح بالایی از ترافیک ارتباطات برخوردارند.

در قلب اکثر راه حل های DLP یک مانیتور شبکه منفعل نهفته است. مولفه ی نظارت شبکه معمولاً در یا نزدیک دروازه بر روی یک درگاه SPAN ) یا مشابه آن ) مستقر می شود. این برنامه ضبط کامل بسته، بازسازی جلسه و تجزیه و تحلیل محتوا را بلادرنگ انجام می دهد. عملکرد پیچیده تر و ظریف تر از چیزی است که فروشندگان معمولاً در مورد آن صحبت میکنند. اول، در مورد انتظارات مشتری، اکثر مشتریان ادعا می کنند که به عملکرد اترنت گیگابیتی کامل نیاز دارند، اما این سطح عملکرد غیر ضروری است، مگر در شرایط بسیار غیرعادی، زیرا تعداد کمی از سازمانها واقعاً از سطح بالایی از ترافیک ارتباطات برخوردارند.

DLP ابزاری برای نظارت بر ارتباطات کارکنان است، نه ترافیک برنامه های وب. در واقع ما دریافتیم که شرکتهای کوچک معمولاً زیر 50 مگابایت بر ثانیه از ترافیک مربوطه، شرکتهای متوسط نزدیک به 50-200 مگابایت بر ثانیه و شرکتهای بزرگ حدود 300 مگابایت بر ثانیه را اجرا می کنند. (شاید در موارد کمی به 500 برسد). به دلیل سربار تجزیه و تحلیل محتوا، هر محصول ضبط کامل بسته را اجرا نمی کند. ممکن است مجبور باشید بین پیش فیلتر کردن (و در نتیجه عدم وجود ترافیک غیر استاندارد) یا خرید بستههای بیشتر و تعادل بار یکی را انتخاب کنید.

همچنین برخی محصولات به جای استفاده از سرویس/شناسه کانال بر اساس محتوای بسته، نظارت را در ترکیب پورت و پروتکل از پیش تعریف شده قفل می کنند. حتی اگر شناسه کامل کانال برنامه گنجانده شود، می خواهید از فعال بودن آن مطمئن شوید. در غیر این صورت، ممکن است ارتباطات غیر استاندارد مانند اتصال از طریق یک پورت غیر معمول را از دست بدهید. اکثر مانیتورهای شبکه سخت افزاری برای سرورهای عمومی با نرم افزار DLP نصب شده است. در حالی که برخی از محصولات مدیریت، گردش کار و گزارش خود را در مانیتور شبکه تعبیه کرده اند، این غالباً در سرور یا دستگاه جداگانه بارگیری می شود.

ادغام ایمیل

مولفه ی اصلی بعدی ادغام ایمیل است. از آنجا که ایمیل در حال ذخیره و ارسال است، میتوانید قابلیت های زیادی از جمله قرنطینه، یکپارچه سازی، رمزگذاری و فیلتر را بدون موانع یکسان برای جلوگیری از مسدود کردن ترافیک همزمان به دست آورید. اکثر محصولات یک MTA (عامل حمل و نقل ایمیل) را در محصول جاسازی کرده و به شما این امکان را می دهند که آن را به عنوان یک پرش دیگر در زنجیره ایمیل اضافه کنید. تعداد کمی از آنها همچنین با برخی از اصلی ترین راه حل های امنیتی MTA ایمیل موجود برای عملکرد بهتر ادغام می شوند .

.

یکی از نقاط ضعف این روش این است که به شما امکان دسترسی به ایمیل داخلی را نمیدهد. اگر از سرور Exchange استفاده می کنید، پیام های داخلی هرگز از طریق MTA خارجی عبور نمی کنند زیرا دلیلی برای ارسال این ترافیک وجود ندارد. برای نظارت بر نامه داخلی به یکپارچه سازی مستقیم Exchange/Lotus نیاز دارید، که به طرز شگفت آوری در بازار نادر است. ادغام کامل با اسکن گزارشات/کتابخانه ها پس از آن متفاوت است، چیزی که برخی از شرکت ها آن را پشتیبانی پست داخلی می نامند. اگر بخواهید فیلترینگ انجام دهید، در مقابل فقط نظارت، یکپارچه سازی ایمیل خوب بسیار مهم است.

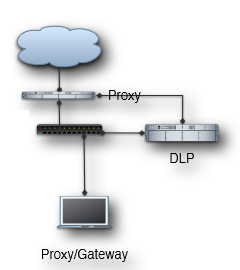

فیلتر کردن/مسدود کردن و ادغام پروکسی

تقریباً هر کسی که از راه حل DLP استفاده کند، در نهایت می خواهد مسدود کردن ترافیک را شروع کند. فقط تا مدت زمان زیادی می توانید قبل از شروع اقدامی به تماشای تمام دادههای حساس خود در مناطق دیگر اینترنت بپردازید. اما مسدود کردن آسان ترین کار در جهان نیست، به ویژه اینکه ما سعی می کنیم ترافیک خوب را مجاز کنیم، فقط ترافیک بد را مسدود کرده و با استفاده از تجزیه و تحلیل محتوای زمان واقعی تصمیم بگیریم. فیلتر کردن ایمیل، همانطور که اشاره کردیم، بسیار ساده است. این زمان کاملاً واقعی نیست و به دلیل ماهیت آن نمایان است. افزودن یک قدم تجزیه و تحلیل دیگر حتی در پیچیده ترین محیط ها یک مشکل قابل مدیریت است. خارج از ایمیل اکثر ترافیک ارتباطات ما همزمان است – همه چیز در زمان واقعی اجرا می شود. بنابراین اگر می خواهیم آن را فیلتر کنیم، یا باید ترافیک را bridge کنیم، آن را پراکسی کنیم، یا آن را از بیرون شنود کنیم.

Bridge

با پل ما فقط یک سیستم با دو کارت شبکه داریم که در وسط تجزیه و تحلیل محتوا را انجام می دهد. اگر چیزی مخرب ببینیم، پل ارتباط آن جلسه را قطع می کند. پل زدن بهترین روش برای DLP نیست زیرا ممکن است قبل از نشت کردن، تمام ترافیک بد را متوقف نکند. مثل این است که در درب خانه ای بنشینید و همه چیز را با ذره بین تماشا کنید. زمانی که ترافیک کافی برای تصمیم گیری هوشمندانه در اختیار شما قرار می گیرد، ممکن است موارد واقعاً خوب را از دست داده باشید. تعداد کمی از محصولات از این رویکرد استفاده می کنند، اگرچه این مزیت را دارد که پروتکل آگنوستیک است.

پروکسی

به عبارت ساده تر، یک پروکسی پروتکل/برنامه خاص است و قبل از انتقال ترافیک را در صف قرار می دهد و تجزیه و تحلیل عمیق تری را امکان پذیر می کند. ما پروکسی های دروازه را بیشتر برای پروتکل های HTTP ، FTP و IM مشاهده می کنیم. چند راه حل DLP شامل پروکسی های خودشان است. آنها تمایل دارند با فروشندگان دروازه/پروکسی موجود ادغام شوند زیرا اکثر مشتریان ترجیح می دهند با این ابزارهای موجود ادغام شوند. ادغام برای دروازه های وب معمولاً از طریق پروتکل iCAP انجام می شود و به پروکسی اجازه می دهد ترافیک را بگیرد، آن را برای تجزیه و تحلیل به محصول DLP ارسال کند و در صورت نقض، ارتباطات را قطع کند. این بدان معناست که شما مجبور نیستید سخت افزار دیگری را در مقابل ترافیک شبکه خود اضافه کنید و فروشندگان DLP می توانند از مشکلات ساخت سخت افزار اختصاصی شبکه برای تجزیه و تحلیل داخلی جلوگیری کنند. اگر دروازه شامل یک پروکسی SSL معکوس است، می توانید اتصالات SSL را نیز تشخیص دهید. برای مقابله با همه هشدارهای گواهینامه، باید نقاط پایانی خود را تغییر دهید، اما اکنون می توانید به ترافیک رمزگذاری شده نگاه کنید. برای پیام رسانی فوری به یک پروکسی IM و یک محصول DLP نیاز دارید که به طور خاص از هر پروتکل IM که استفاده می کنید پشتیبانی کند.

TCP Poisoning

آخرین روش فیلترینگ، شنود TCP است. شما بر ترافیک نظارت می کنید و وقتی چیزی بد می بینید، یک بسته بازنشانی TCP را تزریق می کنید تا اتصال قطع شود. این روی هر پروتکل TCP کار می کند اما بسیار کارآمد نیست. به عنوان یک نکته، برخی از پروتکل ها تلاش می کنند ترافیک را از بین ببرند. اگر TCP یک پیام ایمیل را تزریق کنید، سرور به مدت 3 روز و هر 15 دقیقه یکبار به ارسال پیام خود ادامه می دهد. مشکل دیگر همان پل زدن است – از آنجا که شما به هیچ وجه در صف ترافیک قرار نمی گیرید، وقتی متوجه چیز بدی شوید، ممکن است دیر شده باشد. این یک توقف خوب برای پوشش پروتکل های غیر استاندارد است، اما شما می خواهید تا آنجا که ممکن است پروکسی کنید.

شبکه های داخلی

اگرچه از نظر فنی قادر به نظارت بر شبکه های داخلی است، DLP به ندرت در ترافیک داخلی غیر از ایمیل استفاده می شود. دروازه ها نقاط تنگنای مناسب را ارائه می دهند. نظارت داخلی یک چشم انداز دلهره آور از نظر هزینه، عملکرد و مدیریت سیاست/دیدگاه مثبت کاذب است. برخی از فروشندگان DLP برای نظارت داخلی مشارکت دارند، اما این ویژگی اولویت پایین تری برای اکثر سازمان ها است.

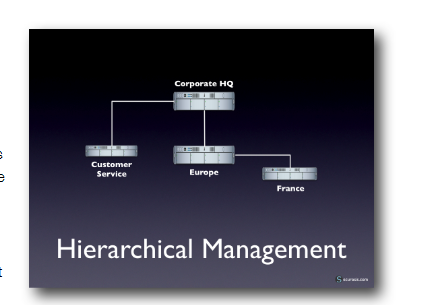

استقرار توزیع شده و سلسله مراتبی

همه شرکتهای متوسط تا بزرگ و بسیاری از سازمانهای کوچکتر دارای مکانهای متعدد و دروازه وب هستند. یک راه حل DLP باید از نقاط نظارتی متعددی از جمله ترکیبی از نظارت شبکه غیرفعال، نقاط پروکسی، سرورهای ایمیل و مکان های از راه دور پشتیبانی کند در حالی که پردازش/تجزیه و تحلیل می تواند به نقاط اجرایی از راه دور بارگذاری شود، آنها باید همه رویدادها را برای گردش کار، گزارش، تحقیقات و بایگانی به سرور مدیریت مرکزی ارسال کنند. معمولاً پشتیبانی از دفاتر از راه دور آسان است زیرا می توانید سیاست ها را پایین بیاورید و گزارش دهید، اما همه محصولات این قابلیت را ندارند.

محصولات پیشرفته تر از استقرار سلسله مراتبی برای سازمان هایی که می خواهند DLP را در مکان های مختلف جغرافیایی یا بر اساس واحد تجاری متفاوت مدیریت کنند، پشتیبانی می کنند. شرکتهای بین المللی اغلب برای برآوردن الزامات نظارت قانونی که برحسب کشور متفاوت است، به این امر نیاز دارند. مدیریت سلسله مراتبی از سیاست های محلی هماهنگ و اجرا در مناطق مختلف پشتیبانی می کند و بر روی سرورهای مدیریتی خود کار می کند و مجدداً با سرور مدیریت مرکزی ارتباط برقرار می کند. محصولات اولیه فقط از یک سرور مدیریت پشتیبانی می کردند اما اکنون ما گزینه هایی برای برخورد با این موقعیت های توزیع شده با ترکیبی از سیاست های شرکت، منطقه/واحد کسب و کار، گزارش و گردش کار داریم.

داده ها در حالت ایستا

در حالی که پیشگیری از نشت در شبکه نسبتاً کار قدرتمندی است، این تنها یک بخش کوچک از مشکل است. بسیاری از مشتریان متوجه شده اند که کشف و بررسی همه این داده ها در وهله اول، ارزشمندتر است. ما این را کشف محتوا می نامیم. ابزارهای جستجوی سازمانی ممکن است بتوانند در این مورد کمک کنند، اما واقعاً برای این مشکل خاص به خوبی تنظیم نشده اند. ابزارهای طبقه بندی داده های سازمانی نیز می توانند کمک کننده باشند، اما به نظر می رسد بر اساس بحث و گفتگو با تعدادی از مشتریان، آنها برای یافتن تخلفات خاص از سیاست ها به خوبی کار نمی کنند. بنابراین ما بسیاری از مشتریان را می بینیم که از ویژگی های کشف محتویات محصولات DLP خود استفاده می کنند.

بزرگترین مزیت کشف محتوا در یک ابزار DLP این است که به شما امکان می دهد یک خط مشی واحد اتخاذ کرده و آن را در داده ها صرف نظر از جایی که ذخیره می شود، نحوه اشتراک گذاری و نحوه استفاده از آن اعمال کنید. به عنوان مثال، می توانید خط مشی ای را تعریف کنید که بر اساس آن شماره کارت اعتباری فقط هنگام رمزگذاری ارسال شود، هرگز از طریق HTTP یا HTTPS به اشتراک گذاشته نشود، فقط در سرورهای تأیید شده ذخیره شود و فقط توسط کارکنان تیم مدیریتی در ایستگاه های کاری/لپ تاپ ذخیره شود. همه این موارد را می توان در یک خط مشی واحد در سرور مدیریت DLP مشخص کرد.

کشف محتوا شامل سه جزء است:

- : Endpoint Discovery اسکن ایستگاه های کاری و لپ تاپ ها برای محتوا.

- : Storage Discovery اسکن ذخیره سازهای انبوه، شامل سرورهای فایل، SAN و

- Server Discovery: اسکن داده های ذخیره شده در سرورهای ایمیل، سیستم های مدیریت اسناد و پایگاه های داده مخصوص برنامه (در حال حاضر ویژگی اکثر محصولات DLP نیست، اما در برخی از محصولات نظارت بر فعالیت پایگاه داده ظاهر می شود مانند Safetica و Zecurion).

تکنیک های کشف محتوا

سه روش اساسی برای کشف محتوا وجود دارد:

- اسکن از راه دور: اتصال به سرور یا دستگاه با استفاده از پروتکل اشتراک فایل یا برنامه، و اسکن از راه دور انجام می شود. این در اصل نصب یک درایو از راه دور و اسکن آن از سروری است که خط مشی ها را از سرور خط مشی مرکزی دریافت میکند و نتایج را برای آن ارسال می کند. برای برخی از فروشندگان این یک وسیله است، برای برخی دیگر یک سرور است و برای استقرارهای کوچکتر با سرور مدیریت مرکزی ادغام می شود.

- اسکن مبتنی بر عامل (Agent): یک عامل روی سیستم (سرور یا کلاینت) نصب شده است تا اسکن شود و اسکن به صورت محلی انجام می شود. عاملان مخصوص پلتفرم هستند و از چرخه های CPU محلی استفاده می کنند، اما به طور بالقوه می توانند سریعتر از اسکن از راه دور، به ویژه برای مخازن بزرگ، عمل کنند. برای نقاط پایانی، این باید یک ویژگی از همان عاملی باشد که برای اعمال کنترل های Data In Use استفاده می شود.

- Memory-Resident Agent Scanning : به جای استقرار یک نماینده تمام وقت، یک عامل ساکن حافظه نصب می شود، اسکن را انجام می دهد، سپس بدون رها کردن چیزی در حال اجرا یا ذخیره روی سیستم محلی خارج می شود. این عملکرد اسکن مبتنی بر عامل را در شرایطی که نمی خواهید یک عامل دائماً در حال اجرا باشد ارائه می دهد.

هر یک از این فناوری ها می توانند برای هر یک از حالت ها کار کنند و شرکت ها معمولاً بسته به الزامات خط مشی و زیرساخت ها ترکیبی را به کار می گیرند. ما در حال حاضر محدودیت های فناوری را با هر رویکردی مشاهده می کنیم که استقرار را راهنمایی میکند:

- اسکن از راه دور می تواند ترافیک شبکه را به میزان قابل توجهی افزایش دهد و محدودیت های عملکردی بر اساس پهنای باند شبکه و عملکرد شبکه هدف و اسکنر دارد. برخی از راه حل ها فقط می توانند گیگابایت ها در روز را مصرف کنند (گاهی صدها، اما نه ترابایت در روز)، بر اساس این محدودیت های عملی، که ممکن است برای ذخیره سازی بسیار ناکافی باشد، در هر سرور اسکن کنند.

- عوامل، موقتی یا دائمی، با قدرت پردازش و حافظه در سیستم هدف محدود میشوند، که اغلب به محدودیت در تعداد سیاست های قابل اجرا و انواع تجزیه و تحلیل محتوا که می تواند استفاده شود، محدود می شود. به عنوان مثال، اکثر عوامل نقطه پایانی قادر به تطبیق جزئی سند یا اثر انگشت پایگاه داده در برابر مجموعه داده های بزرگ نیستند. این امر به ویژه در مورد عوامل نقطه پایانی که محدودتر هستند صادق است.

- عامل ها از همه سیستم عامل ها پشتیبانی نمی کنند.

اجرای اطلاعات در زمان استراحت (ایستا)

هنگامی که نقض خط مشی کشف شد، ابزار DLP می تواند اقدامات مختلفی را انجام دهد:

- هشدار/گزارش: درست مانند نقض شبکه، یک حادثه در سرور مدیریت مرکزی ایجاد کنید.

- هشدار: از طریق ایمیل به کاربر اطلاع دهید که ممکن است خط مشی را نقض کنند.

- قرنطینه/اطلاع: فایل را به سرور مدیریت مرکزی منتقل کنید و یک فایل متنی با دستورالعمل های نحوه درخواست بازیابی فایل بگذارید.

- قرنطینه/رمزگذاری: فایل را در محل خود رمزگذاری کنید، معمولاً یک فایل متنی ساده که نحوه درخواست رمزگشایی را توضیح می دهد، باقی بگذارید.

- قرنطینه/کنترل دسترسی: برای محدود کردن دسترسی به فایل، کنترل های دسترسی را تغییر دهید.

- حذف/حذف: یا فایل را بدون اطلاع به سرور مرکزی منتقل کنید، یا فقط آن را حذف کنید.

ترکیبی از معماری های مختلف استقرار، تکنیک های کشف و گزینه های اجرایی، ترکیبی قدرتمند برای حفاظت از داده ها در زمان استراحت و حمایت از ابتکارات انطباق ایجاد می کند. به عنوان مثال، ما در حال افزایش استفاده از CMF برای پشتیبانی از تطابق PCI هستیم – بیشتر برای توانایی اطمینان (و گزارش) که هیچ اطلاعات دارنده کارت در نقض PCI ذخیره نمی شود تا محافظت از ایمیل یا ترافیک وب را در بر می گیرد.

داده های در حال انتقال

DLP معمولاً در لبه شبکه نصب می شود زیرا این مقرون به صرفه ترین راه برای به دست آوردن گسترده ترین پوشش است. نظارت بر شبکه غیر مزاحم است (مگر اینکه مجبور باشید SSL را کرک کنید) و برای هر سیستمی در شبکه، تحت مدیریت یا بدون مدیریت، سرور یا ایستگاه کاری قابل مشاهده است. فیلتر کردن مشکل تر است، اما باز هم نسبتاً ساده در شبکه (مخصوصاً برای ایمیل) و همه سیستم های متصل به شبکه را پوشش می دهد. اما واضح است که این یک راه حل کامل نیست. هنگامی که شخصی با لپ تاپ از در خارج می شود، از داده ها محافظت نمی کند و حتی نمی تواند مانع از کپی اطلاعات افراد در حافظه قابل حمل مانند درایوهای USB شود. برای حرکت از یک راه حل “جلوگیری از نشت” به یک راه حل “حفاظت از محتوا” ، محصولات باید نه تنها به داده های ذخیره شده، بلکه به نقاط پایانی که از داده ها استفاده می شود، گسترش یابند.

توجه: اگرچه پیشرفت های زیادی در DLP نقطه پایانی انجام شده است، اما راه حل های تنها برای نقطه پایانی برای اکثر کاربران توصیه نمی شود. همانطور که ما بحث خواهیم کرد، آنها به طور معمول نیاز به مصالحه در مورد تعداد و انواع سیاست هایی دارند که می توانند اعمال شوند، یکپارچه سازی ایمیل محدود را ارائه می دهند و هیچ محافظتی برای سیستم های بدون مدیریت ارائه نمی دهند. در دراز مدت، شما هم به قابلیت های شبکه و هم به نقاط پایانی احتیاج دارید، و اکثر راه حل های پیشرو در شبکه در حال افزودن یا ارائه حداقل حفاظت از نقطه پایانی هستند.

افزودن یک عامل نقطه پایانی به یک راه حل DLP نه تنها به شما این امکان را می دهد که محتوای ذخیره شده را کشف کنید، بلکه به طور بالقوه از سیستم هایی که دیگر در شبکه نیستند و حتی از داده ها به عنوان فعال استفاده می کنند محافظت می کند. در حالی که بسیار قدرتمند است، اما اجرای آن مشکل ساز است. نمایندگان باید در محدودیت منابع یک لپ تاپ استاندارد و در عین حفظ آگاهی از محتوا عمل کنند. اگر سیاست های بزرگی مانند “محافظت از همه 10 میلیون شماره کارت اعتباری از پایگاه داده ما” داشته باشید، در مقابل آنچه ساده تر است، “محافظت از هر شماره کارت اعتباری” که هر بار که کارمندی از آمازون بازدید می کند، نتایج کاذب ایجاد می کند، دشوار است.

قابلیت های کلیدی

محصولات موجود از نظر عملکردی بسیار متفاوت هستند، اما ما می توانیم سه قابلیت کلیدی را مشخص کنیم:

- نظارت و اجرا در پشته شبکه: اجازه می دهد قوانین شبکه بدون ابزار شبکه اجرا شوند. محصول باید بتواند همان قوانین را اجرا کند که گویی سیستم در شبکه مدیریت شده است بخوبی قوانین جداگانه ای که فقط برای استفاده در شبکه های بدون مدیریت طراحی شده اند.

- نظارت و اجرا در هسته سیستم: با اتصال مستقیم به هسته سیستم عامل، می توانید فعالیتهای کاربر مانند کپی و جایگذاری محتوای حساس را زیر نظر داشته باشید. این امر همچنین می تواند به محصولات اجازه دهد (زمانی که کاربر محتوای حساس را میگیرد و سعی می کند آن را از تشخیص پنهان کند، شاید با رمزگذاری یا اصلاح اسناد منبع، نقض خط مشی را تشخیص دهد (و مسدود کند).

- نظارت و اجرای درون فایل سیستم: این امر امکان نظارت و اجرا را بر اساس محل ذخیره داده ها فراهم می کند. به عنوان مثال، می توانید کشف محلی را انجام دهید و/یا انتقال محتوای حساس را به دستگاههای USB رمزنگاری شده محدود کنید.

این گزینه ها ساده شده اند و اکثر محصولات اولیه روی 1 و 3 تمرکز می کنند تا مشکل ذخیره سازی قابل حمل را حل کرده و از دستگاه ها در شبکه های بدون مدیریت محافظت کنند. ادغام سیستم/هسته بسیار پیچیده تر است و روشهای مختلفی برای به دست آوردن این قابلیت وجود دارد.

موارد استفاده

Endpoint DLP در حال تکامل است تا از چند مورد استفاده مهم استفاده کند:

- اجرای قوانین شبکه برای شبکه مدیریت شده، یا اصلاح قوانین برای شبکه های متخاصم تر.

- محدود کردن محتوای حساس از حافظه قابل حمل، از جمله درایوهای USB، درایوهای CD/DVD، حافظه های خانگی و دستگاه هایی مانند تلفن های هوشمند و PDA

- محدود کردن کپی و پیست محتوای حساس.

- محدود کردن برنامه های کاربردی مجاز به استفاده از محتوای حساس – به عنوان مثال، فقط اجازه رمزگذاری با راه حل تأیید شده سازمانی را می دهد، نه ابزارهایی که به صورت آنلاین بارگیری می شوند و اجازه بازیابی اطلاعات سازمانی را نمی دهند.

- ادغام با (قوانین مدیریت سازمانی)Enterprise Management Rights برای اعمال خودکار کنترل دسترسی به اسناد بر اساس محتوای موجود.

- حسابرسی استفاده از محتوای حساس برای گزارش انطباق.

قابلیت های اضافی نقطه پایانی

هنگام استقرار DLP در نقطه پایانی، ویژگی های زیر بسیار مطلوب هستند:

- عوامل و قوانین نقطه پایانی باید به طور مرکزی توسط همان سرور مدیریت DLP که داده ها را در حال حرکت و داده ها را در حالت استراحت (شبکه و کشف) کنترل میکند، مدیریت شود.

- ایجاد و مدیریت خط مشی باید به طور کامل با سایر سیاست های DLP در یک رابط واحد ادغام شود.

- حوادث باید به یک سرور مدیریت مرکزی گزارش و مدیریت شود.

- عامل نقطه پایانی باید از تکنیک ها و قوانین تجزیه و تحلیل محتوا مانند سرورها/لوازم استفاده کند.

- قوانین (خط مشی ها) باید بر اساس محل قرارگیری نقطه پایانی (در یا خارج از شبکه) تنظیم شوند. وقتی نقطه پایانی در یک شبکه مدیریت شده با DLP دروازه قرار دارد، برای بهبود عملکرد باید از قوانین محلی اضافی صرف نظر کرد.

- استقرار عامل باید با ابزارهای استقرار نرم افزار سازمانی موجود ادغام شود.

- به روزرسانی خط مشی باید گزینه هایی برای مدیریت ایمن از طریق سرور مدیریت DLP یا ابزارهای به روزرسانی نرم افزار موجود ارائه دهد.

محدودیت های نقطه پایانی

در واقع، محدودیت های عملکرد و ذخیره سازی نقطه پایانی، انواع تجزیه و تحلیل محتویات پشتیبانی شده و تعداد و نوع سیاست هایی را که به صورت محلی اجرا می شوند محدود میکند. بسته به نوع سیاست هایی که باید اجرا شود، برای برخی از شرکت ها ممکن است این امر اهمیتی نداشته باشد، اما در بسیاری از موارد نقاط پایانی محدودیت های قابل توجهی را بر روی خط مشی های استفاده از داده ها اعمال می کنند.

مدیریت مرکزی، مدیریت سیاست و گردش کار

همانطور که در طول این گزارش بحث کردیم، همه راه حل های DLP فعلی شامل یک سرور مدیریت مرکزی برای اداره نقاط اجرا و تشخیص، ایجاد و مدیریت خط مشی ها، گردش کار حوادث و گزارش است. این ویژگیها غالباً در فرآیند انتخاب موثرترین هستند. تفاوت های زیادی بین محصولات مختلف موجود در بازار وجود دارد. به جای تلاش برای پوشش همه ویژگی های ممکن، ما بر روی خطوط اصلی عملکردها (توابع) که مهمترین آنها هستند تمرکز می کنیم.

رابط کاربری

برخلاف سایر ابزارهای امنیتی، ابزارهای DLP اغلب توسط کارکنان غیر فنی اعم از منابع انسانی، مدیریت اجرایی، مدیران حقوقی و تجاری شرکتها مورد استفاده قرار می گیرد. بنابراین، رابط کاربری باید ترکیب این پرسنل فنی و غیر فنی را در نظر بگیرد و باید به راحتی قابل تنظیم باشد تا نیازهای هر گروه کاربری خاص را برآورده کند. با توجه به پیچیدگی و حجم اطلاعاتی که یک راه حل DLP ممکن است با آن برخورد کند، رابط کاربری می تواند یک محصول DLP را ایجاد یا خراب کند.

به عنوان مثال، به سادگی برجسته کردن بخش هایی از ایمیل در نقض خط مشی هنگام نمایش حادثه می تواند دقایقی از زمان رسیدگی را حذف کرده و از سوء تحلیل ها جلوگیری کند. رابط کاربری DLP باید شامل عناصر زیر باشد:

- داشبورد: یک داشبورد خوب دارای عناصر قابل انتخاب توسط کاربر و پیش فرض برای کاربران فنی و غیر فنی است. عناصر جداگانه ممکن است فقط در دسترس کاربران یا گروههای مجاز باشد، معمولاً گروههایی که در فهرستهای سازمانی ذخیره می شوند. داشبورد باید بر اطلاعات ارزشمند آن کاربر تمرکز کند و فقط یک نمای کلی در کل سیستم نباشد. عناصر واضح شامل تعداد و توزیع تخلفات بر اساس شدت و کانال و سایر اطلاعات سطح بالا است تا خطرات کلی برای شرکت را کاهش دهد.

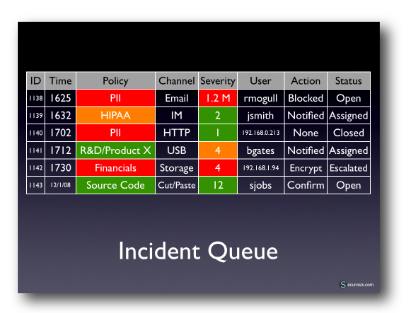

- صف مدیریت رویداد: صف مدیریت رویداد مهمترین جزء رابط کاربر است. این صفحهای است که کنترل کنندگان حوادث روی صفحه برای نظارت و مدیریت نقض خط مشی استفاده می کنند. صف باید مختصر، قابل تنظیم و خواندن آن در یک نگاه آسان باشد. با توجه به اهمیت این ویژگی، عملکردهای توصیه شده را بعداً در این گزارش شرح میدهیم.

- نمایش یک حادثه واحد: هنگامی که یک کنترل کننده در یک حادثه جستجو می کند، صفحه نمایش باید به طور واضح و مختصر دلیل نقض، کاربر درگیر، بحرانی بودن، شدت، (حساسیت بر اساس خط مشی نقض شده، شدت بر اساس میزان داده ها) درگیر است، حوادث مرتبط و سایر اطلاعات مورد نیاز برای تصمیم گیری هوشمندانه در مورد وضعیت حادثه را بیان کند.

- مدیریت سیستم: وضعیت استاندارد سیستم و رابط مدیریت، شامل مدیریت کاربر و گروه

- مدیریت سلسله مراتبی: وضعیت و مدیریت اجزای راه دور DLP، مانند نقاط اجرایی، دفاتر راه دور و نقاط پایانی، از جمله مقایسه اینکه کدام قوانین در کجا فعال هستند.

- گزارش گیری: ترکیبی از گزارش ها و ابزارهای از پیش ساخته شده قابل تنظیم برای تسهیل گزارش های موقت

- ایجاد و مدیریت خط مشی: پس از صف وقوع حادثه، این مهمترین عنصر سرور مدیریت مرکزی است. این شامل ایجاد و مدیریت سیاست ها می شود. از آنجا که بسیار مهم است، بعداً با جزئیات بیشتری به آن می پردازیم.

رابط DLP باید تمیز و جهت یابی آن آسان باشد. این ممکن است اساسی به نظر برسد، اما همه ما با ابزارهای امنیتی ضعیف که بر مهارت های فنی مدیر متکی هستند، آشنا هستیم. از آنجا که DLP خارج از امنیت، احتمالاً حتی خارج از فناوری اطلاعات استفاده می شود، رابط کاربری باید برای طیف وسیعی از کاربران کار کند.

مدیریت سلسله مراتبی، ادغام فهرست و مدیریت مبتنی بر نقش

مدیریت سلسله مراتبی

سیاست های DLP و اجرای آن اغلب باید متناسب با نیازهای واحدهای تجاری فردی یا مکان های جغرافیایی باشد. مدیریت سلسله مراتبی به شما امکان می دهد چندین سرور خط مشی(سیاست) در سراسر سازمان با سلسله مراتب مدیریت و خط مشی ها ایجاد کنید. به عنوان مثال، یک منطقه جغرافیایی ممکن است سرور خط مشی (سیاست) خود را به سرور خط مشی (سیاست) مرکزی برده باشد. آن منطقه می تواند سیاستهای خاص خود را ایجاد کند، با اجازه سیاستهای اصلی را اجرا کرده و حوادث محلی را مدیریت کند. تخلفات در سرور مرکزی تجمیع می شوند در حالی که سیاست های خاصی همیشه به صورت مرکزی اعمال می شوند. ابزار DLP از ایجاد سیاست های کلی و محلی پشتیبانی می کند، سیاست هایی را برای اجرای محلی یا کلی تعیین می کند، و گردش کار و گزارش دهی را در مکان های مختلف مدیریت می کند.

ادغام دایرکتوری

راه حل های DLP همچنین با دایرکتوری های سازمانی معمولاً (Microsoft Active Directory) ادغام می شوند، بنابراین نقض ها می توانند با کاربران مرتبط شوند، نه آدرس های IP . این امر پیچیده است زیرا آنها باید با ترکیبی از کارکنان مدیریت شده و بدون مدیریت (مهمان/موقت) بدون آدرس تعیین شده برخورد کنند. ادغام باید اجازه DHCP را بر اساس ورود کاربران به شبکه پیوند دهد و به روز شود تا از نقض خط مشی به طور اشتباه به کاربر مجاز جلوگیری کند. به عنوان مثال ، یک نسخه اولیه از یک محصول فعلی ، یک کاربر را به آدرس IP مرتبط می کند تا زمانی که آدرس به کاربر دیگری واگذار شود. یک مرجع کارمندی را اخراج کرد زیرا پیمانکار (نه در ( Active Directory نفر بعدی بود که از آن IP استفاده کرد و مرتکب نقض خط مشی شد. این ابزار نقض را به کارمند مجاز مرتبط می کند. ادغام دایرکتوری همچنین مدیریت حوادث را با حذف نیاز به مراجعه به منابع داده خارجی برای هویت کاربر و ساختار سازمان، ساده می کند. بنابراین در کنار DLP باید از استانداردهای مدیریت امنیت استفاده شود مانند ISMS.

مدیریت مبتنی بر نقش

این سیستم همچنین باید به مدیریت داخلی بر اساس وظایف اداری داخلی و نظارت و اجرا اجازه دهد. از نظر داخلی، کاربران می توانند برای تفکیک وظایف به گروه های اداری و سیاستی اختصاص داده شوند. به عنوان مثال، ممکن است شخصی به عنوان وظیفه اعمال هرگونه خط مشی اختصاص داده شده به گروه مدیریتی، بدون دسترسی به مدیریت سیستم، ایجاد خط مشیها، مشاهده تخلفات برای هر گروه دیگر، یا تغییر خط مشی ها را به عهده گیرد. از آنجا که ممکن است دایرکتوری فعال شما دسته های کاربر مورد نیاز برای نظارت و اجرا را منعکس نکند، سیستم DLP باید پشتیبانی انعطاف پذیر را برای نظارت و اجرا بر اساس گروه ها و نقش های خاص محصول DLP ارائه دهد.

تدوین و مدیریت سیاست

ایجاد و مدیریت خط مشی یک عملکرد مهم در قلب DLP است. همچنین (به طور بالقوه) سخت ترین بخش مدیریت DLP است. رابط ایجاد خط مشی باید برای کاربران فنی و غیر فنی قابل دسترسی باشد، اگرچه ایجاد خط مشی های بسیار سفارشی تقریباً همیشه به مهارت های فنی نیاز دارد.

برای ایجاد خط مشی، سیستم باید به شما اجازه دهد نوع داده هایی را که باید محافظت کنید، منبع داده ها را در صورت لزوم، مقصدها، کدام کانال ها را برای نظارت و محافظت و چه اقداماتی برای تخلفات انجام دهید، خط مشی را برای چه افرادی اعمال کنید و چه کنترل کننده ها و سرپرستان می توانند به خط مشی و تخلفات دسترسی داشته باشند، را شناسایی کنید. از آنجا که همه سیاست ها یکسان ایجاد نمی شوند، بر اساس حجم تخلفات باید به هر یک آستانه حساسیت و شدت نیز اختصاص داده شود. خط مشی ها باید به عنوان الگوهایی برای خط مشی های جدید قابل استفاده باشند و اگر سیستم شامل دسته بندی ها باشد، خط مشی های مربوط به یک دسته معین نیز باید قابل ویرایش بوده و به عنوان الگوهای خط مشی های سفارشی در دسترس باشند. جادوگران سیاست (Policy wizards) نیز یک ویژگی مفید هستند، مخصوصاً برای سیاست هایی مانند حفاظت از یک سند واحد.

اکثر کاربران رابط های کاربری را ترجیح می دهند که از چیدمان های گرافیکی واضح برای خط مشی ها استفاده می کنند، ترجیحاً با شبکه ای از کانال های خوانا که به راحتی قابل خواندن هستند و در صورت مشاهده تخلفات در آن کانال، آماده هستند. هرچه سیاست پیچیده تر باشد، ایجاد تناقضات داخلی یا اختصاص تصادفی نگرش اشتباه به کانال یا تخلف آسان تر است.

اساساً هر خط مشی به تعدادی تنظیم نیاز دارد و یک ابزار خوب به شما این امکان را می دهد که یک خط مشی در حالت آزمایشی ایجاد کنید که نشان می دهد چگونه واکنش می دهد، که بدون پر کردن صف های سرنشینان حادثه و یا انجام هرگونه اقدام اجرایی است. برخی از ابزارها می توانند پیش نویس سیاست ها را در برابر ترافیک ثبت شده قبلی آزمایش کنند.

خط مشی ها شامل اطلاعات بسیار حساس هستند، بنابراین باید در سیستم هش، رمزگذاری یا به نحوی دیگر محافظت شوند. برخی از واحدهای تجاری ممکن است سیاستهای بسیار حساسی داشته باشند که برای مشاهده یک خط مشی خاص باید بدون مجوز صریح از مدیران سیستم محافظت شود. همه تخلفات سیاست نیز باید محافظت شود.

گردش کار حادثه و مدیریت موردی

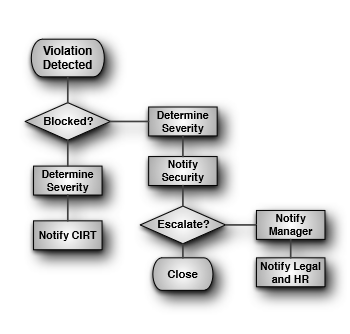

گردش کار تصادفی بیشترین استفاده را در سیستم DLP خواهد داشت. این جایی است که تخلفات گزارش می شود، حوادث مدیریت می شود و تحقیقات انجام می شود.

اولین توقف صف رسیدگی به حوادث است، که خلاصه ای از همه حوادث است که یا به آن کنترل کننده اختصاص داده شده است، یا تعیین نشده است اما در حوزه اجرای کنترل کننده است. وضعیت رویداد باید به وضوح با حساسیت کد رنگی (بر اساس خط مشی نقض شده) و شدت (بر اساس حجم تخلف، یا برخی دیگر از عوامل تعریف شده در خط مشی) نشان داده شود. هر حادثه باید در یک خط واحد ظاهر شود و در هر زمینه قابل مرتب سازی یا فیلتر باشد. کانال، خط مشی نقض شده، کاربر، وضعیت حادثه (باز، بسته، اختصاص داده شده، واگذار نشده، تحقق) و کنترل کننده نیز باید نشان داده شود و به راحتی برای موقعیت فوری تغییر یابد. به طور پیش فرض، رویدادهای بسته نباید باعث خرابی رابط کاربری شود – اساساً با آن مانند صندوق ورودی ایمیل رفتار کنید. هر کاربر باید بتواند هر چیزی را متناسب با سبک کار خود سفارشی کند. حوادثی که دارای چندین نقض خط مشی یا چندین نقض یک خط مشی واحد هستند، فقط باید یک بار در صف حادثه ظاهر شوند. ایمیلی با 10 پیوست که نباید 10 مورد مختلف را نشان دهد، مگر اینکه هر پیوست خط مشی متفاوتی را نقض کند.

هنگامی که یک حادثه باز می شود، باید تمام جزئیات حادثه، (مگر اینکه محدودیت دیگری داشته باشد) را مشخص کند که نشان می دهد چه داده هایی در سند یا ترافیک کدام خط مشی را نقض کرده است. یک ویژگی ارزشمند خلاصه ای از سایر تخلفات اخیر آن کاربر و سایر تخلفات مربوط به آن داده ها (که می تواند یک رویداد بزرگتر را نشان دهد) است. این ابزار باید به کنترل کننده اجازه دهد تا نظر دهد، دستیارهای اضافی تعیین کند، به مدیریت اطلاع دهد و هرگونه اسناد پشتیبانی را بارگذاری کند.

ابزارهای پیشرفته تر شامل مدیریت پرونده برای ردیابی دقیق یک حادثه و هرگونه اسناد و مدارک حمایتی، از جمله مهر زمان و هش داده است. این امر در مواردی که اقدامات حقوقی انجام می شود بسیار ارزشمند است و شواهد موجود در سیستم مدیریت پرونده باید به منظور افزایش شایستگی آن برای پذیرش در دادگاه، مدیریت شود.

مدیریت سیستم، گزارش و سایر ویژگی ها

همانند هر ابزار امنیتی، یک راه حل DLP باید شامل تمام ویژگی های اصلی مدیریت سیستم باشد، از جمله:

- پشتیبان گیری و بازیابی – هم سیستم کامل و هم پیکربندی سیستم فقط برای مهاجرت های پلتفرم است.

- واردات/صادرات – برای خط مشی ها و تخلفات. برای پیشگیری از تخلفات بسته شده، باید فضا آزاد شود.

- توازن بار/خوشه بندی

- نظارت و تنظیم عملکرد

- مدیریت پایگاه داده

ابزارها تمایل دارند این عملکردها را بین خود ابزار و پلتفرم اساسی ترکیب کنند. برخی از سازمانها ترجیح می دهند این ابزار را به طور داخلی بدون نیاز به سرپرست برای یادگیری یا مدیریت پلتفرم به طور کامل مدیریت کنند. تا آنجا که ممکن است، باید به دنبال یک ابزار DLP باشید که به شما امکان می دهد همه چیز را از طریق رابط گنجانده شده مدیریت کنید.

گزارش دهی در راه حل های مختلف بسیار متفاوت است. برخی از رابط های گزارش دهی داخلی استفاده می کنند در حالی که برخی دیگر از ابزارهای شخص ثالث مانند Crystal Reports استفاده می کنند. همه ابزارها دارای برخی گزارش های پیش فرض هستند، اما همه ابزارها به شما اجازه نمی دهند گزارش های خود را ایجاد کنید. شما باید به دنبال ترکیبی از گزارشات فنی و غیر فنی باشید، و اگر انطباق مسئله ای است، ابزارهایی را تهیه کنید که گزارش های انطباق را با هم جمع می کنند.

هنگامی که از داده ها در حالت استراحت یا داده های در حال انتقال (نقطه پایانی) استفاده می کنید، به یک رابط مدیریتی نیاز دارید که به شما امکان می دهد خط مشی ها را روی سرورها، فضای ذخیره سازی و نقاط پایانی مدیریت کنید. این ابزار باید از گروه بندی دستگاه، به روزرسانی امضای نورد و سایر ویژگی های مورد نیاز برای مدیریت تعداد زیادی دستگاه پشتیبانی کند.

فراتر از این ویژگی های اساسی، محصولات شروع به متمایز شدن با پیشرفت های دیگر می کنند تا به برآوردن نیازهای خاص شرکت کمک کنند، از جمله:

- ادغام شخص ثالث، از دروازه های وب گرفته تا ابزارهای پزشکی قانونی.

- پشتیبانی زبان، شامل مجموعه کاراکترهای دو بایت برای آسیا.

- ناشناس ماندن موارد نقض خط مشی برای حمایت از الزامات بین المللی حریم خصوصی محل کار.

- ضبط کامل برای ثبت تمام ترافیک، نه فقط نقض خط مشی.

فرآیند انتخاب DLP

نیازها را مشخص کنید و سازمان خود را آماده کنید.

قبل از شروع به بررسی ابزارها، باید بدانید که چرا به DLP احتیاج دارید، چگونه برای استفاده از آن برنامه ریزی می کنید و فرآیندهای تجاری در زمینه ایجاد خط مشی ها و مدیریت حوادث را بشناسید.

- شناسایی واحدهای کسب و کار که نیاز به مشارکت دارند و ایجاد یک کمیته انتخاب: ما تمایل داریم که دو نوع واحد کسب و کار را در فرایند انتخاب DLP شامل کنیم – صاحبان محتوا با داده های حساس برای محافظت و محافظان محتوا با مسئولیت اعمال کنترل بر داده ها. مالکان محتوا شامل آن دسته از واحدهای کسب و کار هستند که دادهها را در اختیار دارند و از آنها استفاده می کنند. محافظان محتوا شامل بخش هایی مانند منابع انسانی، امنیت فناوری اطلاعات، حقوقی شرکت ها، رعایت و مدیریت ریسک می شوند. پس از شناسایی سهامداران اصلی، می خواهید آنها را برای چند مرحله بعدی گرد هم آورید.

- آنچه را که می خواهید محافظت کنید تعریف کنید: با ذکر انواع داده ها، تا آنجا که ممکن است، از برنامه DLP برای محافظت استفاده کنید. ما به طور معمول محتوا را به سه دسته تقسیم می کنیم – اطلاعات قابل شناسایی شخصی (PII، شامل مراقبت های بهداشتی، مالی و سایر داده ها)، داده های مالی شرکت ها و مالکیت معنوی. دو مورد اول ساختار بیشتری دارند و شما را به سمت راه حل های خاصی سوق می دهند، در حالی که IP کمتر ساختارمند است، با نیازهای مختلف تجزیه و تحلیل محتوا. حتی اگر می خواهید از همه نوع محتوا محافظت کنید، از این فرایند برای تعیین و اولویت بندی، ترجیحاً “روی کاغذ” استفاده کنید.

- تصمیم بگیرید که چگونه می خواهید از آن محافظت کنید و انتظارات را تعیین کنید: در این مرحله به دو سوال اصلی پاسخ خواهید داد. اول، در چه کانالها/فازهایی میخواهید از داده ها محافظت کنید؟ این جایی است که شما تصمیم می گیرید که آیا فقط نظارت اولیه ایمیل را می خواهید، یا می خواهید داده های جامع در حال حرکت، داده ها در حالت استراحت و حفاظت از داده ها در حال انتقال باشد. کانال های اصلی شبکه، ذخیره داده ها و الزامات نقطه پایانی را لیست کنید. سوال دوم این است که برای چه نوع اجرایی برنامه دارید؟ فقط نظارت و هشدار؟ فیلترینگ ایمیل؟ رمزگذاری خودکار؟ بعداً در مورد الزامات رسمی کمی بیشتر توضیح خواهید داد، اما در این مرحله باید ایده خوبی از انتظارات خود داشته باشید. همچنین، فراموش نکنید که نیازها در طول زمان تغییر می کند، بنابراین توصیه می کنیم شرایط را به صورت کوتاه مدت (ظرف 6 ماه از استقرار)، میان مدت (12-18 ماه پس از استقرار) و بلند مدت (حداکثر تا 3 سال پس از استقرار) تقسیم کنید.

- طرح کلی روند کار: یکی از بزرگترین موانع برای استقرار DLP عدم آماده سازی شرکت است. در این مرحله شما گردش کار مورد انتظار خود را برای ایجاد سیاست های حفاظتی جدید و رسیدگی به حوادث مربوط به خودی و مهاجمان خارجی تعریف می کنید. کدام واحدهای تجاری مجاز به درخواست حفاظت از داده ها هستند؟ چه کسی مسئول ایجاد سیاست ها است؟ وقتی خط مشی نقض می شود، روند کاری برای اصلاح آن چیست؟ منابع انسانی چه موقع مطلع می شوند؟ چه کسی نقض سیاست های روزانه را انجام می دهد؟ آیا این یک نقش امنیتی فنی است یا غیر فنی، مانند مدیر خط مشی ها؟ پاسخ به این نوع سوالات شما را به سمت راه حل های مختلف برای برآوردن نیازهای گردش کار شما راهنمایی می کند.

با اتمام این مرحله شما باید ذینفعان اصلی را مشخص کرده باشید، یک تیم انتخابی تشکیل دهید، داده هایی را که می خواهید از آنها محافظت کنید اولویت بندی کنید، جایی را که می خواهید از آن محافظت کنید تعیین کنید و الزامات جریان کار را برای سیاست های ساختمان و رفع حوادث سخت کنید.

رسمیت بخشیدن به الزامات

این مرحله می تواند توسط یک تیم کوچکتر که تحت دستور کمیته انتخاب کار می کند انجام شود. در اینجا، نیازهای عمومی تعیین شده در فاز 1 به ویژگیهای فنی خاصی ترجمه می شود، در حالی که هرگونه الزامات اضافی در نظر گرفته می شود. این زمان آن است که هرگونه معیار برای ادغام فهرست، ادغام دروازه، ذخیره داده ها، استقرار سلسله مراتبی، ادغام نقطه پایانی و غیره ارائه شود. شما همیشه می توانید این الزامات را پس از انجام مراحل انتخاب و درک بهتر نحوه عملکرد محصولات، اصلاح کنید.

در پایان این مرحله شما یک RFI (درخواست اطلاعات) برای انتشار به فروشندگان و یک RFP (درخواست پیشنهادات) خالص تهیه می کنید که در مرحله ارزیابی به طور رسمی ویرایش کرده و منتشر می کنید.

محصولات را ارزیابی کنید

مانند سایر محصولات، گاهی اوقات دشوار است که از مواد بازاریابی استفاده کنید و بفهمید آیا یک محصول واقعاً نیازهای شما را برآورده می کند یا خیر. مراحل زیر باید نگرانی های شما را به حداقل برساند و به شما کمک کند در تصمیم نهایی خود اطمینان داشته باشید:

- صدور RFI : سازمانهای بزرگتر باید RFI را با وجود کانالهای تأسیس شده صادر کرده و مستقیماً با چند فروشنده برجسته DLP تماس بگیرند مانند شرکت رایان سامانه آرکا. اگر سازمان کوچکتری هستید، با ارسال RFI خود به یک VAR مورد اعتماد شروع کنید و به تعدادی از فروشندگان DLP که برای سازمان شما مناسب به نظر می رسد ایمیل بزنید مانند شرکت رایان سامانه آرکا.

- یک ارزیابی کاغذی انجام دهید: قبل از آوردن کسی به داخل، هرگونه پیش نیاز از فروشنده یا منابع دیگر را با RFI خود مطابقت دهید و RFP را پیش نویس کنید. هدف شما ایجاد یک لیست کوتاه از 3 محصول است که با نیازهای شما مطابقت دارد. همچنین باید از منابع تحقیق خارجی و مقایسه محصولات استفاده کنید مانند محصولات Safetica و Zecurion.

- 3 فروشنده برای ارائه در محل و ارزیابی ریسک بهمراه داشته باشید: تقریباً هر فروشنده DLP خوشحال می شود که محصول خود را در حالت دمو برای چند روز، با مجموعه ای از قوانین اساسی، نصب کند. شما می خواهید تا حد امکان محصولات را با یکدیگر همپوشانی کنید تا نتایج را مستقیماً بر اساس ترافیک یکسان در یک بازه زمانی مشابه مقایسه کنید. این همچنین اولین شانس شما برای ملاقات مستقیم با فروشندگان (یا VAR شما) و دریافت پاسخهای دقیق تر برای هر سوالی است. برخی از فروشندگان ممکن است (به طور قانونی) قبل از اختصاص منابع برای هرگونه تظاهرات در محل، به ویژه برای سازمانهای کوچکتر، درخواست RFP رسمی کنند.

- RFP خود را نهایی کنید و آن را به لیست فروشندگان کوتاه خود ارسال کنید: در این مرحله شما باید الزامات خاص خود را کاملاً درک کرده و یک RFP رسمی صادر کنید

- ارزیابی پاسخ های RFP و شروع آزمایش محصول: نتایج RFP را مرور کنید و هر کس را که هیچ یک از حداقل الزامات شما را برآورده نمی کند (مانند ادغام فهرست)، برعکس ویژگی های “خوب است” کنار بگذارید. سپس هر گونه محصول باقیمانده را برای آزمایش داخلی بیاورید. برای آزمایش صحیح محصولات، آنها را در حالت نظارت غیرفعال در شبکه خود قرار دهید و برخی از مجموعه قوانین را بارگذاری کنید که نشان دهنده انواع قوانینی است که در تولید به کار می برید. این به شما این امکان را می دهد که محصولات را در کنار یکدیگر، با رعایت قوانین معادل، در ترافیک یکسان مقایسه کنید. شما همچنین می خواهید هر ویژگی خاص دیگری را که در لیست اولویت های شما قرار دارد، آزمایش کنید.

- انتخاب، مذاکره و خرید: آزمایش را به پایان برسانید، نتایج را به کمیته انتخاب کامل برسانید و مذاکره با گزینه برتر ما را آغاز کنید.

تست داخلی

آزمایش داخلی آخرین شانس برای یافتن مشکل در روند انتخاب شما است. اطمینان حاصل کنید که محصولات را تا حد امکان آزمایش کرده اید. در صورت امکان چند جنبه کلیدی برای آزمایش وجود دارد:

- ایجاد خط مشی و تجزیه و تحلیل محتوا. سیاست ها را نقض کنید و سعی کنید از ابزار اجتناب کنید یا آن را دور بزنید تا بدانید محدوده آن کجاست.

- ادغام ایمیل.

- گردش کار حادثه – رابط کار را با کارمندانی که مسئولیت اجرا را بر عهده خواهند داشت، مرور کنید.

- ادغام دایرکتوری.

- ادغام ذخیره سازی در سیستم عامل های اصلی برای آزمایش عملکرد و سازگاری برای حفاظت از داده ها در زمان استراحت.

- قابلیت نقطه پایانی در تصویر استاندارد شما.

- عملکرد شبکه – نه فقط پهنای باند ، بلکه هرگونه الزامات برای ادغام محصول در شبکه و تنظیم آن. آیا لازم است ترافیک را از قبل فیلتر کنید؟ آیا باید ترکیب پورت و پروتکل را مشخص کنید؟

- ادغام دروازه شبکه.

- اقدامات اجرایی

نتیجه

حرکت در پیچ و خم

پیشگیری از نشت داده ها بازار مبهمی است، اما با درک قابلیت های ابزارهای DLP و استفاده از یک فرآیند انتخاب ساختار یافته، می توانید یک ابزار مناسب برای نیازهای خود انتخاب کنید. در این زمینه با شرکت رایان سامانه آرکا مشورت کنید.

ما از ابتدای این بازار با صد یا چند سازمان ارزیابی DLP کار کرده ایم. از نقطه نظر فنی بزرگترین مانع برای استقرار موفقیت آمیز DLP اینست که معمولا انتظارات نامناسب و عدم آمادگی برای فرآیند کسب و کار و گردش کار DLP است.

انتظارات خود را به درستی تنظیم کنید. DLP یک ابزار بسیارموثر برای جلوگیری از افشای تصادفی و پایان دادن به فرایندهای مخرب کسب و کار در حین استفاده از داده های حساس است.

قبل از شروع فرایند انتخاب، درک روشنی از واحدهای تجاری و نحوه برخورد با تخلفات داشته باشید. پس از استقرار زمان بندی است برای درک اینکه افراد اشتباه نقض خط مشی را مشاهده می کنند، یا خرید جدید شما قادر به محافظت از داده های حساس یک واحد کسب و کار نیست که در فرایند انتخاب گنجانده نشده است.

محصولات DLP ممکن است نابالغ باشند، اما ارزش بسیار بالایی را برای سازمانهایی که به درستی برنامه ریزی کرده اند و نحوه استفاده کامل از آنها را درک کرده اند، ارائه می دهند. تمرکز بر ویژگی هایی که برای شما به عنوان یک سازمان بسیار مهم است، توجه ویژه ای به ایجاد سیاست و گردش کار و همکاری با واحدهای تجاری اصلی در مراحل اولیه داشته باشید.

اکثر سازمان هایی که DLP را مستقر می کنند، کاهش قابل توجهی از ریسک را با چند مورد مثبت کاذب و وقفه در کسب و کار مشاهده می کنند.