- تماس با ما

- ۰۲۱۸۸۸۰۴۹۶۱

- ۰۲۱۹۱۳۰۰۴۷۶

- info@arka.ir

نفوذ بدافزار جدید Capoae به سایتهای وردپرس و استخراج رمزارز

گوگل دو آسیب پذیری روز صفر را وصله کرد

21/09/2021

گوگل: ویژگی جدید حریم خصوصی بر میلیاردها دستگاه Android تأثیر می گذارد

22/09/2021موجی از حملات بدافزار که به تازگی کشف شده است با استفاده از تاکتیکهای مختلف برای به بردگی درآوردن دستگاههای حساس و مشخصاً با سطح اعتبار ادمین برای بهره کشی از آنها در یک شبکه با هدف استخراج غیرقانونی رمزارز، مشاهده شده است.

لری کشدالر، محقق امنیتی Akamai، در مقالهای که روز یکشنبه منتشر شد، گفت: “تاکتیک اصلی این بدافزار گسترش با استفاده از سیستمهای آسیبپذیر و اعتبارنامههای ضعیف ادمین است. پس از آلوده شدن، این سیستمها برای استخراج رمزارز استفاده میشوند”.

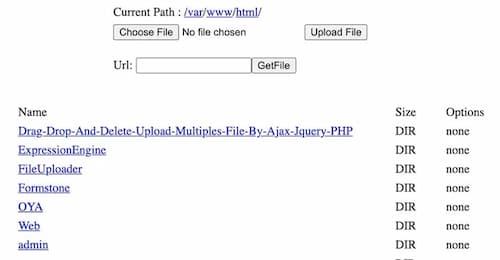

این بدافزار مبتنی PHP، با اسم رمز “Capoae” (مخفف “Сканирование”، کلمه روسی “اسکن”)، گفته میشود که از طریق یک افزونه backdoor به افزونه وردپرس به نام “download-monitor” که پس از تحمیل موفقیتآمیز اعتبارنامه ادمین به وردپرس نصب میگردد، در دستگاه میزبان مستقر میشود. این حملات همچنین شامل استقرار یک فایل باینری مبتنی بر زبان برنامهنویسی Go با قابلیت رمزگشایی است که payload های مبهم با استفاده از افزونه حاوی تروجان برای درخواست GET از یک دامنه تحت کنترل مهاجم بازیابی میشوند.

به نقل از هکرنیوز، همچنین یک ویژگی دیگر نیز برای رمزگشایی و اجرای payload های اضافی وجود دارد و از طریق فایل باینری Golang که از چندین نقص اجرای کد از راه دور در Oracle WebLogic Server (CVE-۲۰۲۰-۱۴۸۸۲) ،NoneCms (CVE-۲۰۱۸-۲۰۰۶۲) و Jenkins ( CVE-۲۰۱۹-۱۰۰۳۰۲۹ و CVE-۲۰۱۹-۱۰۰۳۰۳۰) رنج میبرد، بهره گرفته تا بتواند راه خود را به سیستمهایی که SSH را اجرا میکنند پیدا کرده و در نهایت نرمافزار استخراج XMRig را نصب و راهاندازی نماید.

جلوگیری از حملات باجافزار

علاوه بر این، زنجیره حمله به دلیل ترفندهای خاص خود برای ماندگاری در دستگاهها، که شامل انتخاب یک مسیر سیستمی با ظاهر قانونی در دیسک است که احتمالاً باینری سیستم در آن یافت میشود و همچنین ایجاد یک نام فایل تصادفی شش کاراکتری که بعداً برای کپی کردن باجافزار در محلی جدید در سیستم و قبل از حذف بدافزار و هنگام اجرا استفاده میگردد، شناخته میشود.

کشدالر گفت: “استفاده کمپین Capoae از آسیبپذیریها و تاکتیکهای متعدد نشان میدهد که این اپراتورها به چه میزان قصد دارند تا جایی که ممکن است بر روی بسیاری از دستگاهها برای رسیدن له مقصود خود تکیه کنند. خبر خوب این است که همان تکنیکهایی که ما به اکثر سازمانها توصیه میکنیم تا سیستمها و شبکهها را ایمن نگه دارند، هنوز در این مورد قابل اعمال است”.

کشدالر افزود: “از اعتبارنامههای ضعیف یا پیش فرض برای سرورها یا برنامههای کاربردی استفاده نکنید. همچنین اطمینان حاصل کنید که برنامههای کاربردیتان را با جدیدترین پچهای امنیتی به روز نگه میدارید و هر از گاهی آنها را بررسی میکنید. به علاوه مراقب مصرف بیش از حد معمول منابع سیستم، فرایندهای عجیب و غریب غیرمنتظره، فرایندهای ساختگی مشکوک و لاگهای ورودی دسترسی مشکوک باشید. دقت، شناسایی و توجه به این موارد، به شما کمک میکند تا به طور بالقوه دستگاههای آسیب دیده را شناسایی کنید″.