راهنمای Arkagate

یک راه حل چند منظوره شبکه است که مجهز به مجموعه ای از بیش از 80 عملکرد برای ایمن و سالم نگه داشتن عملیات شبکه برای یک شرکت معمولی است.

Aekagate به عنوان یک دروازه جهانی اینترنت بر روی سیستم عامل FreeBSD ساخته شده است. Arkagate با ارائه مجموعه کاملی از خدمات امنیتی شبکه سازمانی ، مانیتور مفصل ترافیک و حسابداری کاربر ، کنترل دسترسی ، نامه الکترونیکی ، پروکسی ، پرونده ، jabber و سرورهای Voice over IP ، از راه حلهای معمول مدیریت یکپارچه تهدید جایگزین می کند ، همه اینها مشترک ، کنترل ، گزارش و پیکربندی مشترک هستند. Arkagate به عنوان یک روتر هوشمند عمل می کند ، بین شبکه شرکتی شما و اینترنت متصل است و شبکه شما را ایمن می کند ، ترافیک را کنترل می کند و سیاست های امنیتی و کاربردی شرکت را اعمال می کند.

این قسمت از راهنما شامل مروری بر نیازهای سیستم و مشخصات فنی سرور است که برای عملکرد صحیح Arkagate مورد نیاز است. همچنین ، در این قسمت می توانید راهنمای نصب گام به گام Arkagate را پیدا کنید.

برای نصب Arkagate باید فایل ایمیج نصبی را از لینک زیر دانلود کنید.

پس از رایت فایل روی cd یا usb باید از طریق آن در رایانه ای که می خواهید Arkagate را نصب کنید ، راه اندازی کنید.

پس از آن می توانید آن را روی یک درایو USB با هر ابزار دیگری برای ایجاد درایوهای بوت بنویسید (به عنوان مثال Rufus)

شما به یک کامپیوتر با دو کارت شبکه ، دیسک سخت با ظرفیت حداقل 40 گیگابایت نیاز دارید.

پس از راه اندازی از فلش ، باید پیام زیر را مشاهده کنید:

پس از آن برنامه نصب اجرا می شود. شما باید موافقت نامه مجوز را بپذیرید ، رابط شبکه را برای پیکربندی آینده Arkagate انتخاب کنید و برای نصب هارد دیسک تعریف کنید.

در بعضی موارد تهیه Arkagate با رایانه جداگانه ضرورتی ندارد ، زیرا می توانیم یک ماشین مجازی داشته باشیم. به عنوان مثال می توانید Arkagate را بر روی ماشین مجازی مبتنی بر سرور یا حتی ایستگاه کاری در محیط دفتر کوچک اجرا کنید ، که صرفه جویی قابل توجهی را به همراه خواهد داشت.

در حال حاضر Arkagate از محیط های مجازی زیر پشتیبانی می کند:

VMWare Workstation и VMWare ESXi

Virtual Box

Microsoft Hyper-V

راهنمای Arkagate

متناسب با شمای کلی سازمان Arkagate در شبکه قرار می گیرد.

Leased line

xDSL line

As a dedicated service

پس از نصب ، می توانید رابط وب را از طریق هر رایانه از شبکه محلی خود باز کنید. فقط آدرس IP را که هنگام نصب مشخص کرده اید و پورت 81 (IP:81) را در مرورگر وارد کنید.

ما توصیه می کنیم از Mozilla Firefox یا Google Chrome استفاده کنید.

پس از وارد کردن آدرس IP ، فرم لاگین به سیستم را مشاهده خواهید کرد.

هنگام ورود به رابط وب ، از root بعنوان لاگین به سیستم و رمز ورود 00000 (پنج صفر پشت سر هم) استفاده کنید.

رابط وب به دو قسمت تقسیم می شود. نوار کناری سمت چپ شامل لیست گروهی ماژول های سیستم است و در قسمت سمت راست منوی ماژول انتخاب شده قرار دارد.

مجموعه ای از ابزارک های سفارشی (“Users and Statistics”, “Network”, “Security”, “Fileserver”, “Mail”, “Jabber”, “IP telephony”, “Maintenance”)

در پنجره صفحه اصلی Arkagate وجود دارد.

راهنمای Arkagate

راهنمای Arkagate

کاربران

کاربر یک شی مهم در Arkagate است. مدیران سیاست ها ، محدودیت ها و قوانین مختلفی را برای کاربر اعمال می کند. داده های آماری برای هر کاربر جمع آوری می شود ، زیرا کوچکترین موجود برای گزارش است. کاربران می توانند در گروه ها و برای اعمال جمعی سیاست ها ، قوانین و محدودیت ها برای کل گروه جمع شوند. انتقال کاربر از یک گروه به گروه دیگر با کشیدن و رها کردن آسان است.

برای افزودن کاربران یا گروه ها به Arkagate ، باید از ماژول “User” استفاده کنید و یکی از گزینه های زیر را انتخاب کنید:

- Add

- Wizard

- Import

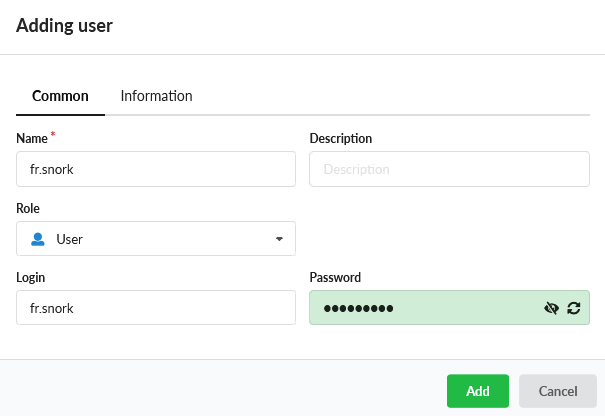

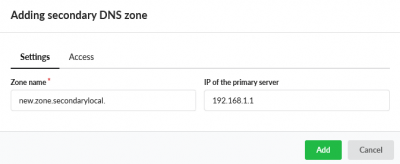

Adding a user or a group

در پنجره اصلی “Users” “Add” را انتخاب کنید. اگر شی “User” انتخاب شده باشد ، فرم جدیدی باز می شود که در آن باید نام ، توضیحات ، امتیازات را در Arkagate کاربر ، ورود به سیستم و رمز ورود مشخص کنید. همچنین می توانید اطلاعات تکمیلی را وارد کنید.

انواع اعتبارسنجی کاربر

مجوز توسط IP

در مواردی که کاربران شبکه LAN دارای آدرس IP ثابت یا آدرس IP دینامیک هستند که کاملاً با آدرس MAC مرتبط هستند ، استفاده می شود. کاربر برای کلیه پروتکل ها و مطابق با قوانین و شرایط تعیین شده جهانی و شخصی به شبکه خارجی دسترسی پیدا می کند.

به منظور ارائه آدرس IP به کاربر ، لازم است نام کاربری را در لیست کاربران انتخاب کنید. صفحه اطلاعات این کاربر باز خواهد شد.

پس از آن برگه “آدرس IP / MAC” را انتخاب کنید ، روی “افزودن” کلیک کرده و آدرس اختصاص داده شده به این کاربر را کلیک کنید.

پس از آن آدرس اختصاص داده شده در لیست آدرس های کاربر ظاهر می شود. به هر کاربر می توان هر تعداد آدرس IP اختصاص داد. همچنین می توان طیف وسیعی از آدرس ها را در قالب “آدرس / پیشوند” به کاربر اختصاص داد.

مجوز توسط Mack

این نوع مجوزها وقتی شبکه از آدرسهای پویا استفاده می کند راحت هستند ، اما Arkagate به عنوان سرور DHCP استفاده نمی شود. برای اختصاص آدرس MAC به کاربر ، به برگه IP / MAC address بروید و “Add MAC ” را کلیک کنید.

احراز هویت با پسورد

در طی تلاش برای استفاده از اینترنت Arkagate ، کاربر را مجبور می کند نام کاربری / رمز عبور خود را ارائه دهد. این “مجوز ورود / رمز ورود” نامیده می شود.

روند مجوز می تواند از 2 مکانیزم استفاده کند:

با ورود نام کاربری و گذرواژه در مرورگر که بصورت اتوماتیک برای کاربران باز می شود.

توسط دامین

این مکانیسم فقط زمانی امکان پذیر است که سیستم Arkagate به Active Directory متصل باشد و کاربران از دامنه وارد شوند.

User personal module.

Overall report.

این برگه گزارش کلی از پیش تعیین شده را برای کاربر نشان می دهد. در حاوی داده های عمومی کاربر است (وضعیت ، ورود به سیستم ، ورود به سیستم آدرس آدرس ، آدرس IP ، سرعت و آمار روزانه ، هفتگی ، ماهانه) ؛ آمار ساعتی برای ترافیک ورودی / خروجی 24 ساعت گذشته ، 5 آدرس IP و دامنه های بازدید شده. و همچنین 5 دسته برتر ترافیک مورد استفاده قرار می گیرد.

Rules and restrictions

این برگه به شما امکان می دهد قوانین ، سهمیه ها و مسیرها را مانند ماژول “”Rulesets تنظیم کنید. به طور پیش فرض ، کاربر قوانینی را از نقشی که به او اختصاص داده شده به ارث می برد. قانون پیش فرض قابل حذف نیست.

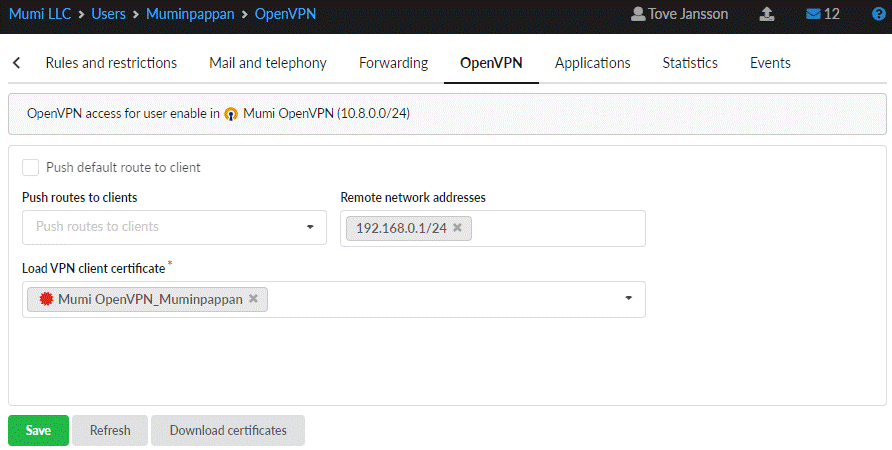

برای افزودن استفاده از OpenVPN ، باید به تب Menu – Network – VPN – “Users” بروید. در آنجا پارامترها را پیدا خواهید کرد:

کادر تأیید “Push default route to client” – Arkagate به عنوان دروازه پیش فرض روی دستگاه متصل نصب می کند

فیلد “Remote network addresses”- به شما امکان می دهد جفت های آدرس IP / Mask را از طریق دستگاه کاربر تنظیم کنید.

فیلد “Load VPN client certificate”- به شما امکان می دهد گواهی پایان کاربر را انتخاب کنید.

و برای تایید فشردن “Save”, “Refresh”

Statistics

این برگه راهی برای ایجاد الگوهای سفارشی برای گزارشات کاربر ارائه می دهد. می توانید دستورالعمل های مربوط به این عملکرد را در منو – “Users and Statistics” – “Reports management” – “Reports designer” پیدا کنید.

این برگه شامل لیستی از تمام رویدادهای مربوط به کاربر است.

Blocking rule

پس از انتخاب “Add” ، پنجره تنظیمات deny rule را مشاهده خواهید کرد. در این پنجره زمینه های زیر وجود دارد:

destination,protocol,port,source,duration,“

Send ICMP Unreachable” checkbox;

به طور پیش فرض همه قسمت ها خالی هستند که به معنی منطبق کردن هر مقدار در هر زمینه است. بنابراین اگر یک قانون پیش فرض انکار ایجاد کنید و آن را برای یک کاربر یا یک گروه اعمال کنید ، فایروال تمام ارتباطات کاربر یا گروه را که از طریق Arkagate انجام می شود کاملاً مسدود می کند. وقتی مکان نما را روی قسمت مربوطه قرار می دهید ، می توانید مقادیر قابل قبولی را بررسی کنید ، در عوض می توانید مقداری را از لیست کشویی انتخاب کنید که شامل اشیایی باشد که قبلاً برای Arkagate شناخته شده اند.

کادر تأیید “Send ICMP Unreachable” دستور ارسال این پیام را به عنوان پاسخ به یک دستور ping صادر می کند و بسته ICMP مسدود می شود.

Application firewall blocking rule

قسمت “Protocol” شامل لیستی از پروتکل های محبوب کتابخانه nDPI است.

Permitting rule

پس از انتخاب “Add” ، پنجره تنظیمات انکار قانون را مشاهده خواهید کرد. در این پنجره زمینه های زیر وجود دارد:

destination, protocol, port, source, duration,“Allow traffic even if the user is disabled” checkbox

به طور پیش فرض همه قسمت ها خالی هستند که به معنی منطبق کردن هر مقدار در هر زمینه است. بنابراین اگر شما یک قانون مجاز پیش فرض ایجاد کنید و آن را برای یک کاربر یا یک گروه اعمال کنید ، فایروال به شما اجازه می دهد هر یک از کاربران یا گروه ها از طریق Arkagate ارتباط برقرار کنند. وقتی مکان نما را روی قسمت مربوطه قرار می دهید ، می توانید مقادیر قابل قبولی را بررسی کنید ، در عوض می توانید مقداری را از لیست کشویی انتخاب کنید که شامل اشیایی باشد که قبلاً برای Arkagate شناخته شده اند.

کادر تأیید “Allow traffic even if the user is disabled” به این معنی است که حتی اگر کاربر غیرفعال شده یا از سهمیه وی بیشتر شده باشد ، وی همچنان به منابعی که در قانون تعیین شده دسترسی خواهد داشت.

Speed limit

می توانید وقتی مکان نما را روی قسمت مربوطه قرار می دهید ، مقادیر قابل قبولی را بررسی کنید یا می توانید از لیست کشویی مقداری را انتخاب کنید که شامل اشیایی باشد که قبلاً برای Arkagate شناخته شده اند. سه روش وجود دارد که می تواند بسته به جسمی که برای آن اعمال می شود ، اعمال شود:

To object

برای یک گروه یا کاربر اعمال خواهد شد. با این روش ، هر گروه (حتی اگر شامل زیر گروه هایی نیز باشد) محدودیت سرعت را دارند که در قانون تنظیم شده است.

For each user

برای یک گروه یا کاربر اعمال خواهد شد. با این روش ، هر کاربر ، از جمله کاربران در گروه ها ، محدودیت سرعت را دارند که در قانون تنظیم شده است

For each IP

برای یک گروه یا کاربر اعمال خواهد شد. با این روش ، هر آدرس IP که کاربر دارد ، از جمله کاربران در گروه ، دارای محدودیت سرعت است که در قانون تنظیم شده است

اگر کادر تأیید “محدودیت Arkagate ” علامت گذاری شود ، این قانون همچنین اتصالات برقرار شده با Arkagate را محاسبه می کند (به عنوان مثال ، دسترسی به ftp یا رابط وب

Bandwidth allocation

تخصیص پهنای باند یک ابزار QOS (کیفیت خدمات) است. این برای رزرو کانال ارتباطی استفاده می شود ، به عنوان مثال ، برای تلفن معتبر IP باید پهنای باند لازم و پورت های تلفن IP تنظیم شود ، و قانون باید به کاربران مناسب اختصاص یابد.

وقتی کادر ” borrow bandwidth from parent ” ، علامت گذاری می کنید ترافیکی که در این قانون تنظیم شده است ، می تواند از پهنای باند بزرگتر استفاده کند ، در صورتی که کانال اشغال نباشد ، در قانون مشخص شده است

قسمت ” priority ” هنگامی که کانال بیش از حد بارگذاری می شود کار می کند: اولویت بیشترین بازدید برای اولین بار انجام می شود.

مهم: برای Arkagateنسخه 6 این قانون با لیست زیر درایورهای کارت رابط شبکه سازگار است:

ae, age, alc, ale, an, ath, aue, axe, bce, bfe, bge, bxe, cas, cxgbe, dc, de, ed, em, ep, epair, et, fxp, gem, hme, igb, ipw, iwi, ixgbe, jme, le, msk, mxge, my, nfe, nge, npe, qlxgb, ral, re, rl, rum, sf, sge, sis, sk, ste, stge, ti, txp, udav, ural, vge, vr, vte, wi, xl.

Quota

قانون سهمیه برای محدود کردن میزان ترافیکی که کاربر گروه می تواند مصرف کند استفاده می شود. هنگام ایجاد سهمیه ، لازم است مقدار داده بارگیری شده در روز / هفته / ماه تنظیم شود ، همچنین می توانید منبع ، پروتکل و پورت را تعیین کنید ، سهمیه اعمال خواهد شد. اگر مبلغ 0 تنظیم شود ، سهمیه این دوره غیرفعال خواهد بود.

وقتی کاربر یا گروه از سهمیه خود بیشتر شود ، قانون انجام می شود. یا دسترسی کاربر / گروه رد خواهد شد (به استثنای منابعی که در قانون مجاز ” allow always ” (مشخص شده است) ، یا محدودیت سرعت اثر خواهد داشت (مانند قانون محدودیت سرعت)

کادر تأیید “ایجاد قانون عبور برای روش CONNECT” “به این معنی است که بسته های دارای روش CONNECT برای شناسایی URL مقصد هنگام فعال بودن فیلتر https با جایگزینی گواهی مجاز خواهند بود. همچنین لازم است هنگام باز کردن صفحه https به کاربر پیام “بیش از حد نصاب” نشان داده شود.

Route

قانون “مسیر” برای مسیریابی ترافیک مبتنی بر سیاست نه تنها بین شبکه های داخلی ، بلکه همچنین به ISP های مختلف نیز استفاده می شود. هنگام تنظیم قانون ” through gateway ” آدرس IP دستگاه Gateway باید تنظیم شود. غالباً این قانون زمانی استفاده می شود که Arkagate بر روی سرور با رابط شبکه واحد مستقر شود

وقتی کادر علامت “عدم پردازش ترافیک با فایروال” علامت گذاری شود ، برای تمام بسته های مطابق با این قانون ، قوانین فایروال اعمال نمی شود. لازم به ذکر است که اگر این کادر انتخاب علامت گذاری نشود و TCP از طریق Arkagate ایجاد شود ، فایروال پس از 30 ثانیه از کار افتادن ، اتصال را قطع می کند.

وقتی

قانون “Through interface” مسیریابی ترافیک از طریق یکی از رابط های شبکه Arkagate ایجاد خواهد شد.

قانونی “Through provider” برای مسیریابی ترافیک از طریق یکی از ISP های Arkagate ایجاد خواهد شد.

DLP

اگر این قانون را اضافه کنید ، در صورت راه اندازی ماژول DLP فعال می شود ، کادر تأیید “استفاده از DLP برای پروکسی” علامت زده می شود و ترافیک از طریق پروکسی عبور می کند.

پنجره محاوره ای هنگام ایجاد قانون نشان داده نمی شود ، این قانون فقط برای آبجکتی که انتخاب می کنید (کاربر ، گروه یا مجموعه قوانین) اعمال می شود.

![]()

Content filtering rule

اگر این قانون را اضافه کنید ، در صورت راه اندازی ماژول فیلتر محتوای ، فیلتر محتوای صفحات فعال می شود.

Traffic categories

این ماژول در منوی “Users and statistics” قرار دارد. این ماژول می تواند برای ترکیب بسیاری از آدرس های IP و URL ها ، جستجوی گزارشات ، پسوند فایل ها در دسته های نام برده استفاده شود. از Traffic categories برای مسدود کردن قوانین ، قوانین مجاز و رد کردن قوانین پروکسی در ماژول Rulesets استفاده می شود که به عنوان “مقصد” برای برخی از کاربران یا گروهی از کاربران استفاده می شود.

در پنجره ماژول می توانید تمام گروه های موجود گروه ترافیک را مشاهده کنید. گروههای از پیش تعریف شده را نمی توان ویرایش یا حذف کرد ، فقط می توانید محتوای آنها را صادر کنید.

SkyDNS traffic categories.

در صورت خرید مجوز SkyDNS ، گروه های دارای نشان SkyDNS پر می شوند.

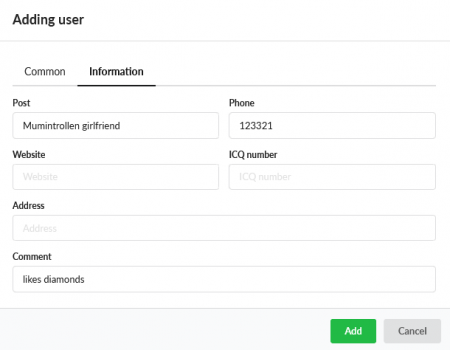

Kaspersky traffic categories

در صورت خرید مجوز برای ماژول های آزمایشگاه کسپرسکی ، گروه های دارای نشان آزمایشگاه کسپرسکی پر می شوند.

برای ایجاد دسته ترافیک خود ، که شامل مجموعه ای از آدرس های IP ، URL ها ، پسوند فایل ها ، جستجوی گزارشات یا mime-types است ، باید دکمه “Add” را فشار دهید و “Traffic category” را انتخاب کنید.

Reports

می توانید سیستم آمار را در Arkagate به صورت دستی پیکربندی کنید ، یا از گزارش های داخلی استفاده کنید. همه آنها را می توان در “Users and statistics ” مشاهده کرد. از منو- Reports

هر ریپورتی ساختاری از گرافیک و اعداد است که اطلاعات را برای هر دوره زمانی نمایش می دهد. همه گزارش ها از اطلاعات مربوط به دوره انتخاب شده – یک روز ، یک هفته ، یک ماه یا هر بازه زمانی دیگر که تعیین می کنید ، تولید می شوند.

Report management

این ماژول امکان مدیریت و پیکربندی سرویس های “Statistics” و “Counters” را فراهم می کند و همچنین امکان پیکربندی گزارش های این سرویس ها (فرم های پیش فرض یا سفارشی) را فراهم می کند.

Settings

برگه “تنظیمات” امکان تنظیم پارامترها برای مشاهده و ذخیره لاگهای مربوط به این سرویس ها را فراهم می کند

اگر “Firewall blocks logging” انتخاب شود در یک گزارش خواهید دید چه چیزی توسط فایروال مسدود شده است

Arkaauth

اگر “Reports by traffic categories” انتخاب شود برای گزارشات از نوع “HTTP details” برای هر URL یک دسته وجود ایجاد می شود.

این ماژول مسئول احراز هویت سرور Arkaauth است ، با استفاده از آن کاربران می توانند با استفاده از ابزار مجوز Arkaauth مجاز به Arkagate شوند.

Settings

اگر تیک “Automatically create a permitting rule” تنظیم شده باشد ، در قوانین مجاز فایروال ، قانون Access for xauth جهت – ورودی به Arkagate از طرف موارد زیر ایجاد می شود.

Direction – incoming to Arkagate ; source – local networks, DMZ networks; destination – self; Protocol – TCP; destination port – Authentication program port; Interface – local interfaces, VPN interfaces, DMZ

Captive portal

این ماژول توانایی دسترسی کاربران به Arkagate را برای دسترسی به اینترنت فراهم می کند.

علاوه بر این ، این تنظیمات و عملکرد دو سرور است: سرور مجوز پیام کوتاه و سرور مجوز وب.

فایروال همه درخواست های TCP به پورت های 80 و 443 را از همه کاربران ناشناخته رهگیری کرده و به ماژول Captive Portal هدایت می کند. یک پنجره مجوز وجود دارد که برای کاربر غیر مجاز در مرورگر نمایش داده می شود.

لازم به ذکر است که هیچ مرورگری اجازه نمایش پنجره مجوز پورتال Captive را در حالت خودکار ندارد. در این حالت کاربر باید به آدرس زیر وارد شود:

<IP_Arkagate>:81/portal

توانایی انتخاب حالت کار درگاه پورتال در برگه “تنظیمات” وجود دارد: 1) فقط به عنوان یک سرور مجوز وب تیک “Login / password authorization”. 2) فقط به عنوان یک سرور مجوز پیام کوتاه (“SMS تیکauthorization”) 3) همکاری به عنوان دو سرور.

برای تغییر مسیر صحیح به صفحه لاگین ، هنگام دسترسی کاربر به منابع https ، لازم است گواهی نهایی مربوطه را در قسمت “گواهی” تنظیم کنید و همچنین از transparent proxy (سروری است که ارتباط بین کاربر نهایی یا دستگاه و اینترنت را قطع می کند) استفاده کنید.

هر کاربر مجاز در پورتال Captive به عنوان یک جلسه بر اساس آدرس MAC کاربر ذخیره می شود. احراز هویت توسط آدرس MAC به جای احراز هویت توسط آدرس IP مورد استفاده قرار می گیرد تا از مواردی با جایگزینی آدرس IP یا مواردی که آدرس IP یک جلسه منقضی نشده از طریق DHCP برای کاربر دیگری صادر می شود ، جلوگیری شود.

Network settings wizard

در اولین ورود به رابط وب ، ماژول “فایروال” دارای تنظیمات “پیکربندی نشده” است. تنظیمات اولیه هنگامی که ماژول “Firewall” در وضعیت فعال باشد نهایی می شود. برای دستیابی به این مهم لازم است حداقل رابط شبکه ((Provider وlocal network در “Providers and Networks” ایجاد شود. توصیه می شود برای پیکربندی اولیه رابط های شبکه ، Wizard شبکه را شروع کنید.

Types of network interfaces

در مرحله اول جادوگر تمام رابط های شبکه پیدا شده را نمایش می دهد. برای هر یک از آنها باید نوع آن را مشخص کنید.

| Type | توضیحات |

| Don’t use | از رابط استفاده نمی شود |

| Local network | رابط داخلی سرور این شبکه کاربران را خواهد داشت. |

| Local network VLAN | همانند شبکه محلی معمول اما با استفاده از فناوری VLAN کار می کند. اجازه می دهد تا چندین شبکه محلی مجازی در یک رابط فیزیکی ایجاد کنید. |

| Provider | رابط سرور خارجی با آدرس IP پیکربندی ثابت. |

| Provider PPPoE | رابط سرور خارجی از طریق پروتکل PPPoE به ISP متصل می شود. |

| Provider DHCP | رابط سرور خارجی با آدرس IP پویا از سرور DHCP ارائه دهنده دریافت شده است. |

| Provider VLAN | رابط سرور خارجی با آدرس IP پیکربندی شده استاتیک و شناسه VLAN که Subnet به آن متصل است. |

| DMZ network | رابط داخلی سرور این شبکه می تواند سرورهای شرکتی با آدرس های IP قابل دسترسی خارجی داشته باشد. از این نوع پیکربندی شبکه برای افزایش امنیت سرورها و محدود کردن سطح دسترسی به آنها با کمک فایروال استفاده می شود. |

| PPTP provider over IP | رابط سرور خارجی که متصل شده به Provider از طریق پروتکل PPTP با آدرس IP ثابت در شبکه “خاکستری” موجود در Provider |

| PPTP provider over DHCP | رابط سرور خارجی که متصل شده به Provider از طریق پروتکل PPTP با آدرس IP داینامیک در شبکه خصوصی موجود در Provider که از سرور Dhcp ip می گیرد. |

| DMZ network VLAN | رابط سرور داخلی مشابه شبکه DMZ فقط بدون شناسه Vlan |

شبکه خاکستری به عنوان شبکه ای بین یک درگاه شبکه خصوصی مجازی داخلی و سیستم دسترسی به شبکه محلی بی سیم که شامل داده های طبقه بندی شده رمزگذاری شده منفرد است ، وجود دارد.

جدول تبدیل Subnetmask به پیشوند شبکه:

| Mask | پیشوند |

| 255.255.255.0 | /24 |

| 255.255.255.128 | /25 |

| 255.255.255.192 | /26 |

| 255.255.255.224 | /27 |

| 255.255.255.240 | /28 |

| 255.255.255.248 | /29 |

| 255.255.255.252 | /30 |

| 255.255.255.254 | /31 |

| 255.255.255.255 | /32 |

پیکربندی Provider

در مرحله بعدی لازم است ارائه دهنده خود را پیکربندی کنید. برای انجام این کار باید آدرس و پیشوند شبکه ، آدرس gateway و آدرس سرور DNS را وارد کنید.

در ماژول ” Providers and networks ” می توانید لیست تمام شبکه های خارجی ، داخلی و مجازی متصل به Arkagate را پیدا کنید. ابتدا ببینیم یک شی rout مسیریاب چیست. این هست:

Wan: شبکه ای به نام Provider در Arkagate

Lan: شبکه ، به طور مستقیم به Arkagate متصل است.

IntenalNetwork: شبکه ای ، که مستقیماً به Arkagate متصل نیست ، اما توسط برخی از روترها جدا شده است.

User: واحد نهایی برای مسیریابی

Provides priority

هنگام ایجاد ، به هر ارائه دهنده یکی از سه اولویت ممکن تعیین می شود:

| priority | توضیحات |

| main | ترافیک کاربران از طریق این Provider انجام می شود. اگر دو یا چند کانال اینترنتی دارید ، می توانید همه آنها را به عنوان “main” در اولویت قرار دهید. ترافیک از طریق سرور پروکسی عبور نمی کند ، بلکه با استفاده از توازن پویا بین این کانال ها تقسیم می شود ، که به شما امکان می دهد پهنای باند آنها را برای استفاده بهتر ترکیب کنید. ترافیکی که از طریق پروکسی عبور می کند از طریق کانال “پیش فرض” هدایت می شود. |

| backup | در حالی که ارائه دهنده main کار می کند استفاده نمی شود. اگر ارائه دهنده اصلی خراب باشد ، کانال پشتیبان به جای خود قرار می گیرد. |

| additional | به جز موارد مشخص شده در مسیرهای ثابت در Arkagateاستفاده نخواهد شد. |

این طرح بیانگر نحوه تنظیم سه ارائه دهنده در Arkagate است. ارائه دهنده اصلی 1 دروازه پیش فرض برای همه کاربران و سرویس ها است. ارائه دهنده 2 : تا زمانی که ارائه دهنده 1 فعال است ، ارائه دهنده 2 فعال نیست. ارائه دهنده 3 به عنوان یکی دیگر از موارد تنظیم می باشد. برای کاربر خاصی مسیر ثابت برای استفاده از این ارائه دهنده مشخص شده است.

برگه “دستگاه های خارجی” برای افزودن روترهای سیسکو است.

زبانه Providers Monitor ماژول سرویس مربوطه را باز می کند که وضعیت ارائه دهندگان را کنترل کرده و بین آنها جابجا می شود. در صورت لزوم می توان این سرویس را غیرفعال کرد.

Rules

برگه Rules اجازه می دهد تا قوانین فایروال را برای کل ترافیکی که از طریق این ارائه دهنده ارائه می شود تنظیم کنید. می توانید قانون ، مسیر و محدودیت سرعت را بلاک یا مجاز کنید. تمام قوانینی که در اینجا تنظیم کرده اید در لیست دیوار آتش نیز وجود خواهد داشت.

Trace

Trace (traceroute) ابزاری برای بررسی مسیر درخواست به میزبان خاص است. بسته ای را برای میزبان ارسال می کند و اطلاعات تمام روترهای بین راه را نشان می دهد.

این ابزار اجازه می دهد تا برای بررسی موارد مسیریابی ، و همچنین اگر یک بسته در حال رها شدن است – برای تعیین اینکه ، در کدام مراحل نقص وجود دارد.

Poll DNS

نظرسنجی DNS امکان ارسال درخواست های مختلف به سرورهای DNS را برای بررسی اشتباهات پیکربندی آنها فراهم می کند.

برای استفاده از این ابزار ، باید نام دامنه را وارد کنید و نوع رکورد را انتخاب کنید ، همچنین می توانید یک DNS خاص برای بررسی تنظیم کنید. اطلاعات بیشتر را می توانید در مستندات ماژول DNS بیابید.

نظرسنجی DNS امکان ارسال درخواست های مختلف به سرورهای DNS را برای بررسی اشتباهات پیکربندی آنها فراهم می کند.

برای استفاده از این ابزار ، باید نام دامنه را وارد کنید و نوع رکورد را انتخاب کنید ، همچنین می توانید یک DNS خاص برای بررسی تنظیم کنید. اطلاعات بیشتر را می توانید در مستندات ماژول DNS بیابید.

Domain information

اطلاعات دامنهwhois اجازه می دهد تا اطلاعات مربوط به صاحب دامنه یا دامنه آدرس های IP و همچنین اطلاعات اضافی (تاریخ ثبت ، مخاطبین ، نوع دامنه ، ثبت کننده و غیره) را از پایگاه داده WHOIS بدست آورید.

Dump

برای راه اندازی نرم افزار ، باید یک شبکه ارتباطی را انتخاب کنید که برای جمع آوری اطلاعات شما استفاده می شود. برای فیلتر کردن پیام ها ، می توانید یک پروتکل را انتخاب کنید ، یک پورت را مشخص کرد و همچنین برای ترافیک شبکه را برای آدرس IP مشخص شده ، “میزبان” یا “منبع / مقصد” انتخاب کرد.

Network interfaces

ابزار ” Network interfaces” امکان بررسی وضعیت هر رابط شبکه در Arkagate را فراهم می کند. خروجی دستور “ifconfig” را نشان می دهد , امکان چک کردن آدرس های IP برای هر یک از رابط ها و واسط های مجازی را می دهد.

Route table

برای آزمایش امنیت در شبکه محلی می توانید از اسکن شبکه استفاده کنید. این امکان را می دهد تا در دسترس بودن ایستگاه های کاری محلی را بررسی کنید ، و درگاه های باز را در شبکه بررسی کنید. همچنین ، اگر Arkagate خود را به عنوان میزبان برای تجزیه و تحلیل تنظیم کنید ، می توانید سیستم را برای وجود پورت های باز نیز بررسی کنید.

| حالت | اقدام |

| Addresses availability | ARKAGATE بررسی می کند که آیا ایستگاه های کاری انتخاب شده بصورت آنلاین هستند. می توانید یک میزبان یا یک زیر شبکه تنظیم کنید. در این حالت ، ARKAGATE همه آدرس ها را یکی یکی بررسی می کند. |

| Port scanning | ARKAGATE بررسی می کند که کدام درگاه ها روی میزبان مشخص شده یا همه میزبانهای زیر شبکه مشخص شده باز هستند |

| Version information | ARKAGATE نسخه های هر سرویس را روی هر پورت میزبان انتخاب شده یا هر میزبان زیر شبکه مشخص شده بررسی می کند |

Firewall

فایروال در ARKAGATE یک سیستم نرم افزاری در سطح هسته است که بر اساس مجموعه ای از قوانین ، ترافیک را کنترل و فیلتر می کند. هدف اصلی فایروال حفاظت از شبکه ها و منابع داخلی شرکت ها از دسترسی غیر مجاز است. همچنین ، در ARKAGATE ، دیوار آتش وظیفه ترجمه آدرس شبکه NAT و انتقال پورت PF را دارد.

در صفحه اولیه ماژول می توانید وضعیت آن ، دکمه “غیرفعال کردن” یا “فعال کردن” ، (در صورت غیر فعال بودن ماژول) و آخرین پیام های ورود به سیستم را پیدا کنید.

توجه! اگر فایروال را خاموش کنید ، فقط قوانین NAT عمل می کنند. همه قوانینی که دسترسی نامطلوب را مسدود می کنند نیز خاموش خواهند شد که ممکن است منجر به نقض امنیت شود. توصیه می شود که فایروال را فقط درصورت لزوم خاموش کنید.

همچنین بخاطر داشته باشید که پس از راه اندازی مجدد ARKAGATE با فایروال خاموش ، قوانین pf ، از جمله قوانین NAT به طور کامل پاک می شود و در این حالت کاربران از طریق همه پروتکل ها به جز HTTP به اینترنت دسترسی نخواهند داشت.

Settings

برگه “تنظیمات” امکان ایجاد دسترسی اساسی به ARKAGATE را بدون ایجاد قوانین اضافی برای دیوار آتش فراهم می کند. می توانید آدرس های IP یا زیر شبکه هایی را تعیین کنید که از طریق ssh اجازه دسترسی به رابط وب و کنسول بازیابی ARKAGATE را داشته باشند. اگر می خواهید از هرجایی به کنسول ARKAGATE دسترسی داشته باشید ، می توانید زیرشبکه 0.0.0.0/0 را تنظیم کنید.

توجه! چنین تنظیماتی ناامن تلقی می شود زیرا از این طریق همه می توانند برای دسترسی به سیستم تلاش کنند.

قبل از اجازه دسترسی ، توصیه می شود رمز عبور را برای یک رمز عبور قوی تغییر دهید (کمتر از 8 نماد شامل اعداد و حروف بزرگ و کوچک).

” Maximum number of active connections” به تعیین حد مجاز همه اتصالات به سیستم کمک می کند.

پارامتر ” Firewall mode” برای تعیین اینکه کدام ماژول – pf یا ipfw – ا بتدا شروع می شود. در برخی موارد اتصال VPN از طریق ARKAGATE می تواند توسط NAT ماژول pf مختل شود. در چنین شرایطی می توانید دنباله راه اندازی را به pf → ipfw تغییر دهید.

Rules

برگه Rules ابزار اصلی مدیر سیستم در تنظیم و نگهداری فایروال است. این لیست به دو قسمت تقسیم می شود: لیست interface (درخت مانند) و لیست قوانین خود. وقتی روی یک رابط کلیک می کنید ، قوانین مربوط به آن را مشاهده خواهید کرد.

قوانین فایروال به صورت زیر دسته بندی می شوند:

Permitting rule

Blocking rule

Priority

Route

Speed limits

به طور پیش فرض هرگونه اتصال از خارج توسط فایروال مسدود می شود. در طول نصب چندین قانون استاندارد اضافه می شود که برای خدمات اصلی بسیار مهم است: mail server (25, 110, 143 ports), FTP-server (21 and 10000-10030 ports), web-server (80 port), DNS server (53 UDP port) and VPN-server (port 1723 and GRE protocol). همچنین دو قانون مجاز پیش فرض اضافی وجود دارد: دسترسی به منابع samba (ports 139, 445) and to DNS zones transfer (port 53 TCP), و همچنین قانونی که درخواست های ICMP-requests را مجاز می کند.

این قوانین اجباری نیستند ، در صورت لزوم می توانید آنها را خاموش ، ویرایش یا حذف کنید.

Events

زبانه “Events” تمام آنچه در فایروال اتفاق می افتد را نشان می دهد. این به صفحات تقسیم شده است ، می توانید با دکمه های “بعدی” و “قبلی” بین آنها حرکت کنید یا شماره صفحه را در قسمت مناسب وارد کنید تا مستقیماً به آن ادامه دهید. در گوشه بالا و سمت راست یک خط جستجو وجود دارد. می توانید از آن برای جستجوی سوابق خاص استفاده کنید.

برگه همیشه وقایع مربوط به تاریخ فعلی را نشان می دهد. برای بررسی رویدادهای روز دیگر ، تاریخ ها را در تقویم در گوشه بالا سمت چپ ماژول انتخاب کنید.

در سمت راست پانل بالا یک منوی کشویی “همه پیام ها” وجود دارد که به شما امکان می دهد لیست رویدادها را با استفاده از برخی معیارها فیلتر کنید: پیام های سیستم ، پیام های سرویس ، خطاها ، پیام های دیگر.

Route

پس از انتخاب “Add” ، پنجره تنظیمات Route را مشاهده خواهید کرد. در این پنجره زمینه های زیر وجود دارد:

جهت، مقصد،پروتکل، درگاه، مدت زمان، کادرهای انتخاب “از طریق دروازه” ، “از طریق رابط” ، “از طریق ارائه دهنده” ، کادر انتخاب ” Do not process traffic with firewall”.

می توانید وقتی مکان نما را روی قسمت مربوطه قرار می دهید مقادیر قابل قبولی هستند یا می توانید مقداری را از لیست کشویی انتخاب کنید که شامل اشیایی است که قبلاً برای Arkagate شناخته شده اند. قانون “Rout” برای مسیریابی ترافیک مبتنی بر سیاست نه تنها بین شبکه های داخلی ، بلکه همچنین به ISP های مختلف نیز استفاده می شود.

هنگام تنظیم قانون “از طریق دروازه” آدرس IP دستگاه دروازه باید تنظیم شود. غالباً این قانون زمانی استفاده می شود که Arkagate بر روی سرور با رابط شبکه واحد مستقر شود.

وقتی کادر علامت ” Do not process traffic with firewall ” علامت گذاری شود ، برای همه بسته های مطابق با این قانون ، قوانین فایروال اعمال نمی شود. لازم به ذکر است ، اگر این کادر انتخاب علامت گذاری نشود و TCP از طریق Arkagate ایجاد شود ، فایروال پس از 30 ثانیه از کار افتادن ، اتصال را قطع می کند.

وقتی قانون “Through interface” تنظیم شد ، قانون مسیریابی ترافیک از طریق یکی از رابط های شبکه Arkagate ایجاد می شود.

هنگامی که قانون “Through provider” تنظیم می شود قانون مسیریابی ترافیک از طریق یکی از ISP های Arkagate ایجاد می شود.

Port forwarding

ماژول “Port Forwarding” در منوی “Network” قرار دارد. این ماژول برای سازماندهی دسترسی به رایانه مستقر در شبکه محلی از خارج استفاده می شود: برای اتصال به ویندوز سرور از طریق RDP ، برای اتصال به وب سرور محلی و غیره

برای ایجاد یک پورت فوروارد ، باید پروتکل ، پورت فوروارد (که در سرور باز می شود و اتصالات از خارج به آن برقرار می شود) و همچنین پورت مقصد و میزبان (پورت و آدرس ایستگاه کاری که برای دسترسی به آن نیاز دارید) در صورت لزوم ، شما همچنین می توانید رابط کاربری یا گروهی از رابط ها را تعیین کنید که میزبان این انتقال پورت باشند.

برای ایجاد یک پورت فوروارد ، باید پروتکل ، پورت فوروارد (که در سرور باز می شود و اتصالات از خارج به آن برقرار می شود) و همچنین پورت مقصد و میزبان (پورت و آدرس ایستگاه کاری که برای دسترسی به آن نیاز دارید) در صورت لزوم ، شما همچنین می توانید رابط کاربری یا گروهی از رابط ها را تعیین کنید که میزبان این انتقال پورت باشند.

در صورت لزوم ، می توانید رابط یا گروهی از رابط ها را که میزبان این پورت فوروارد هستند ، تعیین کنید.

همچنین ، اگر برای اتصال به میزبان مقصد به میزبان های محلی برای استفاده از هدایت درگاه ایجاد شده نیاز دارید ، می توانید گزینه “allow connecting from local area network” را روشن کنید.

توجه! به این ترتیب اتصالات محلی از طریق NAT انجام می شود و میزبان مقصد با چنین اتصالی رفتار می کند گویا توسط خود Arkagate آغاز شده است. اگر برای میزبان مقصد Arkagate دروازه پیش فرض نیست ، توصیه می شود گزینه استفاده از “NAT” را در حمل و نقل پورت روشن کنید.

اگر Arkagate دروازه پیش فرض میزبانی نیست که درخواست به آن هدایت می شود ، مفید است که استفاده از ” NAT” را برای چنین تغییر مسیر فعال کنید.

برای اینکه قانون اجازه برای پورت فوروارد به صورت خودکار ایجاد شود ، می توانید کادر تأیید مناسب را در گزینه های انتقال پورت پر کنید. اگر ترجیح می دهید دسترسی را به صورت جداگانه فراهم کنید ، می توانید قانون را به صورت دستی اضافه کنید. این باید شامل پورت مقصد و پورت فوروارد باشد که در قسمت “Destination” با کاما تقسیم شده است. بقیه قسمتها را می توان با توجه به نیاز شما تنظیم کرد.

Domain name service (DNS)

) سیستمی است که با اطلاعات مربوط به نام دامنه کار می کند. متداول ترین کار بدست آوردن آدرس IP نام میزبان (یک ایستگاه کاری یا دستگاه) ، به دست آوردن اطلاعات مربوط به مسیریابی خدمات و مکان یابی و شناسایی سرویس ها و دستگاه های رایانه ای با پروتکل های شبکه اصلی (SRV-Record)

DNS ساختار سلسله مراتبی دارد. هر سرور ، مسئول یک نام دامنه یا منطقه ، می تواند مسئولیت باقی مانده دامنه را به یک سرور دیگر واگذار کند ، که به شما امکان می دهد مسئولیت ذخیره سازی داده های مربوطه را بین سرورهای سازمان های مختلف تقسیم کنید – هر کدام بخشی از نام دامنه “خود” را نگه می دارند .

Settings

اگر هیچ ارائه دهنده ای ایجاد نکرده اید ، می توانید سرورهای DNS را که Arkagate از آن استفاده خواهد کرد ، در این برگه تنظیم کنید.

همچنین شما می توانید دامین کنترل را بعنوان DNS Server اصلی در نظر بگیرید اگر Arkagate عضوی از دامین شود.

Zones

Zone بخشی از درخت نام دامنه است (از جمله منابع) ، که می تواند به طور کامل در یک سرور یا همزمان در چندین سرور نگهداری شود. هدف از این کار ترکیب بخشی از درخت در یک منطقه تا برخی از سازمان ها مسئول این قسمت شوند ، که به آن تفویض گفته می شود.

زبانه Zones امکان ایجاد مناطق DNS برای سرویس های مختلف Arkagate ، مانند وب سرور ، میل سرور یا jabber-server را فراهم می کند.

انواع DNS-zones زیر وجود دارد:

DNS zone

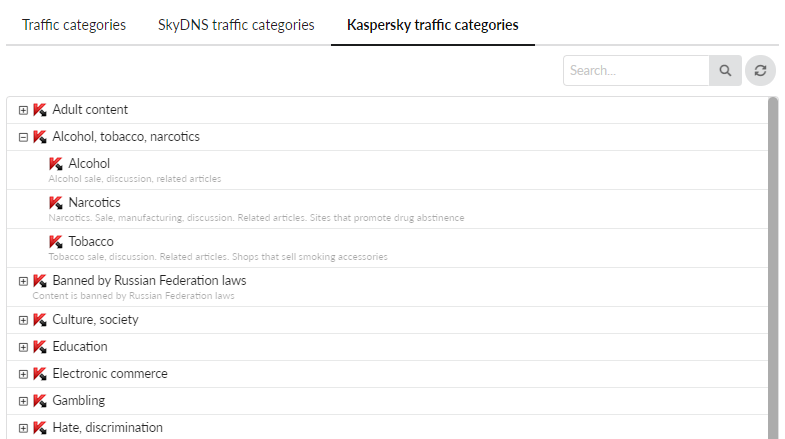

Secondary DNS zone

Reverse DNS zone

DNS Forward zone (allows to redirect the requests for a domain to some other DNS-server)

DHCP-server

این ماژول برای تنظیمات پروتکل DHCP در نظر گرفته شده است. ماژول “DHCP” دارای چهار زبانه است:

“DHCP” module has four tabs: “DHCP server”, “Settings”, “Addresses”, “Log”.

DHCP پروتکل شبکه ای است که به گره ها اجازه می دهد آدرس IP و سایر پارامترهای لازم شبکه را به طور خودکار بدست آورند. این اجازه می دهد تا از راه اندازی ایستگاه های کاری در LAN جلوگیری کنید و خطاها را کاهش می دهد. DHCP یک پروتکل سرویس دهنده-سرور است: برای پیکربندی خودکار، مشتری از سرور درخواست می کند و پارامترهای لازم را از آن می گیرد.

DHCP-server

می توانید وضعیت آن را در صفحه اصلی ماژول را مشاهده کنید، دکمه “غیرفعال کردن” (وقتی ماژول از قبل غیرفعال شده است و آخرین پیام های ورود به سیستم) را مشاهده کنید.

اگر DHCP در هیچ یک از شبکه های محلی انتخاب نشده باشد ، ماژول در حالت “پیکربندی نشده” است.

نصب DHCP برای هر LAN جداگانه است و در ماژول “ارائه دهندگان و شبکه ها” قرار دارد.

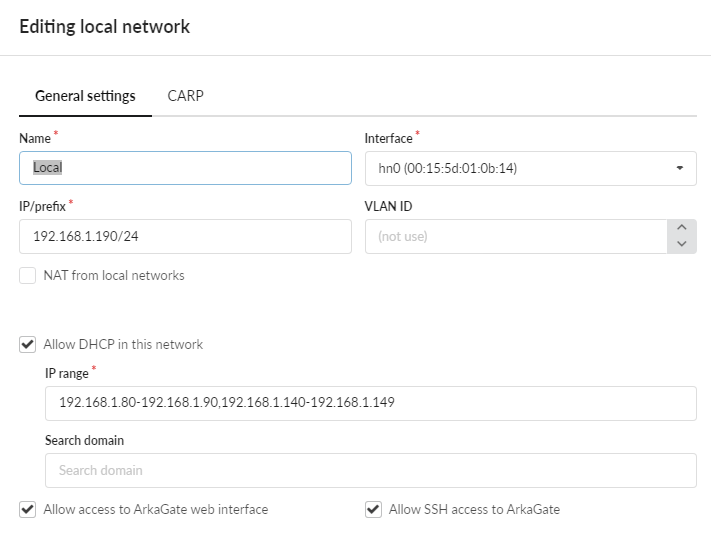

برای تنظیم DHCP در یک LAN ، باید LAN را ویرایش کنید ، گزینه “Allow DHCP in this network” را فعال کنید و طیف وسیعی از آدرس IP را که به گره های این LAN داده می شود تنظیم کنید

Settings

این برگه شامل تنظیمات زیر است:

با انتخاب پارامترهای سرورهای DNS و یک سرور time ، به شما امکان می دهد تعیین کنید که آیا برای همه کاربرانی که به طور خودکار آدرس دریافت می کنند ، Arkagate یا سرورهای شخص ثالث به عنوان یک سرور DNS و یک سرور time استفاده می شود.

URL of TFTP server :

سرور TFTP برای انتقال ساده فایل (معمولاً برای بارگیری بوت دستگاه های از راه دور) استفاده می شود. Trivial File Transfer Protocol (TFTP) یک پروتکل ساده برای تبادل پرونده بین دو دستگاه TCP / IP است. سرورهای TFTP امکان ارسال از طریق TFTP Client را برای ارسال و دریافت پرونده ها فراهم می كنند.

WINS server:

WINS بخشی اساسی از توپولوژی شبکه مایکروسافت است. در روزهای قدیمی ، برای جلوگیری از مشکلات وضوح نام در یک شبکه ویندوز ، لازم بود که یک سرور WINS را اجرا کنید. … به طور خلاصه ، DNS نقشه نام میزبان TCP / IP را به آدرس IP و نقشه WINS را نام میزبان NetBIOS را به آدرس IP نشان می دهد.

Least time of IP (در چند دقیقه) – به شما امکان می دهد دوره اجاره آدرس را تعیین کنید. در پایان این دوره ، اگر سرویس گیرنده با آدرس داده شده در شبکه نباشد ، سابقه صدور آدرس پاک می شود و می تواند برای مشتری جدید صادر شود (اگر آدرس IP و Mac نگاشته نشود).

به شما اجازه می دهد یکی از مناطق DNS که قبلاً ایجاد شده اند را تعیین کنید که در آن کاربران جدیدی که از طریق DHCP آدرس دریافت می کنند به عنوان یک رکورد بصورت <hostname>. <zonename> دریافت می کنند.

Publish autoconfiguration script with DHCP

کادر تأیید به شما امکان می دهد نحوه تنظیمات خودکار سرور پروکسی را به کاربر – به صورت خودکار یا از آدرس در قسمت بعدی که فایل تنظیمات در آن قرار دارد – انتخاب کنید.

Addresses

در زبانه “Addresses”می توانید تمام کاربرانی را ببینید که در حال حاضر از طریق DHCP آدرس دریافت می کنند.

اگر می خواهید گره ها هر بار IP یکسانی بدست آورند ، باید بین آدرس MAC و IP آن ارتباط برقرار کنید. برای اختصاص آدرس IP فعلی به کاربر ، می توانید از دکمه اتصال IP با MAC”” استفاده کنید. اتصالات حاصل از ماژول جدول ARP همچنین توسط سرور DHCP برای صدور آدرس استفاده می شود.

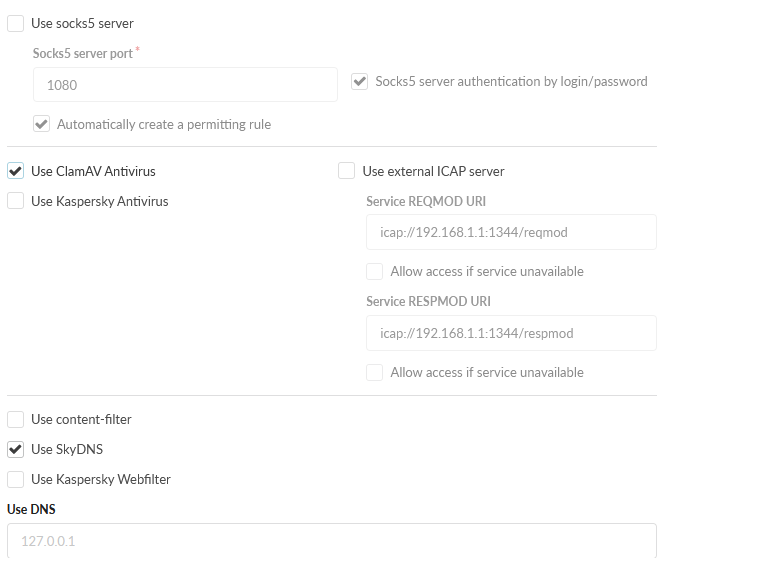

Proxy

پروکسی سرور سرویسی است که به مشتریان خود کمک می کند تا درخواست های غیرمستقیم را از سایر سرویس های شبکه انجام دهند. مشتری به پروکسی سرور متصل می شود و برای برخی از منابع وب که در سرور دیگر واقع شده است درخواست می کند. سپس پروکسی یا به سرور مورد نیاز متصل می شود و مقداری پاسخ از آن دریافت می کند ، یا برخی از پاسخ ها را از حافظه پنهان خود برمی گرداند (اگر هر مشتری از قبل این منبع را درخواست کرده باشد). در برخی موارد ، درخواست مشتری و پاسخ سرور می تواند برای برخی اهداف توسط پروکسی تغییر یابد.

پروکسی سرور همچنین اشیایی را که کاربران از اینترنت دریافت کرده اند ، ذخیره می کند و از این طریق باعث کاهش استفاده از ترافیک و افزایش سرعت اتصال می شود.

در ورودی ماژول می توانید وضعیت سرویس ، دکمه “غیرفعال کردن” (یا “فعال کردن” اگر ماژول در حال حاضر خاموش باشد) و پیام های ورود به سیستم اخیر را مشاهده کنید.

Settings

می توانید یک یا چند پروتکل موجود (HTTP ، HTTPS) را علامت گذاری کنید.

گزینه عمومی اسکریپت در حال تعریف است که آیا در آدرس IP سرور یا در میزبان مجازی با نام دامنه در دسترس خواهد بود. وقتی میزبان مجازی را انتخاب می کنید ، به صورت خودکار در سیستم ایجاد می شود. با علامت گذاری کادر “ایجاد یک رکورد در سرور DNS” شما به Arkagate دستور می دهید که منطقه و همه نام دامنه های لازم برای این میزبان مجازی را به طور خودکار اضافه کند.

Publish proxy autoconfiguration script for DHCP

این پارامتر تنظیمات پروکسی را به همه سرویس گیرندگان DHCP سرور ارسال می کند.

Parent proxy

اگر چندین پروکسی سرور در سازمان شما وجود داشته باشد و آنها دارای سلسله مراتب باشند ، پس یکی از آنها که بالای Arkagate ایستاده است یک پروکسی والد برای او خواهد بود. همچنین ، هر گره ای می تواند به عنوان پروکسی والد نیز عمل کند.

برای اینکه Arkagate درخواست هایی را که به سرور پروکسی می آیند را به پروکسی والد ، هدایت کند ، می توانید آدرس IP و پورت مقصد آن را در برگه “پروکسی والد” وارد کنید.

سرورهای پروکسی می توانند از پروتکل ICP برای تبادل حافظه نهان استفاده کنند. درصورتی که از طریق چندین پروکسی کار می کنید ، می تواند به طور قابل توجهی کارایی را افزایش دهد. اگر پروکسی والدین شما از این پروتکل پشتیبانی می کند ، می توانید کادر تأیید مربوطه را علامت گذاری کرده و درگاهی را برای این سرویس تعریف کنید (به طور پیش فرض 3130 است).

اگر پروکسی والدین به مجوز نیاز دارد ، می توانید ورود و رمز ورود را در قسمت های زیر وارد کنید.

Expectation for authorization

Setting up HTTPS-filtration

رای به دست آوردن فرصت فیلتر کردن ترافیک HTTPS ، باید این مراحل را انجام دهید:

- گواهی ریشه را با تنظیمات پیش فرض (CA) در ماژولCertificates” ” ایجاد کنید.

برای اینکه گواهی برای مدت طولانی بدون جایگزینی کار کند ، تاریخ انقضا را بیشتر از یک سال تعیین کنید (به طور پیش فرض). سایر قسمتها به طور پیش فرض کامل می شوند.

بعد از فشار دادن دکمه “Add” ، سیستم از شما می پرسد که آیا شما نیاز به رمزگذاری کلید خصوصی دارید. گزینه “رمزگذاری شدن بدون کلید خصوصی” را انتخاب کنید.

2.این گواهی را در قسمت “Certificate for HTTPS-filtering” از ماژول پروکسی انتخاب کنید.

پس از آن می توانید یکی از دو حالت فرآیند فیلتراسیون را انتخاب کنید:

ترافیک HTTPS را با رمزگشایی فیلتر کنید. در این حالت تمام ترافیک با استفاده از تعویض گواهی رمزگشایی می شوند. با استفاده از این گزینه ، تمام قوانین فیلتراسیون به کار می رود ، اما در صورت جایگزینی گواهی ، مرورگرها هشدارهای مربوط به گواهی نادرست را نمایش می دهند. برای رفع این مشکل ، موارد زیر قابل انجام است:

از ماژول “”Certificatesگواهی باید به یک ایستگاه کاری صادر شود. نیازی نیست که کلید گواهی را با آن صادر کنید.

برای هر گواهینامه ایستگاه کاری باید در محل معتبر صدور گواهینامه Root اضافه شود. در اینجا چند دستورالعمل آمده است (در مثال ویندوز 7): روی گواهی دوبار کلیک کنید. دکمه “نصب گواهی” را انتخاب کنید. ویزارد وارد کردن گواهی راه اندازی می شود. وقتی ویزارد از شما در مورد محل این گواهی سوال کرد ، “Place all certificates in the following store” را انتخاب کنید ، “Browse” را کلیک کنید و “Trusted Root Certification Authorities store” را انتخاب کنید.

پس از این اقدامات ، گواهی در global system store وارد می شود. این برای مرورگرهایی که از فروشگاه گواهی سیستم استفاده می کنند ، به عنوان مثال ، Internet Explorer ، Chrome کار می کند. اگر یک مرورگر از فروشگاه خود مانند Firefox استفاده می کند ، مجبورید گواهی را به این مرورگر وارد کنید.

VPN

ماژول VPN در منوی ”Network” قرار دارد. این ماژول برای کنترل اتصال کاربران از طریق فناوری VPN به Arkagate طراحی شده است. ماژول “VPN” دارای شش زبانه است:

“VPN server”, “Settings”, “Users”, “Current sessions”, “Events”, “Log”.

VPN server tab

این برگه وضعیت سرویس های اتصال PPP و سرویس های OpenVPN را با گزینه غیرفعال کردن (یا در صورت غیرفعال کردن سرویس فعال کردن) و همچنین آخرین پیام های موجود در گزارش روز جاری ، نمایش می دهد.

Settings

برگه “تنظیمات” به شما امکان می دهد تنظیمات زیر را تنظیم کنید:

کادر تأیید “اجازه چندین جلسه برای ورود به سیستم یکسان”

کادر تأیید “ایجاد خودکار قانون مجاز” برای دسترسی به سرور VPN از یک شبکه خارجی

کادر تأیید “ایجاد خودکار قانون مجاز برای OpenVPN” اجازه می دهد تا رمزگذاری IPsec برای اتصالات VPN

قسمت “Session timeout” امکان تعیین زمان وقفه جلسه را در صورت عدم فعالیت کاربر فراهم می کند. این قسمت به شما امکان می دهد زمان را بر حسب ثانیه تعیین کنید ، مقدار پیش فرض آن 60 ثانیه است.

Users

برگه “Users” لیستی از کاربران Arkagate را نشان می دهد و اجازه می دهد تا مشخص شود که کدام یک از آنها می توانند از طریق VPN و OpenVPN متصل شوند. به طور پیش فرض پرچم ها برای همه کاربرانی که از محدوده VPN آدرس دارند تنظیم نشده اند. با برداشتن تیک از کاربر می توانید اتصال را محدود کنید.

در این برگه ، می توانید یک کاربر جدید اضافه کنید ، به همان روشی که در برگه ” Users and statistics” “کاربران” وجود دارد.

برای دسترسی به شبکه OpenVPN ، لازم است کادر “دسترسی OpenVPN” روبروی کاربر مربوطه را علامت بزنید ، و یک پنجره گفتگوی جدید باز می شود که در آن باید شبکه OpenVPN مناسب را انتخاب کنید. پس از انجام تنظیمات، کاربر مربوطه در یک ماژول جداگانه در برگه “OpenVPN” ، تنظیمات اتصال اضافی در شبکه OpenVPN در دسترس خواهد بود. علاوه بر این ، Arkagate به طور خودکار با استفاده از نام <نام شبکه> _ <نام کاربر> برای کاربر مربوطه یک گواهی نهایی ایجاد می کند. شایان ذکر است که اگر نام کاربری کاربر اضافه شده به شبکه OpenVPN تغییر کند ، این می تواند منجر به اختلال در Arkagate شود.

Current session

در این برگه می توانید بررسی کنید که کدام یک از کاربران در حال حاضر متصل هستند ، زمان اتصال را بررسی کرده و همچنین یک کاربر را قطع کنید.

در این لیست می توانید آدرس های IP اتصالات VPN ، نوع اتصال VPN و نام کاربری را که این اتصال برای او ایجاد شده است ، مشاهده کنید.

هنگامی که یک کاربر انتخاب می شود ، موارد زیر نمایش داده می شود

Connection time

Connection duration

IP-address and method of issuing it

IP-address and port from where the connection is made

“Terminate Connection”

Events

زبانه “Events” گزارش وقایع اتصالات VPN را نمایش می دهد. در برگه ، می توانید دوره نمایش رویدادها ، نوع رویدادها را انتخاب کنید (system messages, service messages, errors, other messages)

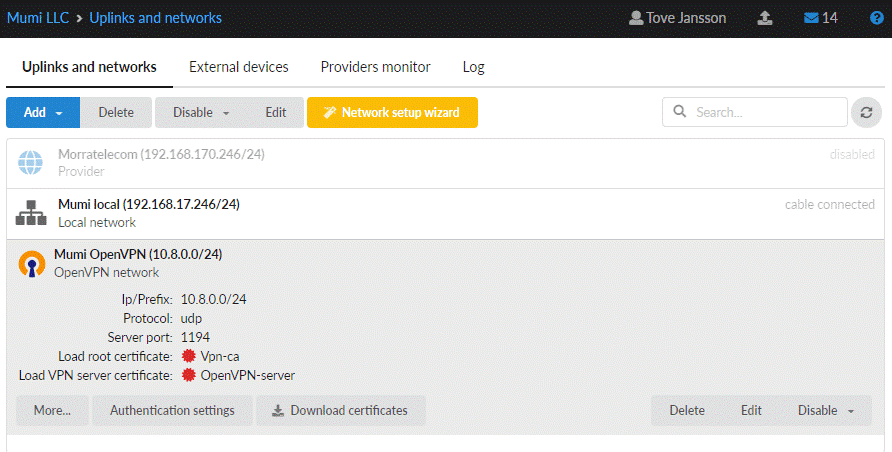

OpenVPN connection setting

برای اتصال کاربران از طریق پروتکل OpenVPN ، موارد زیر لازم است:

گواهینامه های root و final certificates را در ماژول Certificates ایجاد کنید. هنگام ایجاد گواهی نهایی ، در برگه ” Key Usage” ، در قسمت ” Template” ، “VPN server” را انتخاب کنید.

شبکه OpenVPN را در ماژول Providers and Networks اضافه کنید. برای اینکه کاربران بتوانند به منابع شبکه محلی متصل شوند ، لازم است کادر “ارسال مسیر پیش فرض به مشتری” را علامت بزنید و شبکه های موردنظر را از لیست انتخاب کنید.

به ماژول VPN – تب Users بروید و کادرهای تأیید کاربرانی را که مجاز به استفاده از پروتکل OpenVPN هستند انتخاب کنید و به شما پیشنهاد می شود که به کدام یک از شبکه های ایجاد شده (در صورت وجود چندین شبکه) ، کاربر به آنها متصل شود. مهم: برای اعمال تغییرات باید روی دکمه “ذخیره” کلیک کنید.

به ماژول شخصی کاربر – تب OpenVPN بروید. اگر لازم است مسیریابی را از شبکه محلی Arkagate به سایر منابع موجود در شبکه محلی کاربر پیکربندی کنید ، لازم است شبکه ای را که این کاربر در آن قرار دارد مشخص کنید.

در ماژول Providers and Networks ، برای اتصال کاربران باید گواهینامه های مشتری را بارگذاری کنید.

برای اتصال کاربر ، باید ابزار OpenVPN را روی رایانه او نصب کنید (https://openvpn.net/)

، سپس محتویات پوشه با نام کاربر را از بایگانی گواهی های بارگیری شده در <مسیر نصب> باز کنید پوشه \ config ، برنامه را اجرا کرده و متصل شوید.

ARP-table

ARP یک پروتکل سطح شبکه است که آدرس های IP )آدرس سطح شبکه) را به آدرس MAC (آدرس سطح کانال) در شبکه های TCP / IP منتقل می کند. جدول ARP آدرس IP و MAC تمام گره های متصل به سرور را نشان می دهد.

در بیشتر موارد ، ARKAGATE از آدرس IP برای تأیید اعتبار کاربر استفاده می کند. اما گاهی اوقات کاربر می تواند آدرس IP ایستگاه کاری خود را تغییر دهد (به عنوان مثال ، برای دستیابی به منابعی که برای وی مسدود شده است) ، و تغییر آدرس MAC دشوارتر است زیرا این یک شناسه منحصر به فرد کارت شبکه است. برای جلوگیری از تغییر غیرمجاز آدرس IP ، می توانید آدرس MAC را با آدرس IP متصل کنید.

برای انجام این کار “Add” – “IP and MAC address”را فشار دهید و کادر “Bind IP to MAC” را علامت بزنید. اگر ایستگاه کاری کاربر با آدرس IP مناسب در لیست است ، می توانید دکمه “اتصال IP به MAC ” را فشار دهید. همچنین می توانید چنین عملیاتی را در لیست آدرس های IP کاربر انجام دهید.

اگر آدرس IP برای یک کاربر تنظیم شده باشد ، نام آن در یک خط با IP مربوطه نمایش داده می شود. اگر روی آن کلیک کنید ، به صفحه شخصی او هدایت خواهید شد.

اگر در جدول ARP ، کاربر تعریف شده باشد ، به عنوان مثال آدرس MAC 0a: 1b: 2c: 3d: 4e: 5f و آدرس IP مربوطه 192.168.1.1. و بعد از مدتی آدرس IP به آدرس دیگری تغییر یافت ، به عنوان مثال 10.0.0.1 ، سپس در ARKAGATE برای این کاربر دو آدرس IP مرتبط با یک 0a: 1b: 2c: 3d: 4e: 5f نمایش داده می شود ، زیرا در جدول سیستم ARP هر دو ورودی خواهد داشت. ورودی نادرست در جدول ARP حداکثر ظرف مدت 1200 ثانیه به طور خودکار حذف می شود.

Fault tolerance

ARP setup

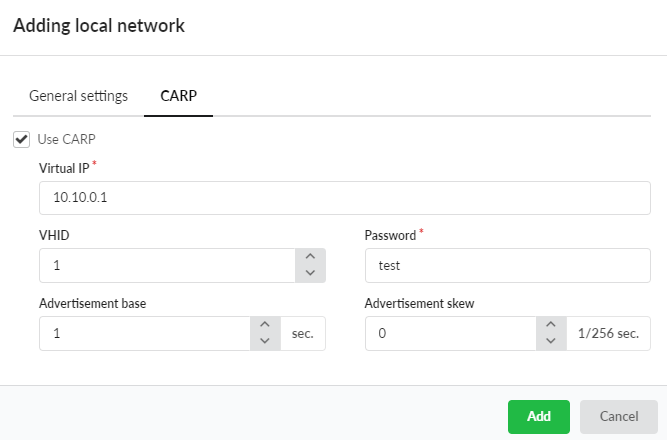

CARP (پروتکل افزونگی آدرس عمومی) یک پروتکل شبکه است که به چندین میزبان در همان شبکه محلی اجازه می دهد مجموعه ای از آدرس های IP را به اشتراک بگذارند.

با استفاده از CARP ، سرورها در گروه مجازی (VHID) ترکیب می شوند که آدرس IP مجازی (Virtual IP) را بدست می آورند و پروتکل CARP یک آدرس MAC مجازی بر روی آن اعمال می کند. آدرس IP واقعی باید به عنوان دروازه پیش فرض در ایستگاه های کاری LAN مشخص شود. در این گروه ، یکی از سرورها به “اصلی” تبدیل می شوند (MASTER) ، و بقیه به عنوان “پشتیبان” (BACKUP) مشخص می شوند. هر سرور می تواند به طور همزمان در چندین گروه باشد. در صورت عدم موفقیت سرور اصلی ، سرور جدید از سرورهای پشتیبان انتخاب می شود ، آدرس IP مجازی را می پذیرد و به درخواست های مشتری پاسخ می دهد. طراحی CARP نیاز دارد که همه اعضای یک گروه مجازی از نظر فیزیکی در یک شبکه فرعی قرار بگیرند.

برای فعال کردن CARP در شبکه محلی خود ، می توانید کادر تأیید “Use CARP” را در تنظیمات LAN در ماژول “Providers and networks” علامت گذاری کنید.

Virtual IP آدرس IP گروه مجازی است. آدرس باید منحصر به فرد باشد و باید متعلق به همان شبکه باشد که به LAN اختصاص داده شده است.

VHID(شناسه میزبان مجازی) شناسه ای است که شما برای ترکیب چندین سرور در یک گروه مجازی استفاده می کنید (انتخاب هر شماره از 1 تا 254). در یک سرور در رابط های مختلف ، VHID های مختلفی باید برای جلوگیری از تکرار آدرس MAC اختصاص داده شود.

رمز عبور برای احراز هویت سرور در گروه مجازی استفاده می شود. در هر سرور رمز ورود یکسانی باید تنظیم شود.

پایه Advertisement و Advertisement skew پارامترهایی هستند که به شما کمک می کنند تا مشخص کند سرور هر چند وقت یکبار پیام های CARP ارسال می کند. پایه Advertisement در ثانیه اندازه گیری می شود و فاصله بین Advertisement پیام های CARP را تعریف می کند. Advertisement skew در 1/256 ثانیه اندازه گیری می شود ، این فاصله به فاصله معمول Advertisement اضافه می شود و برای ایجاد توزیع پیام های CARP کمی کندتر از سایر سرورها استفاده می شود.

سرور A: پایه تبلیغات = 1 تبلیغ تبلیغات = 100 سرور B: تبلیغات پایه = 1 تبلیغ تبلیغات = 200

سرور A سریعتر پیام های CARP را ارسال می کند ، بنابراین به یک استاد تبدیل می شود.

Remote management

ماژول ” Remote Management ” در منوی ” Network ” واقع شده است. ماژول ” Remote Management” به مدیریت چندین Arkagate از یک سرور Arkagate کمک می کند. می توانید وضعیت آن را در صفحه اصلی ماژول ، دکمه ” Disable ” یا ” Enable ” وقتی ماژول از قبل غیرفعال است) و آخرین پیام های ورود به سیستم مشاهده کنید.

“Use remote management” به شما امکان می دهد استفاده از مدیریت از راه دور را تنظیم کرده و تنظیمات مناسب را انجام دهید. اگر این مورد تنظیم شده باشد ، پیشنهاد می شود حالت عملکرد Arkagate ” Server یا “Client” را انتخاب کنید ، همچنین CA certificate و certificate را از ماژول “Certificates” نصب کنید. اگر حالت “Server” را انتخاب کنید ، این Arkagate به عنوان یک سرور کار می کند و بقیه Arkagate ها به آن متصل می شوند. گزینه ” Automatically create a permitting rule ” نیز برای ایجاد قانون مجاز در مجموعه قوانین دیوار آتش در دسترس خواهد بود. اگر حالت “Client” را انتخاب کنید ، این Arkagate به عنوان مشتری کار خواهد کرد و مدیریت آن با Arkagate که به عنوان سرور کار می کند امکان پذیر خواهد بود. علاوه بر این ، قسمت های “ID” و “Server IP” برای پر کردن در دسترس خواهد بود. در قسمت “ID” ، یک شناسه مشتری منحصر به فرد به طور خودکار ایجاد می شود (اما می توانید آن را تغییر دهید) در قالب “node- * * * * * * * * *” ، جایی که “*” یک رقم یا هر حرف لاتین است (حساس به حروف کوچک و بزرگ). در قسمت “Server IP” ، می توان آدرس IP و نام دامنه سرور را نشان داد.

به طور کلی ، برای عملکرد مدیریت از راه دور ، ایجاد سه گواهینامه برای ARKAGATE با حالت “Server” ضروری است: Root Certificate (CA Certificate)، Certificate for Server، Certificate for Client. بعلاوه ، ایجاد گواهینامه ها از طریق ماژول “Certificates” در ARKAGATE در نظر گرفته می شود.

هنگام ایجاد Root Certificate ، نوع آن باید “CA” باشد.

هنگام ایجاد گواهی برای سرور ، باید نام دامنه سیستم یا آدرس IP خارجی ARKAGATE با حالت سرور در قسمت “نام یا آدرس میزبان” نشان داده شود ، نوع گواهینامه باید “گواهی نهایی” باشد ، توصیه می شود “سرور VPN” را انتخاب کنید.

هنگام ایجاد گواهی برای مشتری ، نوع گواهی “گواهی نهایی” ، و توصیه می شود “مشتری VPN” را به عنوان الگو انتخاب کنید.

بر این اساس ، در ARKAGATE با حالت “Server” گواهینامه هایی وجود دارد: CA Certificate و Certificate for the Server.

ARKAGATE با حالت “Client” گواهینامه هایی دارد: CA Certificate و Certificate for the Client (توصیه می شود که گواهینامه ها را با فرمت PKCS 12 صادر کنید). با توجه به ویژگی پیاده سازی TLS ، دو حالت تعامل بین سرویس گیرنده و سرور وجود دارد:

1-تا حدی محافظت می شود

اگر در ARKAGATE با حالت “Client” در مدیریت از راه دور ، در برگه “تنظیمات” ، در قسمت “Server IPr” آدرس IP را مشخص کنید ، محافظت کانال یک طرفه خواهد بود. ARKAGATE با حالت “Client” گواهی ARKAGATE را با حالت “Server” تأیید نمی کند ، در حالی که “Server” گواهی “Client” را بررسی می کند. این ویژگی دسترسی به حمله Man-In-The-Middle (MITM) را فراهم می کند ، در این حمله یک مهاجم می تواند جایگزین گواهی “Server” شود و ترافیک را رهگیری کند.

2- محافظت کامل

برای اطمینان از محافظت کامل ، باید:

هنگام ایجاد گواهی برای سرور ، HOST_NAME را در قسمت “نام یا آدرس میزبان” مشخص کنید.

در ARKAGATE با حالت “Client” ، یک منطقه DNS برای HOSTNAME ایجاد کنید که به آدرس IP “سرور” ارجاع شود.

در ARKAGATE با حالت “مشتری” در مدیریت از راه دور ، در برگه “تنظیمات” ، در قسمت “سرور IP” ، HOST_NAME را نشان دهید. با این تعامل “مشتری” با “سرور” ، هر دو طرف گواهینامه های ارسال شده را تأیید می کنند و حمله MITM غیرممکن است.

در ARKAGATE با حالت “Server” ، این برگه شامل لیستی از تمام ARKAGATE های دارای حالت “Client” است که به مدیریت از راه دور متصل شده اند. لیست به صورت جدول با ستون ارائه شده است:

نام. به طور پیش فرض از ستون ID تنظیم کنید. این یک زمینه قابل اصلاح است.

شناسه. این شامل یک شناسه منحصر به فرد است که در ARKAGATE با حالت “مشتری” مشخص شده است.

آدرس آی پی. حاوی آدرس IP ARKAGATE با حالت “مشتری” است.

وضعیت حاوی مقدار متصل / غیر متصل است.

شرح. به طور پیش فرض ، یک قسمت خالی برای وارد کردن یادداشت از مدیر سیستم در نظر گرفته شده است.

دکمه “ویرایش” به شما امکان می دهد مقادیر موجود را در ستون های جدول ویرایش کنید. دکمه “حذف” اطلاعات مربوط به ARKAGATE متصل به مدیریت از راه دور را حذف می کند. برای رفتن به ARKAGATE GUI از راه دور ، روی ورودی آن در جدول دوبار کلیک کنید.

Nodes

در Arkagateبا حالت “Server” ، این برگه شامل لیستی از تمام Arkagate های دارای حالت “Client” است که به مدیریت از راه دور متصل شده اند. لیست به صورت جدول با ستون ارائه شده است:

نام. به طور پیش فرض از ستون ID تنظیم کنید. این یک زمینه قابل اصلاح است.

شناسه. این شامل یک شناسه منحصر به فرد است که در Arkagate با حالت “مشتری” مشخص شده است.

آدرس آی پی. حاوی آدرس IP Arkagate با حالت “Client” است.

ClamAV Antivirus

ماژول “ClamAV Antivirus” در منوی “Security” قرار گرفته است. این ماژول برای محافظت در برابر ورود برنامه های مخرب به شبکه شرکتی شما طراحی شده است. این ماژول دارای سه زبانه است: “ClamAV Antivirus” ، “Settings” و “Log”.

ClamAV Antivirus

ماژول “ClamAV Antivirus” در منوی “Security” قرار گرفته است. این ماژول برای محافظت در برابر ورود برنامه های مخرب به شبکه شرکتی شما طراحی شده است. این ماژول دارای سه زبانه است: “ClamAV Antivirus” ، “Settings” و “Log”.

در برگه “ClamAV Antivirus” می توانید وضعیت این سرویس ها را ببینید: “ClamAV Antivirus” و “Antivirus proxy server” ، دکمه “Disable” (یا “Enable” ، اگر ماژول غیرفعال باشد) برای هر سرویس.

سرویس “ClamAv Antivirus” وظیفه عملکرد آنتی ویروس ClamAV را بر عهده دارد که در صورت تنظیم گزینه مربوطه ، mail messages لینک را بررسی می کند و همچنین در صورت اجرا شدن ” Antivirus proxy server” و همچنین فعال بودن تیک آن ، ترافیک HTTP و HTTPS را بررسی می کند. لینک (در منوی “پروکسی” تنظیم – تب “تنظیمات”.)

ویجت سرویس “ClamAV Antivirus” همچنین نمایش می دهد: تعداد امضا ، نسخه های اصلی تهدید و نسخه ClamAV Antivirus ، زمان و تاریخ آخرین به روز رسانی ، دکمه “اکنون به روز کنید” و گزارش تاریخ فعلی.

Settings

قسمت ” Check for bases updates” امکان تنظیم فرکانس بررسی به روزرسانی پایگاه داده آنتی ویروس را فراهم می کند. به طور پیش فرض در صورت تنظیم حداقل یک پرچم در این برگه ، چک در هر ساعت اجرا می شود. توانایی تنظیم “Time” برای به روزرسانی های پایه وجود دارد که بررسی می کند آیا دوره های “Every Day” یا “Once Per Week” انتخاب شده است. کادر تأیید “به روزرسانی پایگاه های ویروس در حالی که برنامه خاموش است” امکان اجرای به روزرسانی های ویروسی پایگاه را حتی در صورت غیر فعال بودن سرویس “ClamAV Antivirus” فراهم می کند.

Kaspersky Antispam

این ماژول برای اسکن پیام های ایمیل ورودی و خروجی برای هرزنامه (spam) و مرتب سازی آنها بر اساس پارامترهای تعیین شده طراحی شده است. این ماژول دارای سه زبانه است: “Kaspersky Antispam” ، “Settings” و “Log”

” Scan messages for spam” گزینه هایی را فعال می کند که امکان تنظیم پارامترها برای شناسایی ایمیل های هرزنامه را فراهم می کند.

Kaspersky Antivirus

این ماژول برای محافظت در برابر ورود برنامه های مخرب به شبکه شرکت طراحی شده است. این ماژول دارای چهار زبانه است: “آنتی ویروس Kaspersky” ، “تنظیمات” ، “رویدادها” و “ورود”

سرویس “Kaspersky Antivirus” وظیفه عملکرد آنتی ویروس کسپرسکی را بر عهده دارد که در صورت تنظیم ، Mail را اسکن می کند و همچنین در صورت اجرا شدن “Antivirus proxy server” ترافیک HTTP و HTTPS را نیز اسکن می کند.

در منوی “Proxy” تنظیم شده است – تب “Settings”.

مهم: به طور پیش فرض سرویس “Kaspersky Antivirus” پیکربندی نشده است. برای فعال کردن آن باید کادر “استفاده از آنتی ویروس Kaspersky” را در برگه ” Settings ” ماژول ” Proxy” علامت بزنید. “Kaspersky Antivirus” یک ماژول اختیاری است. برای استفاده از آن باید کلید لایسنس خریداری کنید.

Settings

کادرهای “Use in proxy” و “Scan mail” با پرچم های تنظیم شده در برگه های تنظیم ماژول های “Proxy” و “Mail” مطابقت دارند. آن ها آنتی ویروس کسپرسکی را قادر می سازند تا ترافیکی را که از طریق پراکسی سرور و پیوست های نامه ارسال می شود فیلتر کند.

کادر “Extended event logging” اطلاعات بیشتری در مورد عملکرد سرویس نشان می دهد. (توجه! این گزینه بار سیستم را بسیار افزایش می دهد!

کادر “به روزرسانی پایگاه های ویروس در حالی که آنتی ویروس خاموش است” امکان اجرای به روزرسانی های پایه را حتی در صورت غیرفعال بودن سرویس “آنتی ویروس Kaspersky” فراهم می کند. اگر بار روی سیستم قابل توجه باشد ، آنتی ویروس را فقط می توان هنگام خاموش کردن برای کاهش بار به روز کرد.

Kaspersky Webfilter

Kaspersky Webfilter هر وب سایتی را قبل از باز شدن بررسی می کند و وب سایت های فیشینگ و وب سایت ها را با کد مخرب مسدود می کند.

White checking، فیلتر وب از سرویس ابری “Kaspersky Security Network” استفاده می کند. پس از بررسی ، اگر وب سایت امن باشد فیلتر وب اجازه می دهد به وب سایت دسترسی پیدا کنید، یا وب سایت را مسدود می کند ، اگر وب سایت مخرب شناخته شود.

ماژول “Kaspersky Webfilter” دارای سه زبانه است: “Kaspersky Webfilter” ، “Settings” و “Log”.

سرویس “Kaspersky Webfilter” وظیفه عملکرد Kaspersky Webfilter را بر عهده دارد که در صورت بررسی پرچم مربوطه در تنظیمات سرور پروکسی ، دسته وب سایت را نیز تعیین می کند.

مهم: به طور پیش فرض سرویس “Kaspersky Webfilter” پیکربندی نشده است. برای فعال کردن آن ، باید کادر “استفاده در پروکسی” را در برگه “تنظیمات” ماژول فعلی یا کادر “استفاده از Kaspersky Webfilter” را در برگه ” Settings ” ماژول ” Proxy” علامت بزنید. “Kaspersky Webfilter” یک ماژول اختیاری است. برای استفاده از آن باید کلید لایسنس را خریداری کنید.

Settings

در این برگه ، می توانید اندازه حافظه پنهانی را که برای پردازش داده ها استفاده می شود ، تعیین کنید و “زمان پایان اسکن” را از سرویس ابر تعیین کنید.

برای اسکن ترافیک وب از طریق پراکسی سرور Arkagate، باید پس از فعال سازی لایسنس Kaspersky Webfilter ، کادر “Use Kaspersky Webfilter ” را علامت بزنید. این کادر تأیید مشابه کادر انتخاب “استفاده از Kaspersky Webfilter” در برگه “ Settings” ماژول “Proxy ” است.

علاوه بر دسته های استاندارد ترافیک ، Arkagate شامل یک سرویس همگام سازی فیلتراسیون محتوا به نام SkyDNS است. اصل کار برای Webfilter SkyDNS همان روش فیلتراسیون منظم Arkagate است. بروزرسانی خودکار پایگاه داده از سرور SkyDNS تفاوت اصلی آن است.

Webfilter SkyDNS وب سایت ها را قبل از باز شدن بررسی می کند و وب سایت های فیشینگ و وب سایت ها را با کد مخرب را (malicious code)مسدود می کند.

ماژول “Webfilter SkyDNS” دارای سه زبانه است: “Webfilter SkyDNS” ، “Settings” و “Log”.

Settings

در این برگه ، می توانید اندازه حافظه پنهانی را که برای پردازش داده ها استفاده می شود ، تعیین کنید و ” Scan timeout ” را از سرویس ابر تعیین کنید.

Firewall

فایروال در Arkagate یک سیستم نرم افزاری در سطح هسته است که بر اساس مجموعه ای از قوانین ، ترافیک را کنترل و فیلتر می کند. هدف اصلی فایروال حفاظت از شبکه ها و منابع داخلی شرکت ها از دسترسی غیر مجاز است. همچنین ، در Arkagate ، فایروال وظیفه ترجمه آدرس شبکه (NAT) و انتقال پورت (PF) را دارد.

توجه! اگر فایروال را خاموش کنید ، فقط قوانین NAT عمل می کنند. همه قوانینی که دسترسی نامطلوب را مسدود می کنند نیز خاموش خواهند شد که ممکن است منجر به نقض امنیت شود. توصیه می شود که فایروال را فقط درصورت لزوم خاموش کنید.

همچنین به خاطر داشته باشید که پس از راه اندازی مجدد Arkagate با فایروال خاموش ، قوانین pf ، از جمله قوانین NAT به طور کامل پاک می شود و در این حالت کاربران از طریق هیچ پروتکلی به جز HTTP به اینترنت دسترسی نخواهند داشت.

برگه “تنظیمات” اجازه می دهد تا بدون ایجاد قوانین اضافی برای دیوار آتش دسترسی اساسی به ARKAGATE را تنظیم کنید. می توانید آدرس های IP یا زیر شبکه هایی را تعیین کنید که از طریق ssh اجازه دسترسی به رابط وب و کنسول بازیابی ARKAGATE را داشته باشند. اگر می خواهید از هرجایی به کنسول ARKAGATE دسترسی داشته باشید ، می توانید زیرشبکه 0.0.0.0/0 را تنظیم کنید.

توجه! چنین تنظیماتی ناامن تلقی می شود زیرا از این طریق همه می توانند برای دسترسی به سیستم تلاش کنند.

” Maximum number of active connections” به تعیین حد مجاز همه اتصالات به سیستم کمک می کند.

پارامتر ” Firewall mode” برای تعیین اینکه کدام ماژول – pf یا ipfw – ابتدا شروع می شود. در برخی موارد اتصال VPN از طریق Arkagate می تواند توسط NAT ماژول pf مختل شود. در چنین شرایطی می توانید دنباله راه اندازی را به pf → ipfw تغییر دهید

Rules

برگه “Rules” ابزار اصلی مدیر سیستم در تنظیم و نگهداری فایروال است. این لیست به دو قسمت تقسیم می شود: interface list (درخت مانند) و لیست قوانین آنها. وقتی روی یک رابط کلیک می کنید ، قوانین مربوط به آن را مشاهده خواهید کرد.

قوانین فایروال به صورت زیر دسته بندی می شوند:

Permitting rule

Blocking rule

Priority

Route

Speed limits

به طور پیش فرض هرگونه اتصال از خارج توسط فایروال مسدود می شود. در طول نصب چندین قانون استاندارد اضافه می شود که برای خدمات اصلی بسیار مهم است: mail server (25, 110, 143 ports), FTP-server (21 and 10000-10030 ports), web-server (80 port), DNS server (53 UDP port) and VPN-server (port 1723 and GRE protocol).

همچنین دو قانون مجاز پیش فرض اضافی وجود دارد

samba-resources (ports 139, 445) و DNS zones transfer (port 53 TCP)

این قوانین اجباری نیستند ، در صورت لزوم می توانید آنها را خاموش ، ویرایش یا حذف کنید.

Web Application Firewall

ماژول “Firewall Application Web” (WAF) در منوی “Security” قرار دارد. این ماژول در حال ردیابی و مسدود کردن کلیه ترافیک ورودی و خروجی HTTP / HTTPS از برنامه وب ، نصب شده در Arkagate یا داخل شبکه محلی است. با تجزیه و تحلیل ترافیک HTTP / HTTPS ، WAF می تواند از حملات جلوگیری کند ، بر اساس نقایص امنیتی شناخته شده در برنامه های وب ، مانند: تزریق SQL ، برنامه نویسی بین سایت (XSS) ، اجرای پرونده ها ، تنظیمات امنیتی نادرست.

Application Firewall

این ماژول برای کنترل و مسدود کردن ترافیک کاربر بر اساس دسته های کتابخانه nDPI طراحی شده است و همچنین اتصال کاربر برای برنامه Xauth را برای مجوز در Arkagate فراهم می کند.

Settings

برگه ” Settings” لیست شبکه هایی را نشان می دهد که اسکن اتصالات کاربر در آنها انجام می شود. به طور پیش فرض “شبکه های محلی” انتخاب می شوند.

Blocked connections

در زبانه ” Blocked connections” لیست اتصالات کاربر مسدود شده در صورت اعمال قوانین Firewall Application یا مسدود شدن فرآیندهای Xauth نمایش داده می شود.

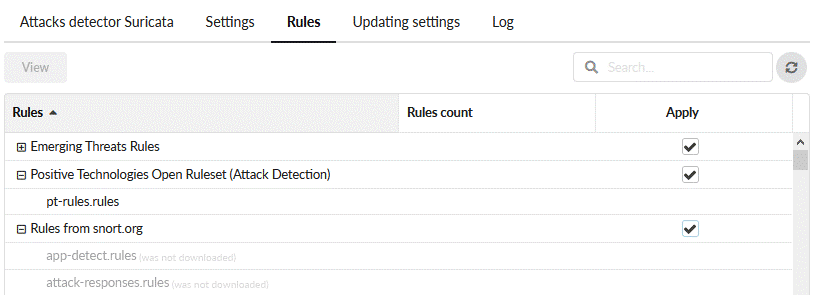

Attack detector Suricata

این ماژول برای فعال کردن ، تنظیم و پیکربندی سیستم جلوگیری از نفوذ منبع باز (IPS) – Suricata که در Arkagate استفاده می شود ، طراحی شده است.

IPS یک سیستم امنیتی شبکه است که می تواند نقض امنیت و حملات را تشخیص دهد. IPS ترافیک شبکه را در زمان واقعی کنترل می کند و می تواند از روش های مختلفی برای جلوگیری از نقص استفاده کند: قطع اتصال ، ثبت نام از امضاهای شناخته شده و اجازه دادن به اتصالات سالم از طریق اینترنت. IPS همچنین می تواند بسته ها را از حالت عادی خارج کند ، ترتیب های بسته ها را مجدداً مرتب کند تا از سیستم در برابر بسته هایی با شماره های تغییر یافته SEQ و ACK محافظت کند.

سیستم Suricata چند وظیفه ای است ، بنابراین قادر به بارگذاری زیاد است و می تواند تا 10 گیگابایت کانال ترافیک را در سخت افزار معمولی مدیریت کند و کارهای دیگری از جمله تفسیر Snort rule format را انجام دهد.

این ماژول دارای پنج زبانه است:

“Attacks detector Suricata”, “Settings”, “Rules”, “Updating settings” and “Log”.

Settings

این تب برای پیکربندی ماژول Suricata ردیاب حمله طراحی شده است. برای استفاده صحیح از پایگاه داده attack detector Suricata در این برگه باید اشیایی مانند: شبکه ها ، سرورها و پورت هایی را که باید کنترل شوند ، مشخص کنید. در اینجا می توانید شبکه های داخلی و خارجی ، دامنه آدرس شبکه سرور و همچنین پورت های مورد استفاده را مشخص کنید. به طور پیش فرض ، مقادیری وجود دارد که اجازه می دهد ردیاب حمله به درستی راه اندازی شود.

برای تغییر پیکربندی پیش فرض ، باید لیست کشویی را در سلولی که می خواهید تغییر دهید باز کنید و مقادیری را که از Arkagate شناخته شده اند از محدوده آدرس انتخاب کنید. یا می توانید مقدار لازم را به صورت دستی در سلول تایپ کنید.

برای سلول “پورت” مقادیر زیر معتبر است: شماره پورت (مانند 25 ، 100) ، دامنه پورت (مانند 1000-2000) و اشیا تعریف شده در Arkagate مجاز است. همچنین می توانید پورت ها را حذف کنید ، برای مثال “! 80” برای سلول “SHELLCODE ports”.

Rules

در این برگه می توانید پایگاه داده موجود برای ماژول attack detector را مشاهده کنید. سه پایگاه داده قانون وجود دارد: منبع “Rules from snort.org ” و Positive Technologies Open Ruleset (Attack Detection) و “Emerging Threats Rules”

هر پایگاه شامل مجموعه ای از فایلهای قابل بارگیری است و هر پرونده شامل مجموعه ای از قوانین است که بر اساس هدف امنیتی گروه بندی شده اند. برای کار یک مجموعه قوانین ، لازم است که پایه بارگیری شود (می توانید این مورد را در ” Updating settings” بخوانید) ، اگر پایگاه بارگیری نشده است ، در کنار هر پرونده خواهید دید که ” was not downloaded ”

Content filter

این ماژول برای پیکربندی و مسدود کردن صفحات وب حاوی کلمات کلیدی مشخص یا عبارات منظم طراحی شده است.( template)

این ماژول دارای پنج زبانه است:

- Content filter

- Settings

- Content filter database

- Events

- Log

برای فیلتر کردن ترافیک برای محتوا ، باید یک قانون content filtering rule(s)را در منو – Users and statistics – Rulesets اضافه کنید. قانون (های) فیلتر کردن محتوا هم برای یک کاربر و هم برای گروهی از کاربران قابل استفاده است.

یا می توانید ” Content filtering rule” را در برگه ” Rules and restrictions” در ماژول Users برای یک کاربر یا گروهی از کاربران اضافه کنید.

توجه به این نکته مهم است که برای کار صحیح فیلتر محتوا ، عبور ترافیک از طریق HTTPS تنظیم شود.

پس از راه اندازی Arkagate و نصب فیلتر محتوا ، برگه “فیلتر محتوا” به شرح زیر است:

ماژول فیلتر محتوا دارای وضعیت “running” خواهد بود و پیام های ورود به سیستم نمایش داده می شود.

Settings

برگه “تنظیمات” شامل کادرهای انتخاب برای پیکربندی و به روزرسانی ماژول است. به طور پیش فرض تیک ها تنظیم نشده اند.

توجه 1. بعد از نصب Arkagate لیست پایگاه داده فیلتر محتوا خالیست . اگر کادر تأیید “به روزرسانی خودکار پایگاه داده فیلتر محتوا” تنظیم نشده باشد ، باید پایگاه داده را به صورت دستی ایجاد و پر کنید.

برای استفاده از پایگاه داده های آماده ، توصیه می شود کادر “به روزرسانی خودکار پایگاه داده فیلتر محتوا” را علامت بزنید. سیستم به سرویس ابری متصل می شود و آخرین نسخه لیست ها را بارگیری می کند. پس از آن این لیست ها را یک بار در روز به روز می کند.

توجه 2. پس از انجام تمام تنظیمات ، فراموش نکنید که دکمه ” Save” را فشار دهید. مهم است که به روزرسانی های پایگاه داده را در برگه ” Content filter database ” بررسی کنید. هر یک از لیست ها را انتخاب کنید. اگر به روزرسانی موفقیت آمیز باشد ، برخی از کلمات کلیدی و الگوهای این لیست تحت نام لیست انتخاب شده نشان داده می شوند.

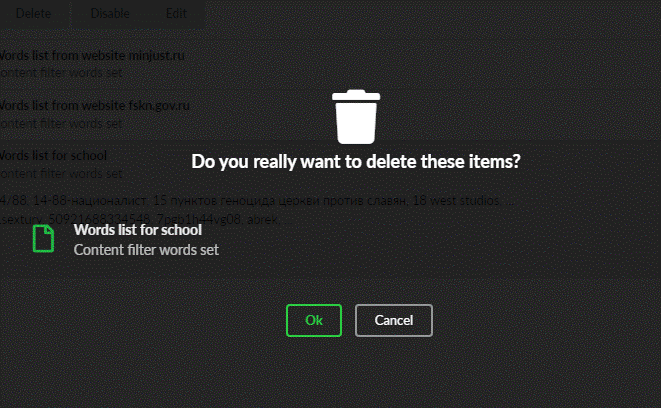

Content filter database.

این برگه اجازه می دهد تا:

- کنترل پایگاه داده فیلتر محتوا ؛

- الگوها و کلمات کلیدی را از پایگاه داده ویرایش کنید.

- غیرفعال کردن / فعال کردن پایگاه داده

- حذف پایگاه داده

با استفاده از نوار جستجو در گوشه بالا سمت راست ، الگوها و کلمات کلیدی خاصی را در پایگاه داده پیدا کنید.

مهم

به طور پیش فرض ماژول “فیلتر محتوا” شامل یک لیست خالی از کلمات کلیدی for school و لیست کلمات کلیدی از وب سایت ها: minjust.ru و fskn.gov.ru است. این لیست ها حاوی کلمات کلیدی و الگوهای توصیه شده می باشند. مطمئناً می توانید لیستی از کلمات کلیدی خود را به زبان انگلیسی متناسب با موقعیت مکانی خود ایجاد کنید.

برای اولین سال استفاده از Arkagate ، تمام پایگاه های داده به صورت رایگان ارائه می شوند. پس از آن شما باید مجوز فعال ” Update & Service ” را داشته باشید.

هر پایگاه داده شامل سه زبانه است: ” Common” ، ” Templates” و ” Keywords”. می توانید این موارد را در پنجره “ویرایش مجموعه کلمات فیلتر محتوا” مشاهده و ویرایش کنید. برای باز کردن آن ، دکمه ” Edit” را در کنار پایگاه داده مربوطه فشار دهید یا برای پایگاه داده ای که می خواهید تغییر دهید ، دوبار کلیک کنید.

Edit content filter words set

پنجره “Edit content filter words set” امکان افزودن و حذف الگوها و کلمات کلیدی را فراهم می کند.

برای export لیستی از برگه های “Templates” یا “Keywords” باید یک برگه مربوطه را انتخاب کنید و دکمه ” export” را فشار دهید. این لیست توسط مرورگر با نام پرونده بارگیری می شود – <نام پایگاه داده – – <نوع لیست> .txt

برای مثال:

Words list from website fskn.gov.ru-regexp.txt

دکمه “Import” را فشار دهید تا لیست سفارشی الگوها یا کلمات کلیدی اضافه شود. پرونده برای وارد کردن باید حاوی لیستی از الگوها یا کلمات کلیدی باشد (هرکدام از یک خط جدید شروع می شوند) در قالب *.txt

Search bar.

برای جستجوی الگوها و کلمات کلیدی در پایگاه داده فیلتر محتوا از نوار جستجو استفاده کنید. هنگام تایپ کلمات الگو ، جستجوی پایگاه داده پویا شروع می شود. در نتیجه ، فقط پایگاه داده های حاوی الگوهای منطبق در برگه ” Content filter database ” نمایش داده می شوند.

Delete items from database

برای حذف موردی از پایگاه داده ، باید آن را با کلیک روی آن انتخاب کرده و دکمه “حذف” را فشار دهید:

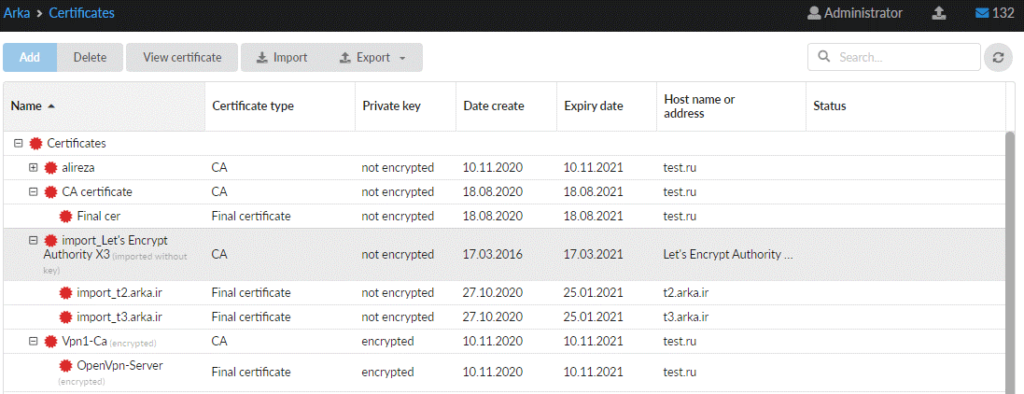

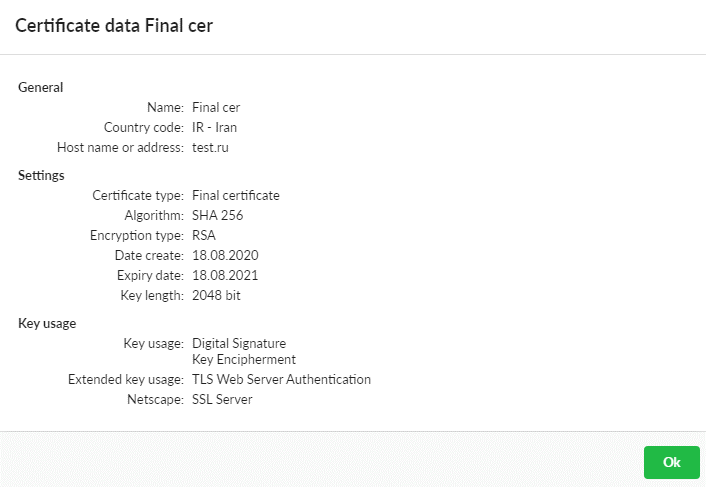

Certificates

این ماژول برای مدیریت گواهینامه هایی طراحی شده است که برای ایجاد امنیت اتصالات SSL/TLS client-server استفاده می شود.

برای اطلاع بیشتر در مورد SSL/TLS به لینک زیر مراجعه کنید.

https://en.wikipedia.org/wiki/Transport_Layer_Security

گواهینامه های ایجاد شده می توانند در Arkagate و سایر برنامه ها استفاده شوند.

در اولین نصب Arkagate گواهینامه های نهایی برای (WEB interface (“Autogenerated GUI”), telephony (“Autogenerated Asterisk”) and mail (“Autogenerated MailServer”)) به طور خودکار ایجاد می شود.

لیستی از گواهینامه ها به صورت درختی نشان داده می شود و ماژول به ستون هایی تقسیم می شود که حاوی اطلاعات کلی در مورد گواهینامه ها: نام ، نوع گواهینامه ، وضعیت کلید خصوصی (رمزگذاری شده یا رمزگذاری نشده) ، داده های ایجاد گواهی ها و تاریخ انقضا و نام یا آدرس میزبان می باشد.

دکمه “Add” اجازه می دهد تا یک گواهی جدید ایجاد کنید. دکمه ” Delete” اجازه می دهد تا یک گواهی ایجاد شده را حذف کنید. دکمه “Export” اجازه دانلود یک گواهی ایجاد شده را می دهد. دکمه “Import” اجازه می دهد تا گواهی دیگری وارد کنید. دکمه ” View certificate ” داده های گواهی را نشان می دهد.

Adding certificate

برای افزودن گواهی جدید دکمه “Add” را فشار دهید.

در برگه ” General” باید داده های گواهی را مشخص کنید: نام گواهی ، کد کشور ، آدرس (شهر و منطقه) ، سازمان ، پست الکترونیکی ، نام میزبان یا آدرس.

در برگه ” Settings” باید نوع گواهینامه (CA یا final certificate) ، الگوریتم و نوع رمزگذاری ، زمان انقضا گواهی و طول کلید بر اساس بیت را مشخص کنید.

برگه “Key usage” به شما امکان می دهد الگویی را از لیست انتخاب کنید یا آن را در بخش ” Key usage ” و ” Extended key usage ” تنظیم کنید.

در زبانه “Netscape” امکان تعیین کلید سازگاری با برنامه های قدیمی Netscape وجود دارد (که قبل از تصویب استاندارد X.509 v3 منتشر شده است).

پس از فشار دادن دکمه “Add” ، باید کادر ” Encrypt private key with password ” را علامت بزنید و یک رمز عبور را مشخص کنید یا کادر ” Do not encrypt private key” را علامت بزنید.

گواهینامه های رمزگذاری نشده در سرویسهای Arkagate اعمال می شود.

توجه 2: گواهینامه CA همیشه باید قبل از گواهینامه های نهایی فرزند ایجاد شود. فقط گواهینامه های نهایی برای سرویس های Arkagate اعمال می شود (به جز فیلتراسیون SSL). استفاده نادرست از گواهی برای ماژول ها می تواند آنها را در دسترس کاربران خارج کند.

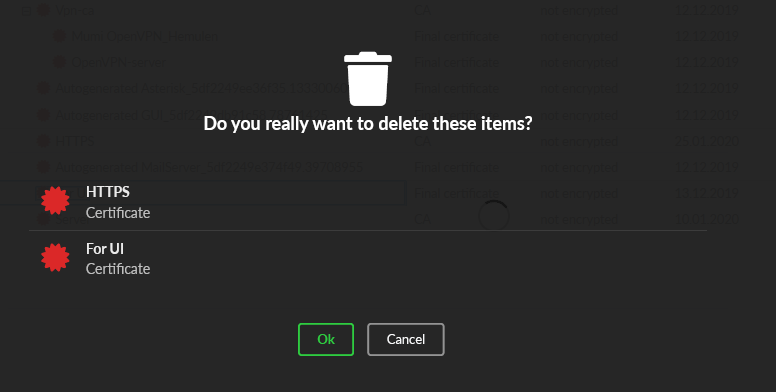

Deleting certificates

برای حذف گواهی ، باید گواهی مربوطه را انتخاب کنید و دکمه “حذف” را فشار دهید. کلید Ctrl به شما امکان می دهد چند گواهی را انتخاب کنید.

در صورت استفاده از این گواهی برای سرویس دیگری از Arkagate، پیام بعدی نمایش داده می شود:

در قسمت “Certificate” باید فایلی که دارای گواهی باشد را بارگذاری کنید. در قسمت ” Certificate key” فایل همراه با کلید را بارگذاری کنید.

برای وارد کردن گواهی در قالب PKCS12 ، باید یک پرونده مربوطه را در قسمت “گواهی” بارگذاری کنید و یک رمز عبور در قسمت “رمز عبور گواهی در قالب PKCS 12” مشخص کنید.

برای Export گواهی باید دکمه “Export” را فشار دهید و گزینه مورد نیاز را انتخاب کنید:

View certificate

برای مشاهده داده های گواهی ، باید گواهی مورد نیاز را از لیست انتخاب کنید و دکمه ” View certificate” را فشار دهید.

Installation a trusted certificate

Installation a trusted SSL certificate on the server

Arkagate گواهینامه های خود امضا ایجاد می کند ، بنابراین مرورگر یک اتصال غیرقابل اعتماد را گزارش می دهد. مشکلی نیست!

اگر گواهی SSL معتبری را که توسط یک مرجع صدور گواهینامه امضا شده است خریداری کرده اید و می خواهید از آن استفاده کنید ، پس باید آن را به یک فایل *.Pem (بسته) حاوی زنجیره ای از گواهینامه های دریافتی تبدیل کنید:

SSL_Certificate → Intermediate Certificate → Root Certificate.

SSL Main Certificate – نام دامنه شما.crt

Intermediate Certificate – DigiCertCA.crt

Root Certificate – TrustedRoot.crt

نتیجه باید به این شکل باشد:

—–BEGIN CERTIFICATE—– #Your SSL Certificate (نام دامنه شما.crt)# —–END CERTIFICATE—– —–BEGIN CERTIFICATE—– #Intermediate Certificate (DigiCertCA.crt)# —–END CERTIFICATE—– —–BEGIN CERTIFICATE—– #Root Certificate (TrustedRoot.crt)# —–END CERTIFICATE—–

می توانید فایل دریافتی را (به عنوان یک گواهینامه) از طریق رابط وب در بخش گواهی ها به Arkagate وارد کنید.

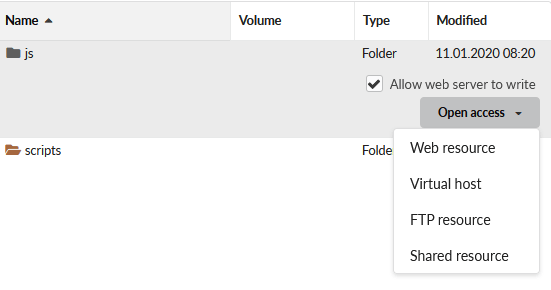

File storage

اطلاعات کلی

رابط ماژول File storage لیستی از تمام منابع کاربر است که در Arkagate واقع شده است. دو بخش در ماژول File storage وجود دارد: سمت چپ کل درخت پوشه مشترک است و سمت راست لیست فایل ها و زیر پوشه های پوشه انتخاب شده در درخت است. همچنین در سمت چپ می توانید اطلاعات مربوط به حجم پوشه یا پرونده ، نوع و تاریخ آخرین تغییر را پیدا کنید.

با استفاده از دکمه های موجود در نوار بالا می توانید تمام پوشه ها را به استثنای پوشه “primary” و پوشه هایی که مربوط به پارتیشن های دیسک سخت Arkagate هستند ، اضافه ، حذف و ویرایش کنید. پوشه های ریشه قابل ویرایش نیست.

Folder Actions

می توانید منابع مشترک مختلفی را مستقیماً از ماژول ایجاد کنید. پوشه مورد نظر جهت اشتراک گذاری را در سمت راست ماژول انتخاب کنید ، دکمه “Open access” ظاهر می شود ، آن را فشار داده و نوع اشتراک گذاری را انتخاب کنید:

Web resource, Virtual host, FTP resource , Shared resource- پس از آن ، پنجره افزودن منبع مربوطه باز می شود.

با استفاده از دکمه های موجود در نوار بالا می توانید تمام پوشه ها را به استثنای پوشه “primary” و پوشه هایی که مربوط به پارتیشن های دیسک سخت Arkagate هستند ، اضافه ، حذف و ویرایش کنید. پوشه های ریشه قابل ویرایش نیست.

اگر دسترسی به پوشه باز باشد و پوشه انتخاب شود ، اطلاعات مربوط به منبع با پیوند به ماژول مربوطه ظاهر می شود

در بعضی موارد سرور وب به دسترسی بیشتری برای کار با پرونده ها نیاز دارد. تنظیمات پیشرفته منابع برای چنین شرایطی استفاده می شود. برای اینکه وب سرور بتواند به پوشه ای بنویسد ، باید منبعی را در سمت راست ماژول انتخاب کرده و کادر “Allow web server to write” را علامت بزنید.

Web-server

وب سرور سروری است که درخواستهای HTTP را از مشتریان (معمولاً از مرورگرهای وب) می پذیرد و به آنها پاسخهای HTTP (معمولاً با صفحه HTML ، تصویر ، پرونده ، جریان رسانه یا سایر داده ها) را می دهد. وب سرور به نرم افزاری گفته می شود که عملکردهای یک وب سرور و به طور مستقیم رایانه ای را که این نرم افزار روی آن اجرا می شود ، انجام می دهد.

سرویس گیرنده (معمولاً یک مرورگر وب) منابع مشخص شده توسط URL ها را به سرور وب ارسال می کند. منابع صفحات HTML ، تصاویر ، پرونده ها ، رسانه ها یا سایر داده ها هستند. در پاسخ ، وب سرور داده های درخواستی را برای مشتری ارسال می کند. این تبادل در Hyper Text Transfer Protocol (Http) انجام می شود.

ماژول “Web” در منوی “Fileserver” قرار دارد. این ماژول برای پیکربندی و مدیریت وب سرور طراحی شده است و شامل چهار زبانه است:

“Web server”, “Settings”, “Web resources” and “Log”.

در زبانه “Web server” می توانید وضعیت این سرویس و دکمه “Disable” یا “Enable” ، (اگر ماژول غیرفعال باشد) و پیام های آخرین ورود به سیستم را مشاهده کنید.

برگه “Settings” برای پیکربندی سرور وب Arkagate طراحی شده است.

قسمت “Host name” نام دامنه خارجی سرور را مشخص می کند. برای کارکرد صحیح web-resource نام دامنه مورد نیاز است.

قسمت “Administrator E-mail” اجازه می دهد تا آدرس ایمیل شخصی را که مسئول وب سرور است مشخص کنید. در صورت بروز مشکل در کارکرد سرور مورد نیاز است.

قسمت “HTTP port” اجازه می دهد پورتی را مشخص کنید که وب سرور درخواستهای HTTP را در آن می پذیرد (به طور پیش فرض این پورت روی 80 تنظیم شده است).

قسمت “port HTTPS” اجازه می دهد پورتی را مشخص کنید که در آن سرور وب درخواستهای HTTPS را بپذیرد (به طور پیش فرض این پورت روی 443 تنظیم شده است).

قسمت “Certificate for HTTPS” به شما این امکان را می دهد تا یک گواهینامه که قبلاً در ماژول مربوطه ایجاد شده است ، برای سرویس دهنده اختصاص دهد تا بتواند با استفاده از SSL پروتکل امن HTTPS را کار کند.

اگر می خواهید وب سرور اصرار به استفاده از اتصال ایمن داشته باشد ، کادر “Redirect from HTTP to HTTPS” را علامت بزنید، حتی اگر مشتری درخواست دیگری داشته باشد.

برای ایجاد قانون مجاز در فایروال Arkagate برای درگاه های HTTP / HTTPS وب سرور که از شبکه های خارجی قابل دسترسی است ، کادر “Automatically create a permitting rule” را علامت بزنید.

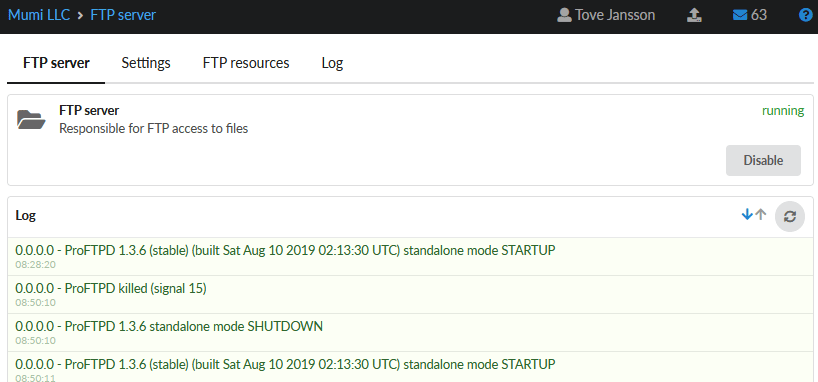

FTP

FTP (File Transfer Protocol) پروتكلی است كه برای انتقال فایل در محیط شبكه طراحی شده است. سرور FTP امکان ذخیره سازی فایل ها و دسترسی به این فایل ها را از طریق شبکه فراهم می کند. دسترسی ناشناس و همچنین مجوز با ورود و رمز عبور پشتیبانی می شود. انواع مختلف دسترسی به فایل برای کاربران مختلف می تواند ایجاد شود.

ماژول “FTP” در منوی “Fileserver” قرار دارد. این ماژول برای پیکربندی و مدیریت سرور ftp طراحی شده است و شامل چهار زبانه است:

“FTP server”, “Settings”, “FTP resources” , “Log”.

توجه :

هنگام کار با سرور FTP Arkagate، توصیه می شود: استفاده از سرویس گیرنده FTP با رمزگذاری UTF-8 ؛ نام پوشه ها و فایل ها باید با حروف لاتین باشد. در موارد عدم رعایت این توصیه ها ، ممکن است مشکلاتی بوجود بیاید.

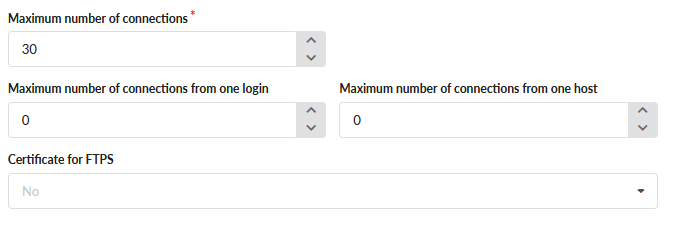

Settings

برگه ” Settings” برای پیکربندی سرور FTP Arkagate طراحی شده است.

قسمت “Port” پورت انتقال داده پروتکل را تعریف می کند (پیش فرض پورت استاندارد 21 است).

قسمت “Ports for passive FTP” برای تعیین محدوده پورت برای حالت غیرفعال FTP طراحی شده است.

در ابتدا ، پروتکل فرض می کرد که سرور اتصال TCP جدیدی را برای انتقال داده به مشتری ایجاد می کند. اگر مشتری پشت NAT باشد ، این مشکلاتی برای برقراری ارتباط با سرور ایجاد می کند. یک فایروال می تواند درخواست های ورودی از سرور را نیز مسدود کند.

برای جلوگیری از این ، هنگامی که اتصال داده از مشتری به سرور برقرار می شود ، FTP می تواند در حالت غیرفعال عمل کند. برای این اهداف ، طیف وسیعی از پورت هایی که مشتری می تواند به آنها متصل شود ، در سرور اختصاص داده شده است. هرچه تعداد اتصالات همزمان ایجاد شده توسط مشتری بیشتر باشد ، این دامنه باید گسترده تر باشد.

درخت “Access permissions” لیستی از کاربرانی را که دسترسی به این منبع را خوانده و می نویسند تعیین می کند.

کادر “Guest login” امکان مشاهده و نوشتن توسط هر منبع را فراهم می کند.