- تماس با ما

- ۰۲۱۸۸۸۰۴۹۶۱

- ۰۲۱۹۱۳۰۰۴۷۶

- info@arka.ir

استفاده از پروتکل RDP برای اجرای حملات بدافزاری بدون فایل

شفافسازی امنیت سایبری برای مدیران سازمان

16/02/2020

۴ استراتژی ارتقاء امنیت در سطح سازمان

23/02/2020هکرها با نفوذ به شبکههای سازمانی میتوانند بدون این که ردپایی از خود در سیستمهای هدف بر جای بگذارند، بدافزارهای مختلفی را از طریق پروتکل دسکتاپ راه دور (RDP) بر روی آنها اجرا کنند.

امروزه ماینرهای رمز ارز، بدافزارهای سرقت اطلاعات و باج افزارها با استفاده از یک ارتباط راه دور، در حافظه رم سیستم قربانی اجرا شده و از آن برای استخراج اطلاعات ارزشمند استفاده میکنند.

سوءاستفاده از قابلیتهای RDS در ویندوز

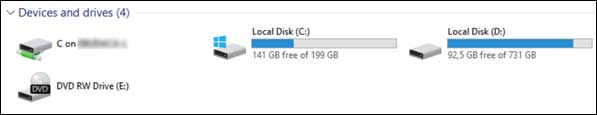

مهاجمان از یکی از امکانات Windows Remote Desktop Services استفاده کردند که به کلاینت، امکان به اشتراک-گذاری درایوها توسط Terminal Server جهت خواندن و نوشتن مجوزها را میدهد. این درایوها به صورت درایو به اشتراک گذاشته شده بر روی یک شبکه مجازی به نام ‘tsclient’ نمایش داده میشوند که حرف مربوط به درایو، پس از آن قرار گرفته و میتوان درایوهای محلی را به آن نگاشت کرد.

هنگامی که کاربران به سرور متصل میشوند میتوانند برنامههای کاربردی را اجرا کنند. در این روش، امکان دسترسی به منابع اشتراک گذاشته شده از طریق RDP وجود داشته و هیچ اثری از آن نیز بر روی دیسک ماشین کلاینت باقی نمیماند زیرا برنامههای کاربردی در حافظه اجرا میشوند. وقتی یک نشست RDP به پایان میرسد، فرایندهای مربوطه نیز خاتمه یافته و معمولاً حافظه آزاد میشود.

انتشار بدافزار در درایوهای به اشتراک گذشته شده شبکه

تحلیلگران بدافزار در شرکت بیت دیفندر متوجه شدهاند که مهاجمان از این قابلیت سوءاستفاده کرده و بدافزارهای مختلفی را به همراه فایل worker.exe که از آنها دستور میگیرد، بر روی سیستم کاربران نصب میکنند.

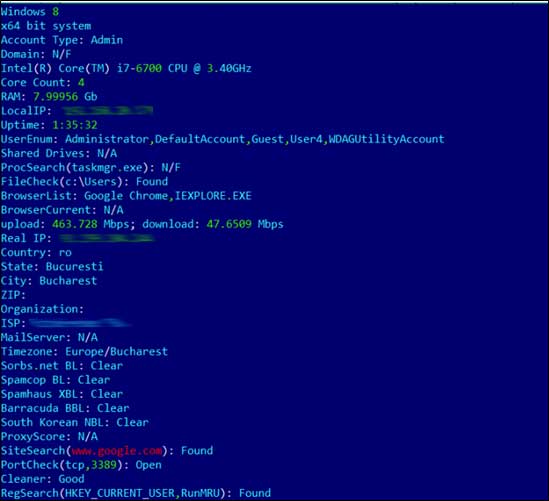

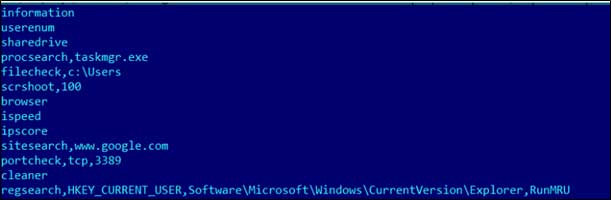

worker.exe که حداقل از فوریه 2018 مورد استفاده هکرها بوده، یک ابزار آماده است که به دلیل قابلیتهای تشخیص و شناسایی خاصی که دارد، مهاجمان مختلفی از آن استفاده کردهاند. از جمله اطلاعاتی که این ابزار توانایی جمعآوری آنها را از یک سیستم دارد میتوان به موارد زیر اشاره کرد:

• اطلاعات سیستم: معماری، مدل پردازشگر، تعداد هستههای پردازشگر، میزان حافظه رم و نسخه سیستم عامل ویندوز

• نام دامنه، اولویتهای کاربر لاگین شده و لیست کاربران سیستم

• آیپی محلی، سرعت دانلود و آپلود، اطلاعات عمومی آیپی که توسط سرویس ip-score.com برگردانده میشود.

• مرورگر پیشفرض، وضعیت پورتهای خاصی از میزبان، بررسی سرورهای فعال و گوش دادن به پورت آنها، برخی از سطرهای کش DNS (بیشتر در حالتی که سعی کند به یک دامنه خاص متصل شود).

• بررسی این که آیا پردازشهای خاصی در حال اجرا هستند، بررسی وجود مقادیر و کلیدهایی خاص در رجیستری.

این ابزار علاوه بر امکاناتی که به آن اشاره شد، قابلیتهای دیگری همچون گرفتن اسکرینشات و تشخیص درایوهای به اشتراک گذاشته شده در شبکه را نیز دارد.

همچنین آنطور که مشاهده شده است، worker.exe حداقل 3 ابزار سرقت از کلیپبورد (MicroClip، DelphiStealer و IntelRapid)، دو خانواده باج افزار (Rapid، Rapid 2.0 و Nemty)، چندین ماینر رمز ارز مونرو (همگی بر اساس XMRig) و از جولای 2018 هم بدافزار مشهور سرقت اطلاعات AZORult را اجرا میکند.

نمونههایی از worker.exe در tsclient مشاهده شده است که برای دریافت اطلاعات، به سرور فرماندهی و کنترل متصل نشده و به جان آن، فرمانها را از یک فایل متنی به نام config.ins در همان محل دریافت میکردند.

در نهایت تمام اطلاعات جمعآوری شده از سیستم آلوده، به یک فایل .NFO منتقل شده که در همان محل فایل پیکربندی ذخیره میشود. چنین کاری، یک روش آسان برای استخراج اطلاعات از رایانه آلوده و سختتر کردن تحلیلهای جرمشناسی است.

هدف مهاجمان

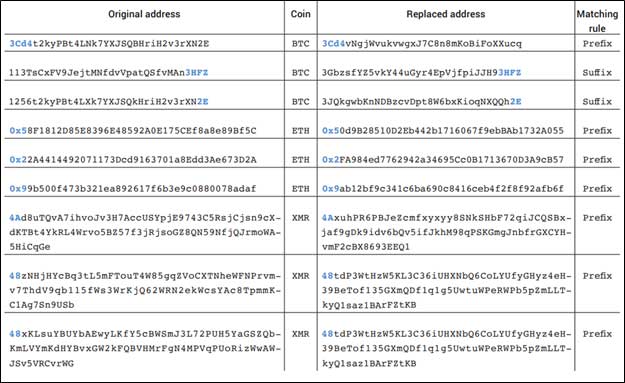

این اقدامها با این هدف صورت میگیرد که مشخص شود کاربر چه زمانی آدرس یک کیف پول (والت) ارزهای دیجیتال را کپی میکند تا مهاجم بتواند این آدرس را با آدرس متعلق به خودش جایگزین کند. به این ترتیب، مقصد تمام تراکنشهای خروجی تغییر کرده و این مبالغ به جیب مجرمان سایبری واریز میشود.

از بین این سه بدافزار، بدافزار IntelRapid پیشرفتهترین آنها محسوب میشود. این بدافزار قادر به شناسایی تعداد بیشتری از والتهای رمز ارز است (از قبیل بیت کوین، لایت کوین، اتریوم، مونرو، بیت کوین کش، دش، ریپل، دوژکوین، نئو و زی کش) و میتواند آنها را با آدرس داده شده توسط مهاجم جایگزین کند.

این بدافزار با استفاده از یک سازوکار امتیازدهی پیچیده، جایگزینهایی را پیدا میکند که کاراکترهای ابتدایی یا انتهایی آنها با آدرس والت قربانی یکسان باشند. به احتمال زیاد این اقدام به منظور فریب کاربرانی انجام میشود که به آدرس paste شده توجه میکنند.

جایگزین کردن آدرس والت با آدرسهایی که کاراکترهای شروع یا پایان مشابهی دارند.

بسته به نوع رمز ارز، IntelRapid میتواند بین بیش از 1300 آدرس مختلف جستجو کرده تا رشتههایی مشابه رشته اصلی را پیدا کند.

بیت دیفندر با تحلیل آدرسهای جایگزین به این نتیجه رسید که بدافزارهای سرقت از کلیپبورد، توسط همین مهاجمان پیادهسازی شدهاند. تحلیلهای بعدی از سایر اجزای مخرب بدافزار، ارتباط آنها با خانوادههای مختلف باج افزار، ماینرهای رمز ارز و AZORult را نشان داد.

با توجه به تراکنشهای مربوط به آدرسهای جایگزین شده، درآمد تخمین زده شده برای بدافزار سرقت اطلاعات کلیپبورد تا حدود 150 هزار دلار برآورد شده است؛ اما به احتمال زیاد سود اصلی بسیار بیشتر است چون مونرو در آن محاسبه نشده است. همچنین باید توجه داشت که سایر جریانهای درآمدی در نظر گرفته نشدهاند چون امکان تخمین زدن آنها وجود ندارد؛ از جمله درآمد کسب شده از ماینرهای رمز ارز یا پیلودهای باج افزار.

نقطه اصلی شروع آلودگی

محققان نتوانستند از این یافتهها تشخیص دهند که مهاجم چگونه به شبکه دسترسی پیدا کرده یا فایل worker.exe را چگونه در tsclient نصب کرده است. همچنین مشخص نیست که مهاجم چگونه اطلاعات لاگین RDP برای دسترسی به سیستم قربانی را به دست آورده است. احتمالاً یکی از روشهای ممکن، جستجوی فراگیر بوده است.

لازم به ذکر است که مهاجمان حرفهای که به شبکه یک شرکت نفوذ میکنند، بیشتر وقتها دسترسیهای خودشان را در انجمنهای زیرزمینی تبلیغ کرده و حتی ممکن است بین چند صد یا چند هزار دلار برای فراهم کردن دسترسی یا نصب بدافزار بر روی سیستمهای قربانی نیز دستمزد دریافت کنند. بعضی از عاملان انتشار باج افزار، از طریق همکاری با چنین افرادی ممکن است به اهداف بزرگتری دست یابند که امکان درخواست مبالغ هنگفت از آنها وجود دارد.

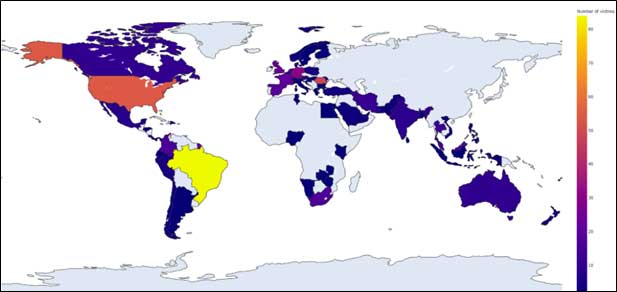

قربانیان در سراسر دنیا

احتمالاً حملات شناسایی شده توسط بیت دیفندر، قادر به ایجاد تمایز بین اهدافی که امکان آلوده کردن آنها وجود دارد، نیستند. چنین موضوعی بیانگر این است که هدف اصلی مجرمان سایبری درآمدزایی است.

بیت دیفندر: «طبق برآوردهای ما، به نظر نمیرسد که این کمپینها صنایع خاصی را هدف قرار داده باشند، بلکه در عوض سعی میکنند به بیشترین تعداد قربانیان ممکن دست پیدا کنند».

این هفته، محققان در گزارشی اعلام کردند که بیشتر قربانیان در برزیل، آمریکا و رومانی قرار داشتند.

آنطور که از پراکندگی قربانیان در سراسر جهان مشخص است، مهاجمان به قربانیان خاصی علاقهمند نیستند بلکه بیشتر به دنبال حداکثر کردن سود خودشان هستند.

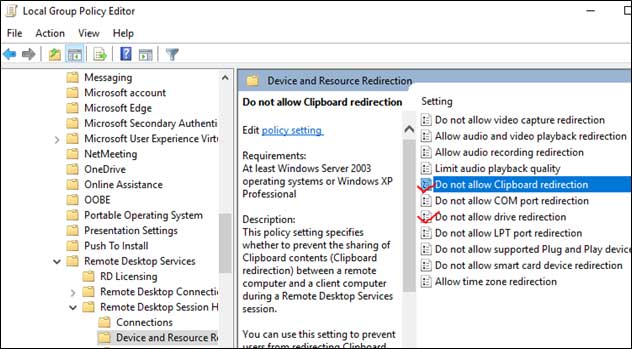

پیشگیری از انجام چنین حملاتی، کار سختی نیست و میتوان این کار را با غیرفعال کردن «تغییر مسیر یا redirect درایو» از لیست سیاستهای گروهی (group policies) انجام داد. این گزینه از طریق مسیر زیر در بخش پیکربندی رایانه قابل دستیابی است: