- تماس با ما

- ۰۲۱۸۸۸۰۴۹۶۱

- ۰۲۱۹۱۳۰۰۴۷۶

- info@arka.ir

چگونه هکرها رمزهای یکبار مصرف را به سرقت میبرند؟

محیط کاری یکپارچه و خودکار در ServiceDesk Plus

12/05/2024

بهینهسازی ارتباطات ایمیل : ضد اسپم و تحویل سریع در SmarterMail

18/05/2024امروز، ما به بررسی عمیقی از اینکه چگونه جنایتکاران سایبری به هدف افراد مسن میپردازند، یادداشتهایی در مورد اینکه پرمیرا یک دسته بزرگ پول برای اسکوئراسپیس انداخته است، چرا پایداری در واقع فقط در مورد پول است، و چگونه گوگل از شرکتهای تلفنهمراه برای پوشش ابری استفاده میکند.

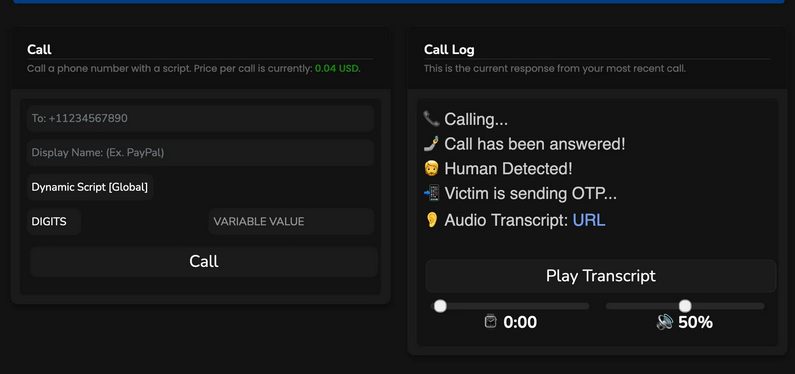

تماس ورودی بر روی تلفن قربانی ظاهر میشود. ممکن است فقط چند ثانیه طول بکشد، اما ممکن است با اتمام، قربانی کدهایی را به جنایتکاران سایبری تحویل دهد که به آنها امکان ربودن حسابهای آنلاین یا خالی کردن کیفپولهای کریپتو و دیجیتال را میدهد.

«اینجا تیم امنیتی پیپال است. فعالیت غیرمعمولی را در حساب شما تشخیص دادهایم و به عنوان یک اقدام احتیاطی با شما تماس میگیریم»، صدای رباتیک تماس گیرنده میگوید. «لطفاً کد امنیتی شش رقمی را که به دستگاه تلفن همراه شما ارسال کردهایم وارد کنید.»

قربانی، ناآگاه از اندیشههای خبیث تماسگیرنده، کد شش رقمی را که به تازگی از طریق پیام متنی دریافت کرده است، روی صفحه کلید تلفن خود وارد میکند.

«دریافت کردیم!» پیامی روی کنسول حملهکننده نمایش داده میشود.

در برخی موارد، حملهکننده ممکن است ایمیل فیشینگی نیز ارسال کند با هدف ثبت کلمه عبور قربانی. اما اغلب اوقات، آن کد از تلفن آنها کافی است تا حملهکننده به حساب آنها نفوذ کند. در هنگامی که قربانی تماس را پایان میدهد، حملهکننده از پیش از این کد را استفاده کرده و به عنوان صاحب مشروعانه وارد حساب آنها میشود.

از اواسط سال ۲۰۲۳، عملیات اعتراضی به نام Estate به انجام هزاران تماس تلفنی خودکار را فراهم کرده است تا قربانیان را فریب دهد تا کدهای یکبار مصرف را وارد کنند. TechCrunch متوجه شده است. Estate به حملهکنندگان کمک میکند تا امکانات امنیتی مانند تأیید هویت دومرحلهای را شکست دهند، که بر روی یک کد یکبار مصرف متکی است که یا به تلفن یا ایمیل یک نفر ارسال میشود یا از طریق برنامهای تأیید هویت از دستگاهشان تولید میشود. کدهای یکبار مصرف دزدیده شده میتوانند حملهکنندگان را به دسترسی به حسابهای بانکی، کارتهای اعتباری، کیفپولهای کریپتو و دیجیتال و خدمات آنلاین قربانیان دسترسی دهند. بیشتر قربانیان در ایالات متحده بودهاند.

اما یک باگ در کد Estate باعث افشای پایگاه داده پشتیبانی سایت شد که رمزگذاری نشده بود. پایگاه داده Estate شامل جزئیات موسس سایت و اعضا و لاگهای خط به خط هر حمله از زمان راهاندازی سایت است، شامل شمارههای تلفن قربانیانی که هدف قرار گرفته بودند، زمان و توسط کدام عضو.

وانگلیس استیکاس، یک پژوهشگر امنیتی و مدیر فناوری اطلاعاتی در Atropos.ai، پایگاه داده Estate را به TechCrunch برای تجزیه و تحلیل ارائه داد.

پایگاه داده پشتیبانی به ندرت برای ما مفهومی از اینکه یک عملیات تعقیب کد یکبار مصرف چگونه کار میکند، ارائه میدهد. خدماتی مانند Estate تبلیغات خود را تحت پوشش ارائه یک خدمت به ظاهر مشروع برای اجازه دادن به افراد متخصص امنیتی برای آزمایش تحمل در مقابل حملات مهندسی اجتماعی، اما در فضای قانونی مبهم قرار دارند زیرا به اعضا اجازه میدهند از این خدمات برای حملات سایبری خبیث استفاده کنند. در گذشته، مقامات اشخاصی را که اپراتورهای سایتهای مشابهی که به اتوماسیون حملات سایبری اختصاص داده شده برای ارائه خدمات خود به جنایتکاران، به دادگاه کشاندهاند، محاکمه کردهاند.

پایگاه داده شامل لاگهای بیش از ۹۳٬۰۰۰ حمله از زمان راهاندازی Estate در سال گذشته است، که به قربانیانی هدفمند هستند که حسابهایی در آمازون، بانک آمریکا، کپیتال وان، چیس، کوینبیس، اینستاگرام، مسترکارت، پیپال، ونمو، یاهو (که مالک TechCrunch است) و بسیاری دیگر دارند.

بعضی از حملات همچنین نشان میدهند که تلاشهایی برای ربودن شمارههای تلفن با انجام حملات تعویض سیم انجام میشود — یک حمله فقط به نام “شما دوست عزیز سیم شدهاید” بود — و تهدید به انتشار اطلاعات شخصی قربانیان.

موسس Estate، یک برنامهنویس دانمارکی در اوایل بیستهای خود، در یک ایمیل به TechCrunch گفته است: “من دیگر سایت را اداره نمیکنم.” این موسس، با وجود تلاشهایی برای مخفی کردن عملیات آنلاین Estate، سرور Estate را به اشتباه تنظیم کرد که موقعیت جغرافیایی واقعی آن را در یک مرکز داده در هلند فاش کرد.

Estate با خود را به عنوان قادر به “ایجاد راهحلهای OTP سفارشی که به درستی با نیازهای شما همخوانی دارد” تبلیغ میکند و توضیح میدهد که “گزینه اسکریپتنویسی سفارشی ما شما را در کنترل قرار میدهد.” اعضای Estate با تقلب به عنوان کاربران مشروع، به دسترسی به ارائهدهندگان ارتباطات بالادستی دسترسی مییابند. یکی از ارائهدهندگان، Telnyx بود که مدیر عامل آن، دیوید کیسم به TechCrunch گفت که شرکت حسابهای Estate را مسدود کرده و یک تحقیق در حال انجام است.

اگرچه Estate دقت میکند که به طور ظاهری از زبان صریحی که ممکن است حملات سایبری خبیث را تشویق کند یا تحریک کند، استفاده نکند، اما پایگاه داده نشان میدهد که Estate تقریباً به صورت اختصاصی برای جنایت استفاده میشود.

“این نوع خدمات پشتوانه اقتصاد جنایی را تشکیل میدهند”، گفته آلیسون نیکسون، مدیر تحقیقات ارشد در Unit 221B، یک شرکت امنیت سایبری که برای تحقیق درباره گروههای جرمی سایبری شناخته شده است. “آنها کارهای آهسته را به صورت کارآمد انجام میدهند. این بدان معناست که بیشتر افراد کلاهبرداری و تهدیدات عمومی را دریافت میکنند. بیشتر افراد مسن به دلیل جرم از بازنشستگی خود دچار ضرر میشوند — در مقایسه با روزهای قبل از وجود این نوع خدمات.”

نحوه عملکرد Estate

Estate سعی کرده است با پنهان کردن وبسایت خود از موتورهای جستجو و جذب اعضای جدید از طریق شایعهپراکنی، پروفایل پایینی داشته باشد. به گفته وبسایت خود، اعضای جدید فقط با یک کد معرفی از یک عضو موجود میتوانند وارد Estate شوند که باعث میشود تعداد کاربران کم باشد تا از تشخیص توسط ارائهدهندگان ارتباطات بالادستی که Estate بر آنها وابسته است، جلوگیری شود.

هنگامی که وارد شوند، Estate ابزارهایی را برای اعضا فراهم میکند تا بتوانند رمزهای عبور حسابهای قبلاً نقض شده را جستجو کنند و تنها مانعی که از ربودن حسابهای هدف میشود کدهای یکبار مصرف باشد. ابزارهای Estate همچنین به اعضا امکان میدهد که از اسکریپتهای سفارشی استفاده کنند که شامل دستورالعملهایی برای فریب قربانیان به منظور ارائه کدهای یکبار مصرف به آنها است.

برخی از اسکریپتهای حمله به جای اینکه برای تأیید شمارههای کارت اعتباری دزدیده شده طراحی شوند، برای فریب قربانیان به منظور ارائه کد امنیتی در پشت کارت پرداخت استفاده میشوند.

به گفته پایگاه داده، یکی از بزرگترین کمپینهای تماس در Estate به قربانیان مسن هدف میشد با فرض اینکه “مسنها” احتمالاً بیشتر به تماس تلفنی غیردعوتشده جواب میدهند تا نسلهای جوانتر. این کمپین، که حدود هزار تماس تلفنی را در بر میگیرد، بر روی یک اسکریپتی تکیه داشت که جنایتکار سایبری را از هر حمله تلاشی مطلع میکرد

وقتی قربانی تماس را پاسخ میدهد، عبارت “پیرمرد فحش خورده پاسخ داد!” در کنسول چشمک میزند، و عبارت “پشتیبانی زندگی قطع شد” نمایش داده میشود وقتی حمله موفق میشود.

پایگاه داده نشان میدهد که بنیانگذار Estate آگاه است که مشتریان اصلی آن در بیشتر موارد فعالیتهای جنایی انجام میدهند، و Estate مدتهاست حریم خصوصی را برای اعضای خود قول داده است.

“ما هیچ دادهای را لاگ نمیکنیم و هیچ اطلاعات شخصی برای استفاده از خدمات ما لازم نیست”، در وبسایت Estate آمده است، که یک تحقیر به بررسی هویت است که ارائهدهندگان ارتباطات بالادستی و شرکتهای فناوری معمولاً قبل از اجازه دادن به مشتریان بر روی شبکههای خود نیازمند آن هستند.

اما این کاملاً درست نیست. Estate جزئیات هر حمله ای که اعضای آن انجام دادند را با جزئیات دقیق ثبت کرده است که به تاریخ راهاندازی سایت در اواسط سال ۲۰۲۳ برمیگردد. و بنیانگذار سایت دسترسی به لاگهای سرور را حفظ کرده که پنجرهای به زمان واقعی از اتفاقاتی که در سرور Estate در هر لحظه رخ میدهد، ارائه میدهد، شامل هر تماسی که اعضای آن برقرار کردهاند، و هر زمانی که یک عضو صفحهای را در وبسایت Estate بارگذاری کرده است..

پایگاه داده نشان میدهد که Estate همچنین اطلاعات آدرس ایمیل اعضای پتانسیل را نیز رصد میکند. یکی از این کاربران گفت که میخواهد به عضویت در Estate بپیوندد زیرا اخیراً “شروع به خرید ccs” کردهاند — به اشاره به کارتهای اعتباری — و باور داشتند که Estate قابل اطمینانتر از خرید یک ربات از یک فروشنده ناشناخته است. سوابق نشان میدهد که بعدها این کاربر تأیید شد که عضو Estate شود.

پایگاه داده افشا شده نشان میدهد که برخی از اعضا به قول Estate درباره حریم خصوصی اعتماد میکنند و اطلاعات شناختهشدنی خود را — از جمله آدرسهای ایمیل و نامهای آنلاین — را در اسکریپتهایی که مینویسند و حملاتی که انجام میدهند، به جا میگذارند.

پایگاه داده Estate همچنین شامل اسکریپتهای حمله اعضا است که روشهای خاصی را که حملهکنندگان آسیبپذیریها را که شرکتهای فناوری بزرگ و بانکها ویژگیهای امنیتی را مانند کدهای یکبار مصرف برای تأیید هویت مشتریان پیادهسازی میکنند، بهرهبرداری میکنند. TechCrunch جزئیات اسکریپتها را به طور دقیق توصیف نمیکند، زیرا این کار ممکن است به جنایتکاران سایبری در انجام حملات کمک کند.

گزارشگر امنیتی با تجربه، برایان کربس که پیشتر در سال ۲۰۲۱ درباره یک عملیات کد یکبار مصرف گزارش داده بود، گفت: “این نوع عملیات جنایی روشن میکند که چرا نباید هیچ اطلاعاتی را به عنوان پاسخ به یک تماس تلفنی غیردعوتشده ارائه دهید.”

“اهمیت ندارد که کی درخواست تماس را میکند: اگر شما تماس را آغاز نکردهاید، تلفن را قطع کنید”، کربس نوشت. این نصیحت هنوز هم روزگار میکند.

اما در حالی که خدمات ارسال کد یکبار مصرف همچنان به کاربران امنیت بهتری ارائه میدهند، امکان دور زدن این دفاعها توسط جنایتکاران سایبری نشان میدهد که شرکتهای فناوری، بانکها، کیفپولها و صرافیهای کریپتو، و شرکتهای مخابراتی نیاز به کار بیشتری دارند.

نیکسون از 221B گفت: شرکتها در یک “جنگ همیشگی” با عوامل بدی هستند که به دنبال سوءاستفاده از شبکههایشان هستند و باید مقامات تلاش خود را برای برخورد با این خدمات افزایش دهند.

“قطعه گمشده این است که ما به نیروهای انتظامی نیاز داریم تا عوامل جرمی که خود را اینقدر مزاحم میکنند، دستگیر کنند”، گفت نیکسون. “جوانان آگاهانه دارند کاری را از این کار میسازند، زیرا خود را متقاعد میکنند که فقط یک ‘پلتفرم’ هستند و ‘مسئول جرم’ ارتکاب شده توسط پروژه خود نیستند.”

“آنها امیدوارند به راحتی در اقتصاد کلاهبرداری پول بیاورند. افراد تأثیرگذاری هستند که راههای غیراخلاقی برای کسب درآمد آنلاین را تشویق میکنند. نیروهای انتظامی باید این را متوقف کنند.”