- تماس با ما

- ۰۲۱۸۸۸۰۴۹۶۱

- ۰۲۱۹۱۳۰۰۴۷۶

- info@arka.ir

تشخیص حمله به WS_FTP Server توسط Splunk

امنیت فناوری اطلاعات

29/10/2023

نظارت بر هوش مصنوعی با Fastvue Reporter

30/10/2023تشخیص حمله بهره برداری از WS_FTP Server توسط Splunk

در این مقاله قصد داریم موضوع تشخیص حمله به WS_FTP Server توسط نرم افزار Splunk را بررسی کنیم. آسیب پذیری CVE-2023-40044 که اخیراً فاش شده است، ماژول Ad Hoc سرور WS_FTP Progress Software را هدف قرار می دهد و اهمیت فراهم کردن محیط های توسعه دهنده شناسایی را برجسته می کند که در آن محیط بتوان داده های عملیات بهره برداری های مداوم را با هدف توسعه شناسایی برای محافظت از سازمان خود تکرار، تأیید و تولید کرد.

همانطور که از نام آن پیداست، نرم افزار نامگذاری شده یک برنامه انتقال فایل است که برای بهره برداری هدف قرار گرفته است. این برنامه توسط همان شرکتی توسعه داده شده است که نرم افزار انتقال فایل MOVEIt را توسعه داده است که اخیراً نیز تحت تأثیر یک آسیب پذیری منتشر شده (CVE-2023-34362) قرار گرفته است. بهعنوان تیم تحقیقاتی تهدید Splunk (STRT)، ابزارهای جامعهای را توسعه میدهیم که به مدافعان توانایی تکرار و توسعه شناسایی با استفاده از محدوده حمله Splunk را میدهد. محدوده حمله Splunk امکان ایجاد سریع یک آزمایشگاه sandbox از پیش پیکربندی شده را فراهم می کند که امکان برداشت، پردازش و تجزیه و تحلیل سریع داده های تولید شده توسط حمله را فراهم می کند.

راه اندازی محدوده حمله

همانطور که در بالا ذکر شد، این آسیب پذیری ماژول IIS Ad Hoc سرور WS_FTP را هدف قرار می دهد. کارهای قبلی STRT مربوط به مؤلفههای IIS و فهرستبندی ماژولهای IIS را میتوانید در وبلاگ ما و در splunk.com پیدا کنید. این برنامه WS_FTP – که از چندین ماژول از جمله ماژول انتقال Ad Hoc تشکیل شده است – برای اجرا به نصب Microsoft IIS و چندین افزونه IIS نیاز دارد. طبق حداقل یکی از Proof of Concept، این حمله بر روی نمونه ای که مایکروسافت IIS را اجرا می کند، تکرار شده است. از آنجایی که Splunk Attack Range به طور پیشفرض گزارشهای IIS را جمعآوری نمیکند، ما مجبور شدیم مجموعه گزارشهای Microsoft IIS را راهاندازی کنیم. مراحل زیر دنبال شد:

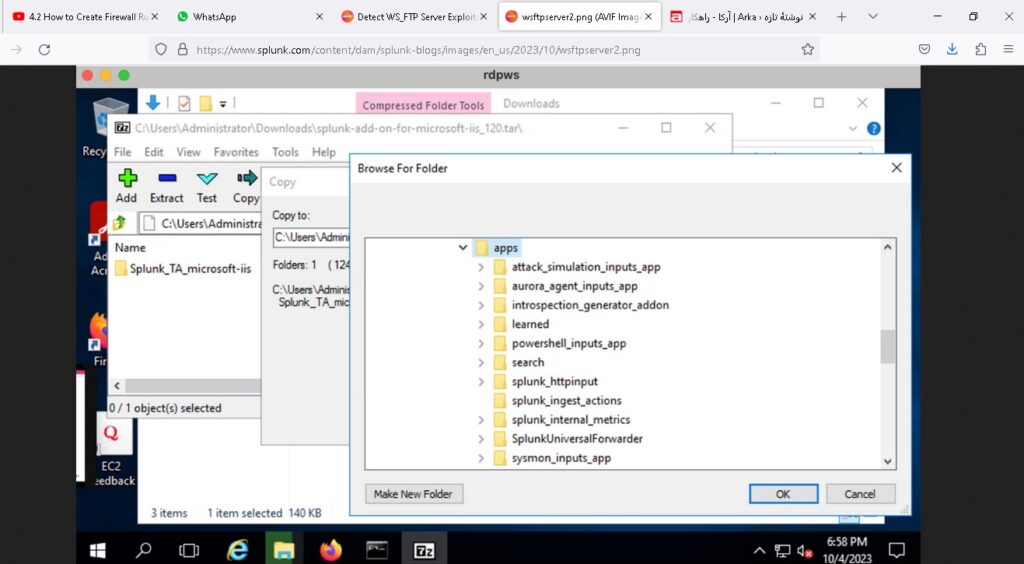

افزونه Splunk را برای Microsoft IIS روی سرور Splunk در محدوده حمله Splunk نصب کنید

هنگامی که نصب با موفقیت انجام شد، مجبور شدیم ورودی ها را برای IIS پیکربندی کنیم. ما دستورالعملهای اینجا را دنبال کردیم. ورودیها را در افزونه Splunk برای Microsoft IIS پیکربندی کنید. به یاد داشته باشید، اگر یک معماری توزیع شده Splunk از این برنامه دارید، ممکن است گردش کار متفاوتی را دنبال کنید. در مورد ما، از آنجایی که یک نمونه واحد بود. ما فقط باید برنامه را در نمونه مایکروسافت ویندوز سرور 2016 ایجاد شده در محدوده حمله Splunk نصب کنیم.

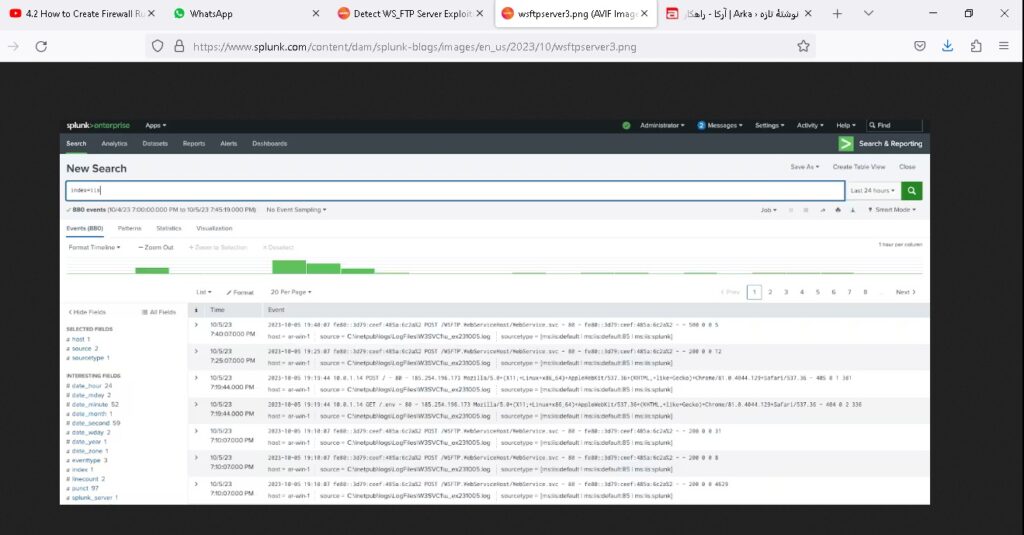

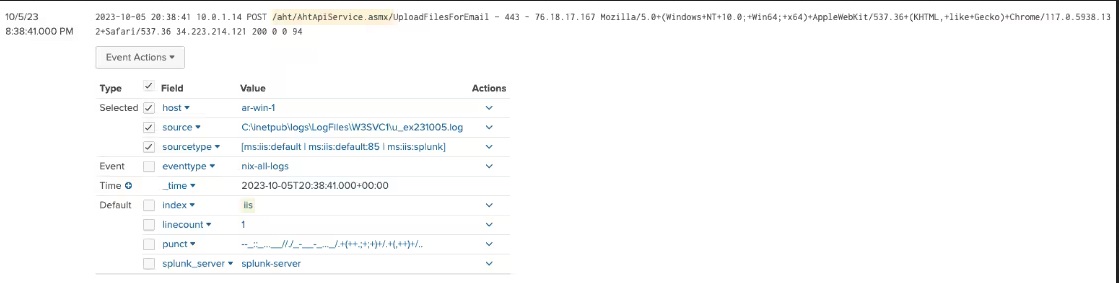

هنگامی که برنامه پیکربندی شد و Splunk Universal Forwarder دوباره راه اندازی شد، می توانیم جریان گزارش های IIS را مشاهده کنیم.

اکنون که گزارشهای IIS در نمونه Splunk ما در جریان است، میتوانیم حمله را بازتولید کنیم و ببینیم چه دادههایی تولید میشوند.

تلاش برای تکرار بهره برداری

ما به چند POC موجود آنلاین نگاه کردیم و سعی کردیم این بهره برداری را بازتولید کنیم. با این حال، در اسکرین شات های بعدی که قابل مشاهده است، نتایج مشابهی دریافت کردیم. ما به بهره برداری موفقی در باطن قضیه نرسیدیم. با این حال، ما توانستیم دادههای تلاش برای حمله را تولید کنیم که برای شناسایی کافی است.

نقاط پایانی مورد نظر در POC ها عبارتند از:

- /AHT/AhtApiService.asmx/AuthUser

- /AHT/AhtApiService.asmx/UploadFilesForEmail

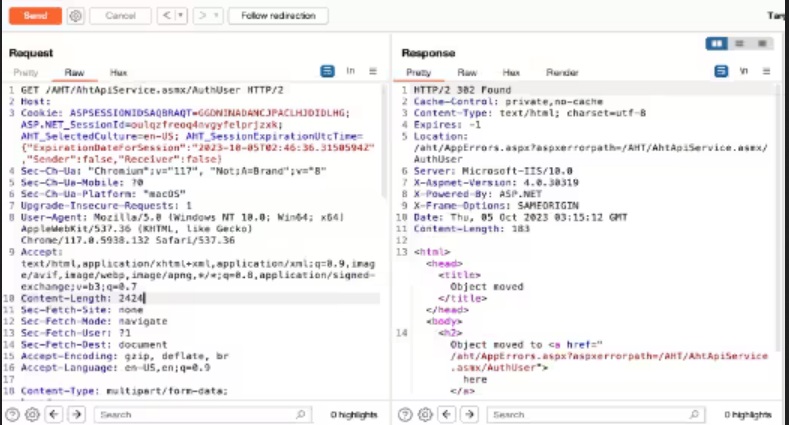

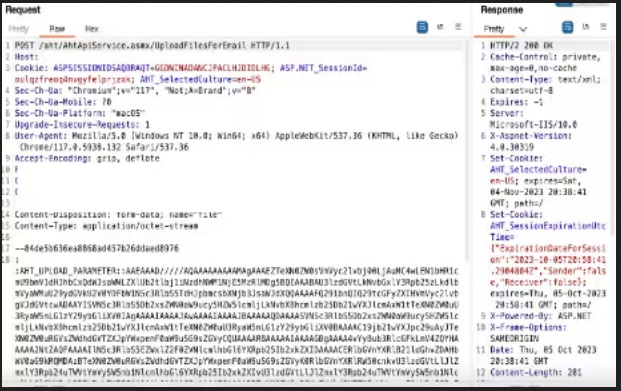

طبق این POC، این بهره برداری به ماژولهای HTTP IIS مربوط میشود. ماژول خاصی که در این آسیبپذیری مورد هدف قرار گرفته است MyFileUpload.UPloadModule است که قابلیت آپلود فایل را در ماژول Ad Hoc Transfer (AHT) ارائه میکند. برای توضیح دقیق در مورد منطق بهره برداری، لطفاً به صفحه POC مراجعه کنید. ما تلاش کردیم تا بهره برداری را با استفاده از درخواستهای رهگیری Burp Suite تکرار کنیم و آنها را از طریق روش POST با درج یک بار تولید شده از طریق باینری ysoserial.net تکرار کنیم، همانطور که در POC های بررسی شده نشان داده شده است. Ysoserial یک مولد بار است که از برنامههای Net. که غیرایمنسازی اشیا را انجام میدهند، بهره میبرد. از این سریالزدایی ناامن میتوان برای اجرای دستورات در پسزمینه برنامههای هدفمند سوء استفاده کرد. (سرور WS_FTP به چارچوب NET نیاز دارد). ما این درخواست های بهره برداری را روی نسخه 8.7.0.102 آزمایش کردیم که طبق اطلاعات موجود، قرار است آسیب پذیر باشد.

با توجه به POC های منتشر شده، درخواست های POST هدفمند در برابر نقاط پایانی ذکر شده توسط HTTP Status 302 (Redirect) یا 200s (Found) دنبال می شوند. ما همچنین خطای 500 (خطای سرور داخلی) را مشاهده کردیم. HTTP Status 500 خطاهای داخلی سرور هستند که گاهی اوقات ممکن است نشان دهنده تلاش برای بهره برداری باشد.

در زیر گزارش های تولید شده توسط این تلاش ها آمده است:

بر اساس چند تلاش و اطلاعات مربوط به POC، ما مشکوک هستیم که ممکن است عملکردهای دیگری در نقطه پایانی (/AHT/AhtApiService.asmx) برای بهره برداری آسیب پذیر باشد.

به طور خلاصه، CVE-2023-40044 اخیراً منتشر شده است که ماژول Ad Hoc سرور WS_FTP را هدف قرار می دهد. تیم STRT با بهرهگیری از قابلیتهای Splunk Attack Range، به طور موثر یک sandbox برای بازتولید و مطالعه این آسیبپذیری خاص ایجاد کرد. اگرچه بهره برداری مستقیم موفقیت آمیز در آزمایش های ما به دست نیامد، بینش های ارزشمندی از داده های تلاش برای حمله به دست آمد. این داده ها به عنوان پایه ای برای تشخیص دقیق عمل می کند.

محتوای امنیتی

تجزیه و تحلیل زیر به مدافعان کمک می کند تا از چندین منبع گزارش برای شناسایی رفتارهای مشکوک و مخرب مربوط به IIS و WS_FTP استفاده کنند.

منابع اطلاعات:

- ویندوز Sysmon، نظارت بر فرآیند

- Microsoft-IIS-Configuration/Operational

- برنامه ویندوز

- ورودی اسکریپت شده PowerShell – Get-WebGlobalModule

- مدل داده وب

خلاصه

در پایان، ما نشان دادیم که STRT چگونه محتوای امنیتی مربوط به CVE های اخیراً افشا شده و اثبات اسکریپت های مفهومی را در محدوده Splunk Attack توسعه می دهد. علاوه بر این، هر تلاشی در بهرهبرداری موفقیتآمیز نیست، بنابراین STRT برای اطمینان از تجزیه و تحلیل POC کار میکند تا تأیید کند که میتوانیم محتوای امنیتی را به موقع به مشتریان و جامعه ارائه دهیم.

موارد بیشتر…