- تماس با ما

- ۰۲۱۸۸۸۰۴۹۶۱

- ۰۲۱۹۱۳۰۰۴۷۶

- info@arka.ir

آسیب پذیری اجرای کد از راه دور Windows Spooler

نمایندگی سوفوس در ایران

03/07/2021امنیت سایبری سیمانتک

03/07/2021آسیب پذیری اجرای کد از راه دور Windows Spooler

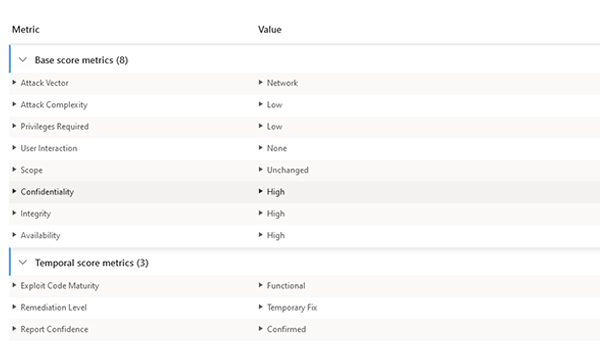

آسیب پذیری امنیتیCVE-2021-34527

برای اطلاعات بیشتر در مورد تعریف این معیارها ، لطفاً به سیستم امتیازدهی آسیب پذیری مشترک مراجعه کنید.

خلاصه اجرایی

مایکروسافت از یک آسیب پذیری اجرای کد از راه دور که بر Windows Print Spooler تأثیر می گذارد مطلع است و CVE-2021-34527 را به این آسیب پذیری اختصاص داده است. این وضعیت در حال تکامل است و ما با در دسترس بودن اطلاعات بیشتر CVE را به روز می کنیم. هنگامی که سرویس Windows Print Spooler به طور نامناسب عملیات پرونده ممتاز را انجام دهد ، آسیب پذیری اجرای کد از راه دور وجود دارد. مهاجمی که با موفقیت از این آسیب پذیری سو استفاده کرده می تواند کد دلخواه را با امتیازات SYSTEM اجرا کند. سپس یک مهاجم می تواند برنامه ها را نصب کند. مشاهده ، تغییر یا حذف داده ها ؛ یا حسابهای جدید با حقوق کامل کاربر ایجاد کنید.

یک حمله باید شامل یک کاربر معتبر باشد که RpcAddPrinterDriverEx () را فراخوانی می کند.

لطفاً اطمینان حاصل کنید که از به روزرسانی های امنیتی منتشر شده در 8 ژوئن 2021 استفاده کرده اید و برای اطلاعات در مورد چگونگی کمک به محافظت از سیستم خود در برابر این آسیب پذیری ، به بخش سوالات متداول و راه حل در این CVE مراجعه کنید.

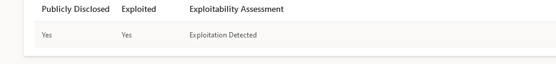

بهره برداری

جدول زیر ارزیابی بهره برداری از این آسیب پذیری را در زمان انتشار اصلی ارائه می دهد.

کاهش

برای کاهش سطح حمله و به عنوان گزینه ای برای غیرفعال کردن چاپ ، عضویت در گروه های ذکر شده در زیر بررسی کنید. سعی کنید تا حد امکان عضویت را کاهش دهید یا در صورت امکان گروه ها را کاملاً خالی کنید. به دلیل پیکربندی های قدیمی و سازگاری معکوس ، برخی از این گروه ها ممکن است حاوی کاربران تأییدشده یا کاربران دامنه باشند که به هر کسی امکان استفاده از کنترل کننده دامنه را می دهد.

- Administrators

- Domain Controllers

- Read Only Domain Controllers

- Enterprise Read Only Domain Controllers

- Certificate Admins

- Schema Admins

- Enterprise Admins

- Group Policy Admins

- Power Users

- System Operators

- Print Operators

- Backup Operators

- RAS Servers

- Pre-Windows 2000 Compatible Access

- Network Configuration Operators Group Object

- Cryptographic Operators Group Object

- Local account and member of Administrators group

توجه: حذف اعضا از این گروه ها ممکن است مشکلات سازگاری دیگری ایجاد کند.

راه حل

مشخص کنید سرویس Print Spooler در حال اجرا است یا خیر

موارد زیر را اجرا کنید:

Get-Service -Name Spooler

اگر Print Spooler در حال اجرا است یا اگر سرویس روی غیرفعال تنظیم نشده است ، یکی از گزینه های زیر را انتخاب کنید تا سرویس Print Spooler غیرفعال شود یا چاپ از راه دور را از طریق Group Policy غیرفعال کنید:

گزینه 1 – سرویس Print Spooler را غیرفعال کنید

اگر غیرفعال کردن سرویس Print Spooler برای شرکت شما مناسب است ، از دستورات PowerShell زیر استفاده کنید:

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType غیرفعال است

تأثیر راه حل غیرفعال کردن سرویس Print Spooler توانایی چاپ را به صورت محلی و از راه دور غیرفعال می کند.

گزینه 2 – چاپ از راه دور ورودی را از طریق Group Policy غیرفعال کنید

همچنین می توانید تنظیمات را از طریق Group Policy به صورت زیر پیکربندی کنید:

پیکربندی رایانه / الگوهای اداری / چاپگرها

برای جلوگیری از حملات از راه دور ، سیاست “اجازه چاپ Spooler برای پذیرش ارتباطات مشتری:” را غیرفعال کنید.

تأثیر راه حل این سیاست با جلوگیری از عملیات چاپ از راه دور ورودی ، بردار حمله از راه دور را مسدود می کند. این سیستم دیگر به عنوان سرور چاپ عمل نخواهد کرد ، اما چاپ محلی روی دستگاهی که مستقیماً به آن متصل شده است همچنان امکان پذیر است.

سوالات متداول

آیا این آسیب پذیری است که به صورت عمومی به عنوان PrintNightmare گفته می شود؟

بله ، مایکروسافت CVE-2021-34527 را به این آسیب پذیری اختصاص داده است.

آیا این آسیب پذیری مربوط به CVE-2021-1675 است؟

این آسیب پذیری مشابه آسیب پذیری اختصاص یافته به CVE-2021-1675 است که به آسیب پذیری دیگری در RpcAddPrinterDriverEx () می پردازد ، مشابه و متمایز است. بردار حمله نیز متفاوت است. CVE-2021-1675 توسط به روزرسانی امنیتی منتشر شده در 8 ژوئن 2021 مورد خطاب قرار گرفت.

آیا به روزرسانی ژوئن 2021 این آسیب پذیری را معرفی کرده است؟

خیر ، این آسیب پذیری قبل از به روزرسانی امنیتی 8 ژوئن 2021 وجود داشته است. مایکروسافت اکیداً توصیه می کند که به روزرسانی های امنیتی 8 ژوئن 2021 را نصب کنید.

همه نسخه های ویندوز در جدول Security Updates لیست شده اند. آیا همه نسخه ها آسیب پذیر هستند؟

همه نسخه های ویندوز حاوی کد آسیب پذیر هستند و آسیب پذیر هستند. شرایط خاصی وجود دارد که برای امکان بهره برداری باید در سیستم وجود داشته باشد.

آیا کنترل کننده های دامنه تحت تأثیر این آسیب پذیری شناخته شده اند؟

در صورت فعال بودن سرویس spooler ، کنترل کننده های دامنه تحت تأثیر قرار می گیرند. گروه کاربران معتبر در دسترسی سازگار قبل از ویندوز 2000 قرار دارد که ارتقا یافته و کنترل کننده های دامنه را در استقرارهای پیش فرض آسیب پذیر می کند.

آیا سیستم های مشتری و سرورهای عضو که کنترل کننده دامنه نیستند ، تحت تأثیر این آسیب پذیری شناخته می شوند؟

بله ، اگر هر یک از شرایط زیر وجود داشته باشد:

- Point and Print فعال است

- اگر گروه کاربران معتبر در هر یک از گروه هایی که در بخش تخفیف ذکر شده اند ، قرار دارد.

چرا شدت این آسیب پذیری تعریف نشده است؟

ما هنوز در حال بررسی هستیم. ما به زودی این اطلاعات را در دسترس قرار خواهیم داد.

چگونه می توانم فعالیت حمله را در شبکه خود مرتبط با این آسیب پذیری ببینم؟

محصولات امنیتی ، مانند Microsoft 365 Defender ، روش های مختلفی را برای مشاهده هشدارها و تله متری مربوطه ارائه می دهند. مایکروسافت توصیه های ما را برای دیدن این نوع رفتارها در GitHub ما در اینجا منتشر کرده است: Microsoft 365 Defender Hunting Query. مشتریانی که از سایر فناوری ها استفاده می کنند می توانند این منطق را برای استفاده در محیط خود تطبیق دهند.

چه زمانی مایکروسافت یک بروزرسانی برای محافظت در برابر این آسیب پذیری منتشر می کند؟

ما در حال کار بر روی به روزرسانی هستیم تا از این آسیب پذیری محافظت کنیم. ما برای اطمینان از کیفیت و سازگاری همه به روزرسانی ها را آزمایش می کنیم. ما به محض مطابقت با استانداردهای کیفیت مورد نیاز برای توزیع گسترده ، این اصلاح را آزاد خواهیم کرد.

چگونه فناوری Point و Print تحت تأثیر این آسیب پذیری خاص قرار می گیرد?

Point و Print ارتباط مستقیمی با این آسیب پذیری ندارد ، اما این فناوری وضعیت امنیت محلی را ضعیف می کند به گونه ای که امکان بهره برداری وجود دارد. برای غیرفعال کردن Point and Print through Group Policy می توانید تنظیمات را از طریق Group Policy به صورت زیر پیکربندی کنید:

پیکربندی رایانه / الگوهای اداری / چاپگرها

برای خاموش کردن این ویژگی ، خط مشی “محدودیت های نشانگر و چاپ” را روی “غیرفعال” تنظیم کنید

برای اطلاعات بیشتر به: مقدمه ای برای Point and Print – درایورهای Windows | اسناد مایکروسافت

به روز رسانی های امنیتی

برای تعیین چرخه عمر پشتیبانی از نرم افزار خود ، به چرخه عمر پشتیبانی Microsoft مراجعه کنید.